არქიტექტურა

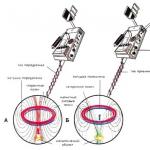

ALTELL TRUST– ს აქვს მოდულური არქიტექტურა. სანდო ჩატვირთვის მოდული თავად არის დაინსტალირებული დაცულ მოწყობილობებზე, ცვლის EEPROM ჩიპში განთავსებული სტანდარტული დედაპლატის BIOS- ს და უზრუნველყოფს სანდო BIOS ჩატვირთვისას, მრავალფაქტორული ავტორიზაციის დაწყებას OS ჩატვირთვის წინ და როლზე დაფუძნებული წვდომის პოლიტიკის დაცვას. დისტანციური მართვის მოდული განლაგებულია მენეჯმენტის სერვერზე და საშუალებას იძლევა ცენტრალიზებული განლაგება და პროგრამული უზრუნველყოფის განახლება, უსაფრთხოების შემოწმება და ყველა სანდო ჩატვირთვის მოდულის მართვა ერთი ცენტრიდან.

შესაძლებლობები

- BIOS- ის, აპარატურისა და პროგრამული უზრუნველყოფის გარემოს, ფაილური სისტემის ობიექტების მთლიანობის კონტროლი;

- მრავალფაქტორიანი მომხმარებლის ავტორიზაცია ოპერაციული სისტემის ჩატვირთვის წინ;

- მომხმარებლების დისტანციური მართვა, კონფიგურაციები, მოწყობილობების ჯგუფები, პროგრამული უზრუნველყოფის განახლებების ჩამოტვირთვა, დაცული მოწყობილობების ჩართვა / გამორთვა;

- გამოიყენეთ როგორც ერთადერთი თხელი კლიენტის პროგრამული უზრუნველყოფა (ნულოვანი კლიენტი);

უპირატესობები

- რუსეთში შექმნილი BIOS- ის გამოყენება;

- ახალი საფრთხეებისგან დაცვის პროაქტიული მიდგომა;

- ავთენტიფიკაცია დისტანციურ LDAP / AD სერვერებზე;

- მენეჯმენტის ფუნქციების დელიმიტაცია;

- დისტანციური ცენტრალიზებული მენეჯმენტი;

- ადაპტირებადი ნებისმიერი ტიპის მოწყობილობაზე;

- ჩამონტაჟებული ქსელის პროტოკოლის დასტა;

- უსაფრთხოების ღონისძიებების ცენტრალიზებული კოლექცია;

- დაუცველი მოწყობილობა დაცული მოწყობილობიდან;

- SSO ტექნოლოგიის მხარდაჭერა;

- PKI ინფრასტრუქტურის მხარდაჭერა;

- ჩამონტაჟებული სანდო ჰიპერვიზორი;

- FSTEC სერთიფიკატი BIOS დაცვის დონის 2 დონის MDZ– სთვის.

განაცხადის სცენარები

ALTELL TRUST შეიძლება გამოყენებულ იქნას ოპერაციული სისტემების სანდო დატვირთვის უზრუნველსაყოფად, მომხმარებლის მრავალ ფაქტორიანი ავტორიზაცია დისტანციურ AD / LDAP სერვერებზე, დაცული მოწყობილობების პარკის დისტანციური ცენტრალიზებული მართვა, უსაფრთხოების ღონისძიებების დისტანციური ცენტრალიზებული კოლექცია და ასევე იმოქმედოს როგორც ერთადერთი გამხდარი კლიენტი პროგრამული უზრუნველყოფა (კლიენტის ნულოვანი კონცეფცია). ALTELL TRUST– ის გამოყენების სცენარების დეტალური აღწერა მოცემულია შესაბამის განყოფილებაში.

კონკურენტებთან შედარება

რუსულ ბაზარზე წარმოდგენილი სანდო დატვირთვის (APMDZ) ტრადიციულ აპარატურულ და პროგრამულ მოდულებს არ გააჩნიათ საინფორმაციო სისტემების განვითარების დღევანდელ ეტაპზე საჭირო შესაძლებლობები. მაგალითად, APMDZ– ს არ გააჩნია მონიტორინგისა და დისტანციური მართვის ფუნქციები კომპიუტერის ფლოტისათვის, არ უჭერს მხარს მრავალფაქტორულ ავტორიზაციას დისტანციურ სერვერებზე, არ იყენებს როლზე დაფუძნებული წვდომის მოდელს და ინფორმაციის ხელმისაწვდომობის სავალდებულო კონტროლს და არ იძლევა გარანტიას მუშაობის უსაფრთხოებაზე. ვირტუალურ გარემოში. მეორეს მხრივ, ALTELL TRUST თავდაპირველად შეიქმნა ამ გამოწვევების დასაკმაყოფილებლად. იგი იყენებდა სანდო ჩატვირთვის უზრუნველყოფის თანამედროვე მიდგომებს, რომელიც ეფუძნებოდა UEFI Trusted Boot ტექნოლოგიების გამოყენებას დახვეწილი და მოწინავე მახასიათებლების გამოყენებით, ასევე NIST- ისა და სანდო გამოთვლითი ჯგუფის კონცეფციებს. შედეგად, ALTELL TRUST ახორციელებს უფრო მძლავრ დამცავ მექანიზმებს, ვიდრე ტრადიციული APMS, ამავდროულად ამცირებს ინფორმაციული უსაფრთხოების ინფრასტრუქტურის ადმინისტრირების ღირებულებას მენეჯმენტის ცენტრალიზაციით და სტატისტიკის შეგროვებით.

მხარდაჭერილი მოწყობილობები

UEFI BIOS- ის საკუთარი დიზაინის ALTELL TRUST განხორციელების გამო, ის უნდა იყოს ადაპტირებული დაცული მოწყობილობების სპეციფიკურ მოდელებზე. ძირითად მომწოდებლებთან (Intel, AMD, Lenovo, Panasonic) თანამშრომლობის წყალობით, ALTELL TRUST გადახედვის პროცესი მაქსიმალურად სტანდარტიზებული და დროულად შეკუმშულია. ვინაიდან სანდო ჩატვირთვის მოდული თავად არის დამოწმებული და არა მთელი BIOS, ცვლილებების შეტანა არ იმოქმედებსსერთიფიკატებისთვის.

ALTELL TRUST ამჟამად მხარს უჭერს:

- DFI დედაპლატები (მხარდაჭერა Core i5 პროცესორებისთვის, 1 × Xeon E3);

- monoblocks Lenovo ThinkCentre M72z და M73z;

- ლეპტოპები Panasonic Toughbook CF-53;

- სამუშაო მაგიდები Lenovo ThinkCentre M92p და M93p, ALTELL FORT DT 5/7.

სერტიფიცირება

ALTELL TRUST დამოწმებულია რუსეთის FSTEC- ის მიერ, როგორც დაცვის მეორე კლასის მიხედვით ძირითადი შეყვანის-გამომავალი სისტემის დონის სანდო დატვირთვის საშუალება. ვინაიდან სანდო ჩატვირთვის მოდული დამოწმებულია და არა მთელი UEFI BIOS, ALTELL TRUST ახალ მოწყობილობებთან ადაპტაცია არ გააუქმებს მიღებულ სერთიფიკატებს. ამჟამად, მიმდინარეობს მუშაობა FSB სერთიფიკატის მისაღებად.

საინფორმაციო მასალები

ტესტირება

თუ თქვენ დაინტერესებული ხართ ALTELL TRUST- ის შესაძლებლობებით, ჩვენს სპეციალისტებს შეუძლიათ ამის დემონსტრირება უფასოდ.

ViPNet SafeBoot- სერტიფიცირებული მაღალტექნოლოგიური პროგრამული მოდული სანდო ჩატვირთვისთვის (MDZ), დაინსტალირებული სხვადასხვა მწარმოებლის UEFI BIOS– ში. შექმნილია კომპიუტერების, მობილური მოწყობილობების, სერვერების (ვირტუალიზაციის სერვერების ჩათვლით) დასაცავად არასანქცირებული წვდომის (UA) ჩატვირთვის ეტაპზე და BIOS– ზე თავდასხმებისგან.

კომპიუტერებისა და სერვერების დაცვა ძალაში უნდა იყოს მათი ჩართვის მომენტიდან. დრო ჩართვის მომენტიდან ოპერაციული სისტემის დაწყებამდე არის სისტემის მთლიანობაში ნდობის გასაღები. დატვირთვის ადრეულ ეტაპზე არსებობს რისკი:

- კონტროლის გადაცემა არასაიმედო ჩამტვირთველზე;

- UEFI– ზე მავნე კოდის გადმოტვირთვა;

- მონაცემების გაცნობა და ძირითადი დამცავი მექანიზმების გამორთვა.

მიზანი:

ViPNet SafeBootშექმნილია მომხმარებლის იდენტიფიკაციისა და ავტორიზაციისთვის, როლზე დაფუძნებული წვდომის კონტროლისა და სანდო ოპერაციული სისტემის დატვირთვის ორგანიზებისთვის. ViPNet SafeBootზრდის მოწყობილობების და კომპიუტერების უსაფრთხოების დონეს:

- ავტორიზაცია BIOS დონეზე, ოპერაციული სისტემის ძირითადი კომპონენტების ჩატვირთვამდე;

- BIOS- ის, ოპერაციული სისტემის და ტექნიკის დაცული კომპონენტების მთლიანობის კონტროლი;

- ოპერაციული სისტემის არასტანდარტული ასლის ჩატვირთვის დაბლოკვა.

გამოყენების სცენარები

პროდუქტი ViPNet SafeBootშეიძლება გამოყენებულ იქნას როგორც სხვა ViPNet პროდუქტებთან ერთად, ასევე ცალკე. ძირითადი ამოცანები, რომელთა მოგვარებაც შესაძლებელია:- FSTEC ბრძანებების მოთხოვნების შესრულება *:

- No17 სახელმწიფო საინფორმაციო სისტემების (GIS) დაცვის შესახებ;

- No21 პერსონალური მონაცემების ინფორმაციის სისტემების დაცვის შესახებ (ISPDN);

- 3131 პროცესის კონტროლის ავტომატური სისტემების (APCS) დაცვის შესახებ;

- UEFI BIOS– ით კომპიუტერების ან მოწყობილობების ჩატვირთვის ადრეულ სტადიაზე დაცვა ხელყოფისგან.

უპირატესობები

- პროგრამული უზრუნველყოფა MDZ სხვადასხვა მწარმოებლების UEFI BIOS- ში დაყენების უნარით.

- არასამთავრობო მოსახსნელი, განსხვავებით MDZ აპარატურის ვერსიებისგან.

- MDZ– ის კონფიგურაციის გამარტივებული მეთოდები ადმინისტრაციული შაბლონების საშუალებით.

- UEFI- ს მთლიანობის სრული კონტროლი მისი ყველა მოდულის მთლიანობის შემოწმებით.

- რუსული პროდუქტი.

სერთიფიკატი რუსეთის FSTEC– ში

ViPNet SafeBootაკმაყოფილებს სანდო დატვირთვის საშუალებების გაიდლაინების მოთხოვნებს მე –2 კლასის ძირითადი I / O სისტემის დონეზე, რაც პროდუქტის გამოყენების საშუალებას იძლევა:- ISPDn UZ1 ჩათვლით;

- GIS უსაფრთხოების 1 კლასამდე, მათ შორის;

- APCS უსაფრთხოების 1 კლასამდე, ჩათვლით.

რა არის ახალი ViPNet SafeBoot 1.4 -ში

- არააქტიური რეჟიმი არის ძირითადი მახასიათებელი, რომელიც მიზნად ისახავს SafeBoot– ის OEM მიწოდების მოხერხებულობას სამუშაო სადგურებსა და სერვერებზე, ტექნიკის პლატფორმის მწარმოებლებზე. დეტალური აღწერა თანდართულ დოკუმენტში.

- ლიცენზირების სისტემის დანერგვა - პროდუქტი ახლა ლიცენზირებულია სერიული ნომრით.

- დასავლური სერტიფიკატების ავტორიზაციის მხარდაჭერა - პროდუქტის გამოყენებადობის გაუმჯობესება. არიან მომხმარებლები, რომლებიც იყენებენ ავტორიზაციას ნიშნით და სერტიფიკატით, რომელიც გაცემულია Microsoft CA- ს მიერ, მათ შორის LDAP- ის საშუალებით. სწორედ ამ მიზეზით გადავწყვიტეთ ამ ავტორიზაციის მეთოდის მხარდაჭერა.

- JaCarta -2 GOST მხარდაჭერა - ავტორიზაციისთვის მხარდაჭერილი ძირითადი გადამზიდავების სიის გაფართოება.

ინფოტექსი იტოვებს უფლებას, გაფრთხილების გარეშე, შეიტანოს ცვლილებები მიწოდებულ პროდუქტებში (მახასიათებლები, გარეგნობა, სისრულე), რაც არ შეაფერხებს მათ სამომხმარებლო თვისებებს.

ძლიერი ორი ფაქტორიანი ავტორიზაცია- მომხმარებლის ავტორიზაცია ნიშნის გამოყენებით x.509 ფორმატის სერტიფიკატით (ორი ფაქტორით), პაროლით ან მათი კომბინაციით. მხარდაჭერილი იდენტიფიკატორები:

- JaCarta PKI

- Rutoken EDS

- Rutoken EDS 2.0

- რუტოკენ ლაით

- მცველის პირადობის მოწმობა

როლზე დაფუძნებული წვდომა

- მომხმარებელი.

- ადმინისტრატორი.

- აუდიტორი.

მთლიანობის კონტროლი.იმისათვის, რომ შეძლოთ ენდოთ პლატფორმას, გჭირდებათ გარანტია იმისა, რომ სისტემის გაშვებისას დატვირთული ყველა მნიშვნელოვანი მოდული უცვლელია. Ამიტომაც ViPNet SafeBootამოწმებს მთლიანობას:

- ყველა ძირითადი UEFI BIOS მოდული;

- მყარი დისკის ჩატვირთვის სექტორები;

- ACPI მაგიდები, SMBIOS, მეხსიერების რუქები;

- დისკები FAT32, NTFS, EXT2, EXT3, EXT4 სისტემებით (ViPNet SafeBoot არ აქვს მნიშვნელობა რა ოპერაციული სისტემაა დაინსტალირებული);

- Windows რეესტრი

- PCI / PCe კონფიგურაციის სივრცის რესურსები;

- CMOS (არასტაბილური მეხსიერების შინაარსი);

- გარიგებების სისრულე - NTFS, EXT3, EXT4.

მომხმარებლების მოხერხებულობისთვის, გამოჩნდა Windows OS– ის საკონტროლო სიების ავტომატურად შექმნის შესაძლებლობა.

უსაფრთხოების ღონისძიებების ჟურნალი.მოხერხებულობისთვის, ხე -ტყის რამდენიმე რეჟიმი მოცემულია სხვადასხვა დონის დეტალებით.

კონცეფციის საფუძვლები

- იმ მოწყობილობის კონტროლი, საიდანაც BIOS იწყებს ოპერაციული სისტემის დატვირთვას (უფრო ხშირად კომპიუტერის მყარი დისკი, მაგრამ ის ასევე შეიძლება იყოს მოსახსნელი მედიის მკითხველი, ქსელის ჩატვირთვა და ა.შ.);

- მოწყობილობის ჩატვირთვის სექტორის მთლიანობისა და საიმედოობის კონტროლი და გაშვებული ოპერაციული სისტემის სისტემური ფაილები;

- ჩატვირთვის სექტორის, OS სისტემის ფაილების დაშიფვრა / გაშიფვრა, ან მოწყობილობის ყველა მონაცემის დაშიფვრა (სურვილისამებრ).

- საიდუმლოებების ავთენტიფიკაცია, დაშიფვრა და შენახვა, როგორიცაა გასაღებები, ჩეკები და ჰეშები, ყველა ხდება აპარატურაში.

ავთენტიფიკაცია

მომხმარებლის ავტორიზაცია შეიძლება მოხდეს სხვადასხვა გზით და კომპიუტერის ჩატვირთვის სხვადასხვა ეტაპზე.

გაშვებული კომპიუტერის ვინაობის დასადასტურებლად შეიძლება საჭირო გახდეს სხვადასხვა ფაქტორი:

- საიდუმლო მომხმარებლის სახელი და პაროლი;

- ფლოპი დისკი, CD, ფლეშ ბარათი საიდუმლო ავტორიზაციის ინფორმაციას;

- კომპიუტერთან დაკავშირებული დონგლი USB, სერიული ან პარალელური პორტების საშუალებით;

- აპარატურის გასაღები ან ბიომეტრული ინფორმაცია, რომელიც იკითხება კომპიუტერში ცალკე აპარატურის მოდულის გამოყენებით.

ავთენტიფიკაცია შეიძლება იყოს მრავალფუნქციური. ასევე, ავთენტიფიკაცია შეიძლება იყოს მრავალ მომხმარებლისთვის კომპიუტერზე წვდომის უფლებების გამოყოფით. ამრიგად, ერთ მომხმარებელს შეუძლია მხოლოდ ოპერაციული სისტემის დაწყება მყარი დისკიდან, ხოლო მეორეს შეეძლება შეცვალოს CMOS კონფიგურაცია და შეარჩიოს ჩატვირთვის მოწყობილობა.

ავთენტიფიკაცია შეიძლება მოხდეს:

- BIOS firmware– ის შესრულების დროს;

- ძირითადი ჩატვირთვის ჩანაწერის (MBR) ან ოპერაციული სისტემის ჩატვირთვის სექტორის ჩატვირთვამდე;

- ჩატვირთვის სექტორის პროგრამის შესრულების დროს.

გადმოტვირთვის სხვადასხვა ეტაპზე ავთენტიფიკაციის შესრულებას აქვს უპირატესობები.

სანდო ჩატვირთვის ნაბიჯები

კომპიუტერის ჩატვირთვის სხვადასხვა ეტაპზე, სანდო ჩატვირთვა შეიძლება განხორციელდეს სხვადასხვა საშუალებით და, შესაბამისად, განსხვავებული ფუნქციონირება ექნება.

- BIOS firmware შესრულება. ამ ეტაპზე შეიძლება განხორციელდეს შემდეგი: BIOS ფირმის მთლიანობის შემოწმება, CMOS პარამეტრების მთლიანობისა და ნამდვილობის შემოწმება, ავთენტიფიკაცია (დაცვა მთლიანად კომპიუტერიდან, ან მხოლოდ CMOS კონფიგურაციის შეცვლისგან ან ჩატვირთვის მოწყობილობის არჩევისგან) ), ჩატვირთვის მოწყობილობის არჩევანის კონტროლი. ჩატვირთვის ეს ნაბიჯი უნდა გაკეთდეს მთლიანად BIOS– ში დედაპლატის მწარმოებლის მიერ;

- კონტროლის გადატანა ჩატვირთვის მოწყობილობაზე. ამ ეტაპზე, BIOS– მა, გადატვირთვის გაგრძელების ნაცვლად, შეიძლება გადასცეს კონტროლი სანდო ჩატვირთვის ტექნიკის მოდულში. აპარატურის მოდულს შეუძლია ავთენტიფიკაცია, ჩატვირთვის მოწყობილობის შერჩევა, გაშიფვრა და მთლიანობა და ვალიდაცია ოპერაციული სისტემის ჩატვირთვის სექტორებისა და სისტემის ფაილებისათვის. ამ შემთხვევაში, ოპერაციული სისტემის ჩატვირთვის სექტორის გაშიფვრა შესაძლებელია მხოლოდ ამ ეტაპზე. BIOS- ის firmware- მა უნდა უზრუნველყოს კონტროლის გადაცემა აპარატურის მოდულზე, ან აპარატურის მოდულმა უნდა გამოიმუშაოს ცალკეული ჩატვირთვის მოწყობილობა მყარი დისკის, მოსახსნელი მედიის ან ქსელის ჩატვირთვის მოწყობილობის სახით;

- ოპერაციული სისტემის ჩატვირთვის სექტორის შესრულება. მთლიანობა, ჩატვირთვის ჩამტვირთავი, ოპერაციული სისტემის ფაილები და ავთენტიფიკაცია ასევე შეიძლება შესრულდეს ამ ეტაპზე. ამასთან, ჩატვირთვის სექტორის აღმასრულებელი კოდი შეზღუდულია ფუნქციონალურობით იმის გამო, რომ მას აქვს შეზღუდვა კოდის ზომაზე და ადგილმდებარეობაზე და ასევე შესრულებულია ოპერაციული სისტემის დრაივერების დაწყებამდე.

აპარატურის გამოყენება

სანდო ჩატვირთვის ტექნიკის მოდულებს აქვთ მნიშვნელოვანი უპირატესობა სუფთა პროგრამულ უზრუნველყოფასთან შედარებით. მაგრამ სანდო ჩატვირთვის უზრუნველყოფა არ შეიძლება გაკეთდეს მხოლოდ აპარატურაში. ტექნიკის ძირითადი უპირატესობებია:

- საიდუმლო ინფორმაციის უსაფრთხოების მაღალი დონე პაროლების, გასაღებების და სისტემური ფაილების შემოწმების შესახებ. ასეთი მოდულის სტაბილური მუშაობის პირობებში, არ არსებობს ასეთი ინფორმაციის ამოღების საშუალება. (თუმცა, არსებობს ცნობილი თავდასხმები არსებულ მოდულებზე, რომლებიც არღვევს მათ ფუნქციონირებას);

- აპარატურაში დაშიფრული ალგორითმების შესაძლო საიდუმლოება;

- უუნარობა დაიწყოს კომპიუტერი მისი შინაარსის გახსნის გარეშე;

- ჩატვირთვის სექტორის დაშიფვრის შემთხვევაში შეუძლებელია მომხმარებლის ოპერაციული სისტემის დაწყება, თუნდაც აპარატურის მოდულის მოხსნის შემდეგ;

- მონაცემთა სრული დაშიფვრის შემთხვევაში, შეუძლებელია რაიმე მონაცემის მიღება აპარატურის მოდულის მოხსნის შემდეგ.

არსებული ტექნიკის მაგალითები

ინტელის ნდობით აღსრულების ტექნოლოგია

Intel– ის სანდო შესრულების ტექნოლოგია.

უფრო სავარაუდოა, რომ ეს არ არის სანდო დატვირთვის საშუალება, არამედ მთლიანად ცალკეული პროგრამების რესურსების დაცვა ტექნიკის დონეზე.

TXT არის კომპიუტერის უსაფრთხოების სრულიად ახალი კონცეფცია აპარატურის დონეზე, მათ შორის ვირტუალურ კომპიუტერებთან მუშაობა.

TXT ტექნოლოგია შედგება თანმიმდევრულად უსაფრთხო დამუშავების საფეხურებისგან და ემყარება მოწინავე TPM- ს. სისტემა ემყარება პროგრამის კოდის უსაფრთხო შესრულებას. დაცულ რეჟიმში გაშვებულ თითოეულ პროგრამას აქვს ექსკლუზიური წვდომა კომპიუტერის რესურსებზე და არცერთ სხვა პროგრამას არ შეუძლია ხელი შეუშალოს მის იზოლირებულ გარემოს. დაცული რეჟიმის რესურსები ფიზიკურად არის გამოყოფილი პროცესორის მიერ და სისტემური ლოგიკის ერთობლიობა. მონაცემთა უსაფრთხო შენახვა ნიშნავს მათ დაშიფვრას ერთი და იგივე TPM გამოყენებით. ნებისმიერი TPM დაშიფრული მონაცემი შეიძლება მოიპოვოს მედიადან იმავე მოდულის გამოყენებით, რომელმაც დაშიფვრა.

ინტელმა ასევე შეიმუშავა მონაცემთა შეყვანის უსაფრთხო სისტემა. მავნე პროგრამა ვერ შეძლებს თვალყური ადევნოს მონაცემთა ნაკადს კომპიუტერის შეყვანისას, ხოლო კლავიშის ბლოგერი მიიღებს მხოლოდ სიმბოლოების უაზრო ნაკრებებს, ვინაიდან ყველა შეყვანის პროცედურა (მათ შორის მონაცემთა გადაცემა USB- ით და მაუსის დაწკაპუნებითაც კი) დაშიფრული იქნება. პროგრამის დაცული რეჟიმი საშუალებას გაძლევთ გადაიტანოთ ნებისმიერი გრაფიკული მონაცემი ვიდეო ბარათის ჩარჩო ბუფერში მხოლოდ დაშიფრული ფორმით, ამრიგად, მავნე კოდი ვერ გადაიღებს ეკრანის სურათს და გაუგზავნის მას ჰაკერს.

აპარატურის მოდული სანდო გადმოტვირთვისთვის "Accord-AMDZ"

ეს არის აპარატურის კონტროლერი, რომელიც განკუთვნილია ISA (მოდიფიკაცია 4.5) ან PCI (მოდიფიკაცია 5.0) სლოტში ინსტალაციისთვის. Accord-AMDZ მოდულები უზრუნველყოფენ ნებისმიერი ტიპის ოპერაციული სისტემის (OS) სანდო დატვირთვას ფაილური სტრუქტურით FAT12, FAT 16, FAT32, NTFS, HPFS, UFS, UFS2, EXT2FS, EXT3FS, EXT4FS, QNX 4 ფაილური სისტემა, VMFS ვერსია 3.

მოდულის მთელი პროგრამული ნაწილი (ადმინისტრაციული ინსტრუმენტების ჩათვლით), მოვლენების ჟურნალი და მომხმარებელთა სია განლაგებულია კონტროლერის არასტაბილურ მეხსიერებაში. ამრიგად, მომხმარებლის იდენტიფიკაციის / ავთენტიფიკაციის, აპარატურისა და პროგრამული უზრუნველყოფის გარემოს მთლიანობის კონტროლის, ადმინისტრირებისა და აუდიტის ფუნქციებს ასრულებს თავად კონტროლერი ოპერაციული სისტემის დატვირთვამდე.

ძირითადი მახასიათებლები:

- მომხმარებლის იდენტიფიკაცია და ავთენტიფიკაცია TM- იდენტიფიკატორისა და პაროლის სიგრძემდე 12 სიმბოლომდე;

- გარე მედიიდან კომპიუტერის დატვირთვის დაბლოკვა;

- მომხმარებელთა მუშაობის დროის შეზღუდვა;

- ფაილების, ტექნიკისა და რეგისტრების მთლიანობის კონტროლი;

- სისტემაში მომხმარებლის ავტორიზაციის რეგისტრაცია რეგისტრაციის ჟურნალში;

- უსაფრთხოების სისტემის ადმინისტრირება (მომხმარებელთა რეგისტრაცია, კომპიუტერის პროგრამული უზრუნველყოფისა და აპარატურის მთლიანობის კონტროლი).

Დამატებითი ფუნქციები:

- ფიზიკური ხაზების კონტროლი და ბლოკირება;

- RS-232 ინტერფეისი პლასტიკური ბარათების იდენტიფიკატორად გამოყენებისათვის;

- აპარატურის შემთხვევითი რიცხვების გენერატორი კრიპტოგრაფიული პროგრამებისთვის;

- სურვილისამებრ არასტაბილური აუდიტის მოწყობილობა.

სანდო ჩატვირთვის მოდული "Krypton-lock / PCI"

შექმნილია მომხმარებლის წვდომის შეზღუდვისა და კონტროლისთვის ცალკეული სამუშაო სადგურების, სამუშაო სადგურების და სერვერების ადგილობრივი ქსელის აპარატურის რესურსებზე. საშუალებას გაძლევთ გააკონტროლოთ პროგრამული უზრუნველყოფის გარემოს მთლიანობა OS– ში ფაილური სისტემების გამოყენებით FAT12, FAT16, FAT32 და NTFS.

თავისებურებები:

- მომხმარებელთა იდენტიფიკაცია და ავთენტიფიკაცია BIOS– ის დაწყებამდე Touch Memory იდენტიფიკატორების გამოყენებით;

- კომპიუტერული რესურსების დიფერენციაცია, ოპერაციული სისტემის (OS) იძულებითი ჩატვირთვა არჩეული მოწყობილობიდან თითოეული მომხმარებლის ინდივიდუალური პარამეტრების შესაბამისად;

- ხელის შეშლის შემთხვევაში კომპიუტერის დაბლოკვა, ელექტრონული ღონისძიებების ჟურნალის შენარჩუნება საკუთარ არასტაბილურ მეხსიერებაში;

- ობიექტების შემოწმების საანგარიშო მნიშვნელობების გაანგარიშება და შემოწმების მიმდინარე ღირებულებების შემოწმება, დასკანერებული ობიექტების ჩამონათვალის ექსპორტი / იმპორტი ფლოპი დისკზე;

- უსაფრთხოების სხვა სისტემებთან ინტეგრაციის უნარი (სიგნალიზაცია, ხანძრის დაცვა და სხვა).

კონცეფციის საფუძვლები

- იმ მოწყობილობის კონტროლი, საიდანაც BIOS იწყებს ოპერაციული სისტემის დატვირთვას (ჩვეულებრივ კომპიუტერის მყარი დისკი, მაგრამ ის ასევე შეიძლება იყოს მოსახსნელი მედია წამკითხველი, ქსელის ჩატვირთვისას და ა.შ.);

- მოწყობილობის ჩატვირთვის სექტორის მთლიანობისა და საიმედოობის კონტროლი და გაშვებული ოპერაციული სისტემის სისტემური ფაილები;

- ჩატვირთვის სექტორის, OS სისტემის ფაილების დაშიფვრა / გაშიფვრა, ან მოწყობილობის ყველა მონაცემის დაშიფვრა (სურვილისამებრ).

- საიდუმლოებების ავთენტიფიკაცია, დაშიფვრა და შენახვა, როგორიცაა გასაღებები, ჩეკები და ჰეშები, ყველა ხდება აპარატურაში.

ავთენტიფიკაცია

მომხმარებლის ავტორიზაცია შეიძლება მოხდეს სხვადასხვა გზით და კომპიუტერის ჩატვირთვის სხვადასხვა ეტაპზე.

გაშვებული კომპიუტერის ვინაობის დასადასტურებლად შეიძლება საჭირო გახდეს სხვადასხვა ფაქტორი:

- საიდუმლო მომხმარებლის სახელი და პაროლი;

- ფლოპი დისკი, CD, ფლეშ ბარათი საიდუმლო ავტორიზაციის ინფორმაციას;

- კომპიუტერთან დაკავშირებული დონგლი USB, სერიული ან პარალელური პორტების საშუალებით;

- აპარატურის გასაღები ან ბიომეტრული ინფორმაცია, რომელიც იკითხება კომპიუტერში ცალკე აპარატურის მოდულის გამოყენებით.

ავთენტიფიკაცია შეიძლება იყოს მრავალფუნქციური. ასევე, ავთენტიფიკაცია შეიძლება იყოს მრავალ მომხმარებლისთვის კომპიუტერზე წვდომის უფლებების გამოყოფით. ამრიგად, ერთ მომხმარებელს შეუძლია მხოლოდ ოპერაციული სისტემის დაწყება მყარი დისკიდან, ხოლო მეორეს შეეძლება შეცვალოს CMOS კონფიგურაცია და შეარჩიოს ჩატვირთვის მოწყობილობა.

ავთენტიფიკაცია შეიძლება მოხდეს:

- BIOS firmware– ის შესრულების დროს;

- ძირითადი ჩატვირთვის ჩანაწერის (MBR) ან ოპერაციული სისტემის ჩატვირთვის სექტორის ჩატვირთვამდე;

- ჩატვირთვის სექტორის პროგრამის შესრულების დროს.

გადმოტვირთვის სხვადასხვა ეტაპზე ავთენტიფიკაციის შესრულებას აქვს უპირატესობები.

სანდო ჩატვირთვის ნაბიჯები

კომპიუტერის ჩატვირთვის სხვადასხვა ეტაპზე, სანდო ჩატვირთვა შეიძლება განხორციელდეს სხვადასხვა საშუალებით და, შესაბამისად, განსხვავებული ფუნქციონირება ექნება.

- BIOS firmware შესრულება. ამ ეტაპზე შეიძლება განხორციელდეს შემდეგი: BIOS ფირმის მთლიანობის შემოწმება, CMOS პარამეტრების მთლიანობისა და ნამდვილობის შემოწმება, ავთენტიფიკაცია (დაცვა მთლიანად კომპიუტერიდან, ან მხოლოდ CMOS კონფიგურაციის შეცვლისგან ან ჩატვირთვის მოწყობილობის არჩევისგან) ), ჩატვირთვის მოწყობილობის არჩევანის კონტროლი. ჩატვირთვის ეს ნაბიჯი უნდა გაკეთდეს მთლიანად BIOS– ში დედაპლატის მწარმოებლის მიერ;

- კონტროლის გადატანა ჩატვირთვის მოწყობილობაზე. ამ ეტაპზე, BIOS– მა, გადატვირთვის გაგრძელების ნაცვლად, შეიძლება გადასცეს კონტროლი სანდო ჩატვირთვის ტექნიკის მოდულში. აპარატურის მოდულს შეუძლია ავთენტიფიკაცია, ჩატვირთვის მოწყობილობის შერჩევა, გაშიფვრა და მთლიანობა და ვალიდაცია ოპერაციული სისტემის ჩატვირთვის სექტორებისა და სისტემის ფაილებისათვის. ამ შემთხვევაში, ოპერაციული სისტემის ჩატვირთვის სექტორის გაშიფვრა შესაძლებელია მხოლოდ ამ ეტაპზე. BIOS- ის firmware- მა უნდა უზრუნველყოს კონტროლის გადაცემა აპარატურის მოდულზე, ან აპარატურის მოდულმა უნდა გამოიმუშაოს ცალკეული ჩატვირთვის მოწყობილობა მყარი დისკის, მოსახსნელი მედიის ან ქსელის ჩატვირთვის მოწყობილობის სახით;

- ოპერაციული სისტემის ჩატვირთვის სექტორის შესრულება. მთლიანობა, ჩატვირთვის ჩამტვირთავი, ოპერაციული სისტემის ფაილები და ავთენტიფიკაცია ასევე შეიძლება შესრულდეს ამ ეტაპზე. ამასთან, ჩატვირთვის სექტორის აღმასრულებელი კოდი შეზღუდულია ფუნქციონალურობით იმის გამო, რომ მას აქვს შეზღუდვა კოდის ზომაზე და ადგილმდებარეობაზე და ასევე შესრულებულია ოპერაციული სისტემის დრაივერების დაწყებამდე.

აპარატურის გამოყენება

სანდო ჩატვირთვის ტექნიკის მოდულებს აქვთ მნიშვნელოვანი უპირატესობა სუფთა პროგრამულ უზრუნველყოფასთან შედარებით. მაგრამ სანდო ჩატვირთვის უზრუნველყოფა არ შეიძლება გაკეთდეს მხოლოდ აპარატურაში. ტექნიკის ძირითადი უპირატესობებია:

- საიდუმლო ინფორმაციის უსაფრთხოების მაღალი დონე პაროლების, გასაღებების და სისტემური ფაილების შემოწმების შესახებ. ასეთი მოდულის სტაბილური მუშაობის პირობებში, არ არსებობს ასეთი ინფორმაციის ამოღების საშუალება. (თუმცა, არსებობს ცნობილი თავდასხმები არსებულ მოდულებზე, რომლებიც არღვევს მათ ფუნქციონირებას);

- აპარატურაში დაშიფრული ალგორითმების შესაძლო საიდუმლოება;

- უუნარობა დაიწყოს კომპიუტერი მისი შინაარსის გახსნის გარეშე;

- ჩატვირთვის სექტორის დაშიფვრის შემთხვევაში შეუძლებელია მომხმარებლის ოპერაციული სისტემის დაწყება, თუნდაც აპარატურის მოდულის მოხსნის შემდეგ;

- მონაცემთა სრული დაშიფვრის შემთხვევაში, შეუძლებელია რაიმე მონაცემის მიღება აპარატურის მოდულის მოხსნის შემდეგ.

არსებული ტექნიკის მაგალითები

AMD SVM

გამოვიდა Intel TXT– ით ერთი წლით ადრე

ინტელის ნდობით აღსრულების ტექნოლოგია

Intel– ის სანდო შესრულების ტექნოლოგია.

უფრო სავარაუდოა, რომ ეს არ არის სანდო დატვირთვის საშუალება, არამედ მთლიანად ცალკეული პროგრამების რესურსების დაცვა ტექნიკის დონეზე.

TXT არის კომპიუტერის უსაფრთხოების სრულიად ახალი კონცეფცია აპარატურის დონეზე, მათ შორის ვირტუალურ კომპიუტერებთან მუშაობა.

TXT ტექნოლოგია შედგება ინფორმაციის დამუშავების თანმიმდევრულად უსაფრთხო ნაბიჯებისაგან და ემყარება გაუმჯობესებული სანდო პლატფორმის მოდულს. სისტემა ემყარება პროგრამის კოდის უსაფრთხო შესრულებას. დაცულ რეჟიმში გაშვებულ თითოეულ პროგრამას აქვს ექსკლუზიური წვდომა კომპიუტერის რესურსებზე და არცერთ სხვა პროგრამას არ შეუძლია ხელი შეუშალოს მის იზოლირებულ გარემოს. დაცული რეჟიმის რესურსები ფიზიკურად არის გამოყოფილი პროცესორის მიერ და სისტემური ლოგიკის ერთობლიობა. მონაცემთა უსაფრთხო შენახვა ნიშნავს მათ დაშიფვრას ერთი და იგივე TPM გამოყენებით. ნებისმიერი TPM დაშიფრული მონაცემი შეიძლება მოიპოვოს მედიადან იმავე მოდულის გამოყენებით, რომელმაც დაშიფვრა.

ინტელმა ასევე შეიმუშავა მონაცემთა შეყვანის უსაფრთხო სისტემა. მავნე პროგრამა ვერ შეძლებს თვალყური ადევნოს მონაცემთა ნაკადს კომპიუტერის შეყვანისას, ხოლო კლავიშის ბლოგერი მიიღებს მხოლოდ სიმბოლოების უაზრო ნაკრებებს, ვინაიდან ყველა შეყვანის პროცედურა (მათ შორის მონაცემთა გადაცემა USB- ით და მაუსის დაწკაპუნებითაც კი) დაშიფრული იქნება. პროგრამის დაცული რეჟიმი საშუალებას გაძლევთ გადაიტანოთ ნებისმიერი გრაფიკული მონაცემი ვიდეო ბარათის ჩარჩო ბუფერში მხოლოდ დაშიფრული ფორმით, ამრიგად, მავნე კოდი ვერ გადაიღებს ეკრანის სურათს და გაუგზავნის მას ჰაკერს.

აპარატურის მოდული სანდო გადმოტვირთვისთვის "Accord-AMDZ"

ეს არის აპარატურის კონტროლერი, რომელიც განკუთვნილია PCI / PCI-X / PCI-express / mini PCI / mini PCI-express სლოტში ინსტალაციისთვის. Accord-AMDZ მოდულები უზრუნველყოფენ ნებისმიერი ტიპის ოპერაციული სისტემის (OS) სანდო დატვირთვას ფაილის სტრუქტურით FAT12, FAT 16, FAT32, NTFS, HPFS, UFS, FreeBSD UFS / UFS2, EXT2FS, EXT3FS, EXT4FS, QNX 4 ფაილური სისტემა, Solaris UFS, MINIX, ReiserFS.

მოდულის მთელი პროგრამული ნაწილი (ადმინისტრაციული ინსტრუმენტების ჩათვლით), რეგისტრაციის ჟურნალი და მომხმარებელთა სია განლაგებულია კონტროლერის არასტაბილურ მეხსიერებაში. ეს უზრუნველყოფს მომხმარებლების იდენტიფიკაციის / ავთენტიფიკაციის, პერსონალური კომპიუტერის (კომპიუტერის) აპარატურისა და პროგრამული უზრუნველყოფის მთლიანობის კონტროლს, ადმინისტრირებას და ტექნიკურ დონეზე აუდიტს, კონტროლერის საშუალებით, ოპერაციული სისტემის დატვირთვამდე.

ძირითადი მახასიათებლები:

- მომხმარებლის იდენტიფიკაცია და ავთენტიფიკაცია ფიზიკური ელექტრონული პროდუქტის გამოყენებით - პირადი იდენტიფიკატორი - და პაროლი 12 სიმბოლომდე;

- გარე მედიიდან კომპიუტერის დატვირთვის დაბლოკვა;

- კლავიატურადან საკონტროლო პროცედურების შეწყვეტის დაბლოკვა;

- პერსონალურ კომპიუტერზე (კომპიუტერზე) მომხმარებლის წვდომის დროის შეზღუდვების დაწესება მათთვის დადგენილი ოპერაციული რეჟიმის შესაბამისად;

- კომპიუტერული აღჭურვილობის, სისტემის სფეროების, ფაილების, Windows რეესტრის შემადგენლობის მთლიანობის კონტროლი;

- სანდო OS ჩატვირთვის ეტაპზე ჩაწერილი მოვლენების ავტომატური ჩაწერა (კონტროლერის არასტაბილურ ფლეშ მეხსიერებაში);

- დარაჯი ქრონომეტრი;

- უსაფრთხოების სისტემის ადმინისტრირება (მომხმარებელთა რეგისტრაცია, კომპიუტერის პროგრამული უზრუნველყოფისა და აპარატურის მთლიანობის კონტროლი).

Დამატებითი ფუნქციები:

- ფიზიკური ხაზების კონტროლი და ბლოკირება;

- RS-232 ინტერფეისი პლასტიკური ბარათების იდენტიფიკატორად გამოყენებისათვის;

- აპარატურის შემთხვევითი რიცხვების გენერატორი კრიპტოგრაფიული პროგრამებისთვის;

- სურვილისამებრ არასტაბილური აუდიტის მოწყობილობა.

კომპლექსი გამოიყენება ინფორმაციის დაცვის სისტემების მშენებლობისათვის ხელის შეშლისგან რუსეთის სახელმძღვანელო მითითებების შესაბამისად (სახელმწიფო ტექნიკური კომისია) კონტროლის მე -2 დონეზე არადეკლარირებული შესაძლებლობების არარსებობის გამო, ის შეიძლება გამოყენებულ იქნას ავტომატურ სისტემებში უსაფრთხოების 1D კლასის ჩათვლით და გამოიყენება როგორც მომხმარებლის იდენტიფიკაციის / ავთენტიფიკაციის, პროგრამული უზრუნველყოფის მთლიანობის კონტროლისა და აპარატურის გარემოს (PC) ავტომატური სისტემების შექმნისას 1B კლასის ჩათვლით.