"ბოდიში, რომ შეგაწუხეთ, მაგრამ ... თქვენი ფაილები დაშიფრულია. გაშიფვრის გასაღების მისაღებად, სასწრაფოდ გადაიტანეთ გარკვეული თანხა თქვენს საფულეში ... წინააღმდეგ შემთხვევაში, თქვენი მონაცემები შეუქცევადად განადგურდება. თქვენ გაქვთ 3 საათი, დრო ამოიწურა. ” და ეს არ არის ხუმრობა. Ransomware ვირუსი უფრო მეტია, ვიდრე რეალური საფრთხე.

დღეს ჩვენ ვისაუბრებთ იმაზე, თუ რა არის გამოსასყიდი პროგრამა, რომელიც გავრცელდა ბოლო წლებში, რა უნდა გააკეთოს ინფექციის შემთხვევაში, როგორ განკურნოს თქვენი კომპიუტერი და შესაძლებელია თუ არა ეს საერთოდ და როგორ დაიცვათ თავი მათგან.

ჩვენ ვშიფრავთ ყველაფერს!

Ransomware ვირუსი (შიფრატორი, კრიპტორი) არის სპეციალური ტიპის გამოსასყიდი პროგრამა, რომლის საქმიანობაა მომხმარებლის ფაილების დაშიფვრა და შემდეგ მოითხოვოს გაშიფვრის ინსტრუმენტის შეძენა. გამოსასყიდი თანხა იწყება 200 აშშ დოლარიდან და აღწევს ათობით და ასობით ათასი მწვანე კუპიურა.

რამდენიმე წლის წინ, მხოლოდ Windows კომპიუტერები დაესხნენ თავს ამ კლასის მავნე პროგრამებს. დღეს მათი დიაპაზონი გაფართოვდა ერთი შეხედვით კარგად დაცულ Linux- ზე, Mac- ზე და Android- ზე. გარდა ამისა, სკრიპლერების სახეობების მრავალფეროვნება მუდმივად იზრდება - ერთმანეთის მიყოლებით ჩნდება ახალი ნივთები, რომლებითაც გასაკვირია სამყარო. ამრიგად, ის წარმოიშვა კლასიკური გამოსასყიდი პროგრამის ტროას და ქსელის ჭიის (მავნე პროგრამა, რომელიც ვრცელდება ქსელებში მომხმარებლების აქტიური მონაწილეობის გარეშე) გამო.

WannaCry– ის შემდეგ, არ იყო არანაკლებ დახვეწილი პეტია და ცუდი კურდღელი. და რადგან "დაშიფვრის ბიზნესი" კარგ შემოსავალს ქმნის მფლობელებისთვის, შეგიძლიათ დარწმუნებული იყოთ, რომ ისინი არ არიან უკანასკნელი.

უფრო და უფრო მეტი გამოსასყიდი პროგრამა, განსაკუთრებით ის, რაც გამოჩნდა ბოლო 3-5 წლის განმავლობაში, იყენებს ძლიერ კრიპტოგრაფიულ ალგორითმებს, რომელთა გაფუჭება შეუძლებელია უხეში ძალის შეტევებით ან სხვა არსებული საშუალებებით. მონაცემების აღდგენის ერთადერთი გზა არის ორიგინალური გასაღების გამოყენება, რომლის ყიდვასაც კიბერდანაშაულები გვთავაზობენ. თუმცა, მათთვის საჭირო თანხის გადარიცხვა არ იძლევა გასაღების მიღების გარანტიას. კრიმინალებს დრო სჭირდებათ თავიანთი საიდუმლოების გამჟღავნების მიზნით და დაკარგავენ პოტენციურ მოგებას. და რა აზრი აქვს მათ შეასრულონ დანაპირები, თუ მათ უკვე აქვთ ფული?

დაშიფვრის ვირუსების გამრავლების გზები

მავნე პროგრამის კერძო მომხმარებლებისა და ორგანიზაციების კომპიუტერებთან მოხვედრის მთავარი გზა არის ელექტრონული ფოსტა, უფრო ზუსტად, ასოები მიმაგრებული ფაილები და ბმულები.

ასეთი წერილის მაგალითი, რომელიც განკუთვნილია "კორპორატიული კლიენტებისთვის":

- "სასწრაფოდ გადაიხადეთ თქვენი სესხის ვალი."

- "სარჩელის განცხადება შეტანილია სასამართლოში."

- "გადაიხადეთ ჯარიმა / მოსაკრებელი / გადასახადი."

- "კომუნალური გადასახადების დამატებითი გადასახადი".

- "ოჰ, ეს შენ ხარ ფოტოში?"

- "ლენამ სთხოვა სასწრაფოდ გადმოგცეთ ეს თქვენთვის" და ა.

ვეთანხმები, მხოლოდ მცოდნე მომხმარებელი სიფრთხილით მოეკიდება ასეთ წერილს. უმეტესობა უყოყმანოდ გახსნის დანართს და თვითონ გაუშვებს მავნე პროგრამას. სხვათა შორის, ანტივირუსული ტირილის მიუხედავად.

ასევე, აქტიურად გამოიყენება შემდეგი ransomware– ის გასანაწილებლად:

- სოციალური ქსელები (ფოსტა ნაცნობებისა და უცნობების ანგარიშებიდან).

- მავნე და ინფიცირებული ვებ რესურსები.

- ბანერის რეკლამა.

- გაგზავნილი შეტყობინებების გაგზავნა გატეხილი ანგარიშებიდან.

- ვებ – გვერდები და გასაღებების და კრეკერების დისტრიბუტორები.

- ზრდასრულთა საიტები.

- აპლიკაციებისა და შინაარსის მაღაზიები.

სხვა მავნე პროგრამები, კერძოდ რეკლამის დემონსტრანტები და ტროელები, არ არიან იშვიათი გამტარები ვირუსების დაშიფვრისათვის. ეს უკანასკნელი, სისტემისა და პროგრამული უზრუნველყოფის დაუცველობების გამოყენებით, კრიმინალებს ეხმარება ინფიცირებულ მოწყობილობაზე დისტანციური წვდომის მიღებაში. ასეთ შემთხვევებში გამოსასყიდი პროგრამის გაშვება ყოველთვის არ ემთხვევა მომხმარებლის პოტენციურად საშიშ ქმედებებს. სანამ სისტემაში რჩება უკანა კარი, თავდამსხმელს შეუძლია ნებისმიერ დროს შეაღწიოს მოწყობილობას და დაიწყოს დაშიფვრა.

განსაკუთრებით დახვეწილი მეთოდები ვითარდება ორგანიზაციების კომპიუტერების ინფიცირებისთვის (ყოველივე ამის შემდეგ, მათ შეუძლიათ უფრო მეტად შეკუმშონ, ვიდრე სახლის მომხმარებლები). მაგალითად, პეტიას ტროასმა შეაღწია მოწყობილობებში MEDoc საგადასახადო აღრიცხვის პროგრამის განახლების მოდულის საშუალებით.

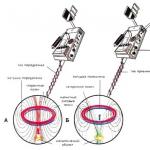

დაშიფვრის გამოსასყიდი პროგრამული უზრუნველყოფის ქსელის ჭიების ფუნქციებით, როგორც უკვე აღვნიშნეთ, ვრცელდება ქსელებში, მათ შორის ინტერნეტში, პროტოკოლის დაუცველობით. და თქვენ შეიძლება დაინფიცირდეთ მათთან აბსოლუტურად არაფრის გაკეთების გარეშე. იშვიათად განახლებული Windows ოპერაციული სისტემის მომხმარებლები ყველაზე დიდი რისკის ქვეშ არიან, რადგან განახლებები დახურავს ცნობილ ხარვეზებს.

ზოგიერთი მავნე პროგრამა, როგორიცაა WannaCry, იყენებს 0-დღიან დაუცველობას, ანუ ისეთებს, რომლებიც ჯერ არ არის ცნობილი სისტემის დეველოპერებისთვის. სამწუხაროდ, შეუძლებელია ამ გზით სრულად აღუდგეს ინფექციას, მაგრამ ალბათობა იმისა, რომ თქვენ დაზარალებულთა შორის იქნებით, 1%-საც კი არ აღწევს. რატომ? იმის გამო, რომ მავნე პროგრამას არ შეუძლია ერთდროულად დაინფიციროს ყველა დაუცველი მანქანა. და სანამ ის გეგმავს ახალ მსხვერპლებს, სისტემის დეველოპერები ახერხებენ გამოაქვეყნონ სიცოცხლის შემნახველი განახლება.

როგორ იქცევა გამოსასყიდი პროგრამა ინფიცირებულ კომპიუტერზე

დაშიფვრის პროცესი, როგორც წესი, იწყება შეუმჩნევლად და როდესაც მისი ნიშნები აშკარა ხდება, მონაცემების შენახვა უკვე გვიანია: იმ დროისთვის მავნე პროგრამამ დაშიფვრა ყველაფერი, რისი მიღწევაც მას შეეძლო. ზოგჯერ მომხმარებელმა შეიძლება შეამჩნია როგორ შეიცვალა ფაილების გაფართოება ზოგიერთ ღია საქაღალდეში.

ფაილების ახალი და ზოგჯერ მეორე გაფართოების დაუსაბუთებელი გარეგნობა, რის შემდეგაც ისინი წყვეტენ გახსნას, აბსოლუტურად მიუთითებს გამოსასყიდის პროგრამის თავდასხმის შედეგებზე. სხვათა შორის, როგორც წესი, შესაძლებელია მავნე პროგრამის იდენტიფიცირება გაფუჭებული ობიექტების მიერ მიღებული გაფართოებით.

მაგალითი იმისა, თუ რა შეიძლება იყოს დაშიფრული ფაილების გაფართოება: xtbl, .kraken, .cesar, .da_vinci_code, [ელფოსტა დაცულია] _com, .crypted000007, .no_more_ransom, .decoder GlobeImposter v2, .ukrain, .rn და ა.შ.

ბევრი ვარიანტია და ხვალ გამოჩნდება ახალი, ამიტომ ყველაფრის ჩამოთვლას განსაკუთრებული წერტილი არ აქვს. ინფექციის ტიპის დასადგენად, საკმარისია საძიებო სისტემაში რამდენიმე გაფართოების მიწოდება.

სხვა სიმპტომები, რომლებიც არაპირდაპირ მიუთითებს დაშიფვრის დაწყებას:

- ბრძანების ხაზის ფანჯრები გამოჩნდება ეკრანზე წამის მეასედში. ყველაზე ხშირად, ეს ნორმალური მოვლენაა სისტემის და პროგრამის განახლებების დაყენებისას, მაგრამ უმჯობესია არ დატოვოთ იგი უყურადღებოდ.

- UAC ითხოვს რაიმე პროგრამის გაშვებას, რომლის გახსნას არ აპირებდით.

- კომპიუტერის უეცარი გადატვირთვა, რასაც მოჰყვება სისტემის დისკის შემოწმების პროგრამის იმიტაცია (შესაძლებელია სხვა ვარიაციებიც). "შემოწმების" დროს ხდება დაშიფვრის პროცესი.

მავნე ოპერაციის წარმატებით დასრულების შემდეგ, ეკრანზე გამოჩნდება შეტყობინება გამოსასყიდის მოთხოვნით და სხვადასხვა მუქარით.

Ransomware დაშიფვრავს მომხმარებლის ფაილების მნიშვნელოვან ნაწილს: ფოტოები, მუსიკა, ვიდეო, ტექსტური დოკუმენტები, არქივები, ფოსტა, მონაცემთა ბაზები, ფაილები პროგრამის გაფართოებით და ა.შ. მაგრამ ისინი არ ეხებიან ოპერაციული სისტემის ობიექტებს, რადგან კიბერდანაშაულებს არ სჭირდებათ ინფიცირებული კომპიუტერი შეწყვიტე მუშაობა. ზოგიერთი ვირუსი ცვლის დისკების და დანაყოფების ჩატვირთვის ჩანაწერებს.

დაშიფვრის შემდეგ, ყველა ჩრდილის ასლი და აღდგენის წერტილი ჩვეულებრივ ამოღებულია სისტემიდან.

როგორ განვკურნოთ კომპიუტერი გამოსასყიდი პროგრამისგან

მავნე პროგრამის ამოღება ინფიცირებული სისტემიდან ადვილია - მათი უმრავლესობის ადვილად მოგვარება შესაძლებელია თითქმის ყველა ანტივირუსმა. მაგრამ! გულუბრყვილოა იმის დაჯერება, რომ დამნაშავის მოშორება გამოიწვევს პრობლემის გადაწყვეტას: თუ წაშლით ვირუსს თუ არა, ფაილები მაინც დარჩება დაშიფრული. გარდა ამისა, ზოგიერთ შემთხვევაში ეს გაართულებს მათ შემდგომ გაშიფვრას, თუ ეს შესაძლებელია.

დაშიფვრის დაწყების სწორი პროცედურა

- როგორც კი შეამჩნევთ დაშიფვრის ნიშნებს, გამორთეთ კომპიუტერი დაუყოვნებლივ ღილაკის დაჭერით და დაჭერითძალა 3-4 წამი... ეს დაზოგავს მინიმუმ ზოგიერთ ფაილს.

- შექმენით ჩამტვირთავი დისკი ან USB ფლეშ დრაივი ანტივირუსული პროგრამით სხვა კომპიუტერზე. Მაგალითად, კასპერსკის სამაშველო დისკი 18, DrWeb LiveDisk, ESET NOD32 LiveCDდა ა.შ.

- ჩატვირთეთ ინფიცირებული მანქანა ამ დისკიდან და დაასკანირეთ სისტემა. ამოიღეთ ნაპოვნი ვირუსები და შეინახეთ ისინი კარანტინში (იმ შემთხვევაში, თუ საჭიროა მათი გაშიფვრა). მხოლოდ ამის შემდეგ თქვენ შეგიძლიათ ჩატვირთოთ კომპიუტერი მყარი დისკიდან.

- სცადეთ აღადგინოთ დაშიფრული ფაილები ჩრდილოვანი ასლებიდან სისტემის ინსტრუმენტების გამოყენებით ან მესამე მხარის გამოყენებით.

რა უნდა გააკეთოს, თუ ფაილები უკვე დაშიფრულია

- ნუ დაკარგავთ იმედს. სხვადასხვა სახის მავნე პროგრამების უფასო დეკოდირების საშუალებები განთავსებულია ანტივირუსული პროდუქტის შემქმნელების ვებსაიტებზე. კერძოდ, აქ არის შეგროვებული კომუნალური მომსახურება ავასტიდა კასპერსკის ლაბორატორიები.

- დაშიფვრის ტიპის განსაზღვრის შემდეგ გადმოწერეთ შესაბამისი პროგრამა, აუცილებლად გააკეთე ასლები დაზიანებული ფაილებიდა შეეცადეთ გაშიფროთ ისინი. წარმატების შემთხვევაში, გაშიფრეთ დანარჩენი.

თუ ფაილები არ არის გაშიფრული

თუ არცერთმა კომუნალურმა სამსახურმა არ უშველა, სავარაუდოა, რომ თქვენ განიცადეთ ვირუსი, რომლის განკურნება ჯერ არ არსებობს.

რა შეიძლება გაკეთდეს ამ შემთხვევაში:

- თუ იყენებთ ფასიან ანტივირუსულ პროდუქტს, გთხოვთ დაუკავშირდეთ მის დამხმარე სერვისს. გაგზავნეთ დაზიანებული ფაილების რამდენიმე ასლი ლაბორატორიაში და დაელოდეთ პასუხს. თუ ტექნიკურად შესაძლებელია, ისინი დაგეხმარებიან.

Ჰო მართლა, Dr.Webარის ერთ – ერთი იმ რამოდენიმე ლაბორატორიიდან, რომელიც ეხმარება არა მხოლოდ მის მომხმარებლებს, არამედ ყველა დაზარალებულს. თქვენ შეგიძლიათ გაგზავნოთ მოთხოვნა ფაილის გაშიფვრაზე ამ გვერდზე.

- თუ გაირკვა, რომ ფაილები უიმედოდ არის დაზიანებული, მაგრამ ისინი თქვენთვის დიდი მნიშვნელობისაა, შეგიძლიათ მხოლოდ იმედი გქონდეთ და დაელოდოთ, რომ ოდესმე სიცოცხლის შემნახველი საშუალება მოიძებნება. საუკეთესოდ შეგიძლიათ დატოვოთ სისტემა და ფაილები ისეთი, როგორიც არის, ანუ მთლიანად გათიშოთ და არ გამოიყენოთ მყარი დისკი. მავნე პროგრამების ამოღება, ოპერაციული სისტემის ხელახალი ინსტალაცია და მისი განახლებაც კი შეიძლება მოგაკლოთ და ეს შანსი, ვინაიდან დაშიფვრის-გაშიფვრის გასაღებების გენერირებისას ხშირად გამოიყენება სისტემის უნიკალური იდენტიფიკატორი და ვირუსის ასლები.

გამოსასყიდის გადახდა არ არის ვარიანტი, რადგან ალბათობა იმისა, რომ თქვენ მიიღებთ გასაღებს, ნულის ტოლია. და არ არის საჭირო კრიმინალური ბიზნესის დაფინანსება.

როგორ დავიცვათ თავი ამ ტიპის მავნე პროგრამებისგან

არ მინდა გავიმეორო რჩევა, რომელიც თითოეულმა მკითხველმა ასჯერ მოისმინა. დიახ, მნიშვნელოვანია კარგი ანტივირუსების დაყენება, საეჭვო ბმულების დაჭერა და ბლაბლაინი მნიშვნელოვანია. თუმცა, როგორც ცხოვრებამ აჩვენა, ჯადოსნური აბი, რომელიც მოგცემთ უსაფრთხოების 100% გარანტიას, დღეს არ არსებობს.

ამგვარი გამოსასყიდისგან დაცვის ერთადერთი ეფექტური მეთოდია მონაცემთა სარეზერვო ასლისხვა ფიზიკური მედიისთვის, ღრუბლოვანი სერვისების ჩათვლით. დააბრუნეთ, დააბრუნეთ, დააბრუნეთ ...

როგორც წესი, მავნე პროგრამის მუშაობა მიზნად ისახავს კომპიუტერზე კონტროლის მოპოვებას, მის ზომბიურ ქსელში ჩართვას, ან პერსონალური მონაცემების მოპარვას. უყურადღებო მომხმარებელმა შეიძლება დიდხანს ვერ შენიშნოს, რომ სისტემა ინფიცირებულია. მაგრამ გამოსასყიდი ვირუსები, კერძოდ xtbl, მუშაობს სრულიად სხვაგვარად. ისინი მომხმარებლის ფაილებს გამოუსადეგარს ხდიან, დაშიფვრავენ მათ ყველაზე რთული ალგორითმით და მოითხოვენ დიდ თანხას მფლობელისგან ინფორმაციის აღდგენის უნარისთვის.

პრობლემის მიზეზი: xtbl ვირუსი

Xtbl ransomware ვირუსმა მიიღო სახელი იქიდან, რომ მის მიერ დაშიფრული მომხმარებლის დოკუმენტები იღებენ .xtbl გაფართოებას. ჩვეულებრივ, კოდირები ტოვებენ გასაღებს ფაილის კორპუსში ისე, რომ უნივერსალურ დეკოდერის პროგრამას შეუძლია აღადგინოს ინფორმაცია პირვანდელი სახით. თუმცა, ვირუსი სხვა მიზნებისთვისაა განკუთვნილი, ამიტომ გასაღების ნაცვლად, ეკრანზე გამოჩნდება შეთავაზება გადაიხადოს გარკვეული თანხა ანონიმური ანგარიშის დეტალების გამოყენებით.

როგორ მუშაობს xtbl ვირუსი

ვირუსი შემოდის კომპიუტერში ელექტრონული ფოსტის საშუალებით ინფიცირებული დანართებით, რომლებიც საოფისე პროგრამების ფაილებია. მას შემდეგ რაც მომხმარებელმა გახსნა შეტყობინების შინაარსი, მავნე პროგრამა იწყებს ფოტოების, გასაღებების, ვიდეოების, დოკუმენტების და ა.შ. ძებნას და შემდეგ, ორიგინალური რთული ალგორითმის გამოყენებით (ჰიბრიდული დაშიფვრა), გადააქცევს მათ xtbl საცავებად.

ვირუსი იყენებს სისტემის საქაღალდეებს თავისი ფაილების შესანახად.

ვირუსი თავს უმატებს გაშვების სიას. ამისათვის ის ამატებს ჩანაწერებს Windows რეესტრში შემდეგ სექციებში:

- HKCU \ პროგრამული უზრუნველყოფა \ Microsoft \ Windows \ CurrentVersion \ RunOnce;

- HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ Run;

- HKCU \ პროგრამული უზრუნველყოფა \ Microsoft \ Windows \ CurrentVersion \ RunOnce.

ინფიცირებული კომპიუტერი სტაბილურად მუშაობს, სისტემა არ "იშლება", მაგრამ RAM– ში ყოველთვის არის პატარა პროგრამა (ან ორი) გაუგებარი სახელწოდებით. ხოლო მომხმარებლის სამუშაო ფაილების მქონე საქაღალდეები უცნაურ იერს იძენს.

ნაცრისფერი ეკრანის ნაცვლად, დესკტოპზე გამოჩნდება შეტყობინება:

თქვენი ფაილები დაშიფრულია. მათი გაშიფვრის მიზნით, თქვენ უნდა გამოაგზავნოთ კოდი ელ.ფოსტის მისამართზე: [ელფოსტა დაცულია](კოდი შემდეგნაირად). ამის შემდეგ თქვენ მიიღებთ დამატებით მითითებებს. ფაილების გაშიფვრის დამოუკიდებელი მცდელობა გამოიწვევს მათ სრულ განადგურებას.

იგივე ტექსტი შეიცავს გენერირებულ როგორ გაშიფროთ თქვენი ფაილები. Txt ფაილი. ელ.ფოსტის მისამართი, კოდი, მოთხოვნილი თანხა შეიძლება განსხვავდებოდეს.

ხშირად, ზოგი თაღლითური ფულს შოულობს სხვებზე - გამოსასყიდის პროგრამის ელექტრონული საფულის ნომერი არის ჩასმული ვირუსის სხეულში, რომელსაც არ აქვს ფაილების გაშიფვრის საშუალება. ასე რომ, გულუბრყვილო მომხმარებელი, ფულის გაგზავნით, სანაცვლოდ არაფერს იღებს.

რატომ არ უნდა გადაიხადოთ გამოსასყიდი პროგრამა

შეუძლებელია თანხმობა გამოძალვისტებთან თანამშრომლობაზე არა მხოლოდ მორალური პრინციპების გამო. ეს არის უსაფუძვლო პრაქტიკული თვალსაზრისით.

როგორ დავიცვათ თქვენი სისტემა ვირუსებისგან

მავნე პროგრამებისგან დაცვის და ზიანის მინიმიზაციის უნივერსალური წესები ამ შემთხვევაშიც დაგეხმარებათ.

შესაძლებელია თუ არა დაშიფრული ინფორმაციის აღდგენა

კარგი ამბავი: მონაცემების აღდგენა შესაძლებელია. ცუდი: თქვენ არ შეგიძლიათ ამის გაკეთება საკუთარ თავზე. ამის მიზეზი არის დაშიფვრის ალგორითმის თავისებურება, რომლის გასაღების შერჩევა მოითხოვს ბევრად მეტ რესურსს და დაგროვილ ცოდნას, ვიდრე ჩვეულებრივ მომხმარებელს. საბედნიეროდ, ანტივირუსული დეველოპერები თვლიან, რომ ყველა მავნე პროგრამასთან გამკლავება ღირსების საკითხია, ასე რომ, მაშინაც კი, თუკი ისინი ამჟამად ვერ შეძლებენ თქვენს გამოსასყიდ პროგრამებთან გამკლავებას, ისინი აუცილებლად იპოვიან გამოსავალს ერთ ან ორ თვეში. მოთმინება მოგვიწევს.

სპეციალისტებთან დაკავშირების აუცილებლობის გამო ინფიცირებულ კომპიუტერთან მუშაობის ალგორითმი იცვლება. როგორც ზოგადი წესი, რაც ნაკლები შეიცვლება მით უკეთესი.ანტივირუსები განსაზღვრავენ მკურნალობის მეთოდს მავნე პროგრამის ზოგადი მახასიათებლების საფუძველზე, ამიტომ ინფიცირებული ფაილები მათთვის მნიშვნელოვანი ინფორმაციის წყაროა. ისინი უნდა მოიხსნას მხოლოდ ძირითადი პრობლემის გადაჭრის შემდეგ.

მეორე წესი არის ვირუსის მუშაობის შეწყვეტა ნებისმიერ ფასად. ალბათ მან ჯერ არ გააფუჭა ყველა ინფორმაცია და გამოსასყიდის პროგრამის კვალი დარჩა RAM– ში, რომლის დახმარებითაც მისი ამოცნობა შესაძლებელია. ამიტომ, თქვენ დაუყოვნებლივ უნდა გამორთოთ კომპიუტერი ქსელიდან და გამორთოთ ლეპტოპი ქსელის ღილაკზე ხანგრძლივი დაჭერით. ამჯერად, სტანდარტული "ფრთხილად" გამორთვის პროცედურა, რომელიც შესაძლებელს ხდის ყველა პროცესის სწორად დასრულებას, არ იმუშავებს, რადგან ერთ -ერთი მათგანია თქვენი ინფორმაციის კოდირება.

დაშიფრული ფაილების აღდგენა

თუ მოახერხეთ კომპიუტერის გამორთვა

თუ თქვენ მოახერხეთ თქვენი კომპიუტერის გამორთვა დაშიფვრის პროცესის დასრულებამდე, მაშინ თქვენ არ გჭირდებათ მისი ჩართვა საკუთარ თავს. წაიყვანეთ "პაციენტი" პირდაპირ სპეციალისტებთან, შეწყვეტილი კოდირება მნიშვნელოვნად ზრდის პირადი ფაილების შენახვის შანსებს. აქ ასევე შეგიძლიათ შეამოწმოთ თქვენი შენახვის მედია უსაფრთხო რეჟიმში და შექმნათ სარეზერვო ასლები. დიდი ალბათობით, ვირუსი თავად გახდება ცნობილი, ამიტომ მკურნალობა წარმატებული იქნება.

თუ დაშიფვრა დასრულებულია

სამწუხაროდ, დაშიფვრის პროცესის წარმატებით შეწყვეტის შანსი ძალიან მცირეა. ჩვეულებრივ, ვირუსს აქვს დრო დაშიფროს ფაილები და ამოიღოს ზედმეტი კვალი კომპიუტერიდან. ახლა თქვენ გაქვთ ორი პრობლემა: Windows ჯერ კიდევ ინფიცირებულია და პერსონალური ფაილები გახდა პერსონაჟების ნაკრები. მეორე პრობლემის გადასაჭრელად აუცილებელია ანტივირუსული პროგრამული უზრუნველყოფის მწარმოებლების დახმარების გამოყენება.

Dr.Web

Dr.Web ლაბორატორია უფასოდ აწვდის თავის გაშიფვრის სერვისებს მხოლოდ კომერციული ლიცენზიების მფლობელებს. სხვა სიტყვებით რომ ვთქვათ, თუ თქვენ ჯერ არ ხართ მათი კლიენტი, მაგრამ გსურთ თქვენი ფაილების აღდგენა, მოგიწევთ პროგრამის ყიდვა. არსებული ვითარების გათვალისწინებით, ეს არის სწორი ინვესტიცია.

შემდეგი ნაბიჯი არის მწარმოებლის ვებსაიტზე წასვლა და შევსების ფორმა.

თუ დაშიფრულ ფაილებს შორის არის ასლები, რომლებიც შენახულია გარე მედიაში, მათი გადაცემა მნიშვნელოვნად შეუწყობს ხელს დეკოდერების მუშაობას.

კასპერსკი

კასპერსკის ლაბორატორიამ შეიმუშავა საკუთარი გაშიფვრის პროგრამა სახელწოდებით RectorDecryptor, რომლის გადმოწერა შესაძლებელია კომპიუტერში კომპანიის ოფიციალური ვებ – გვერდიდან.

ოპერაციული სისტემის თითოეულ ვერსიას, მათ შორის Windows 7 -ს, აქვს თავისი სასარგებლო პროგრამა. დატვირთვის შემდეგ დააჭირეთ ღილაკს "შემოწმების დაწყება".

სერვისებს შეიძლება გარკვეული დრო დასჭირდეს, თუ ვირუსი შედარებით ახალია. ამ შემთხვევაში, კომპანია ჩვეულებრივ აგზავნის შეტყობინებას. ზოგჯერ გაშიფვრას შეიძლება რამდენიმე თვე დასჭირდეს.

სხვა მომსახურება

სულ უფრო მეტი სერვისი არსებობს მსგავსი ფუნქციებით, რაც მიუთითებს გაშიფვრის სერვისებზე მოთხოვნაზე. მოქმედებების ალგორითმი იგივეა: გადადით საიტზე (მაგალითად, https://decryptcryptolocker.com/), დარეგისტრირდით და გაგზავნეთ დაშიფრული ფაილი.

დეკოდირების პროგრამები

ქსელში ბევრია "უნივერსალური დეკოდირება" (რა თქმა უნდა, ფასიანი), მაგრამ მათი სარგებლიანობა საეჭვოა. რა თქმა უნდა, თუ ვირუსის მწარმოებლები თავად წერენ დეკოდერს, ის წარმატებით იმუშავებს, მაგრამ იგივე პროგრამა უსარგებლო იქნება სხვა მავნე პროგრამისთვის. გარდა ამისა, სპეციალისტებს, რომლებიც რეგულარულად ხვდებიან ვირუსებს, როგორც წესი, გააჩნიათ საჭირო პროგრამების სრული პაკეტი, ამიტომ მათ აქვთ ყველა სამუშაო პროგრამა დიდი ალბათობით. ასეთი დეკოდერის ყიდვა სავარაუდოდ ფულის დაკარგვაა.

როგორ გავშიფროთ ფაილები კასპერსკის ლაბორატორიის გამოყენებით - ვიდეო

თვითმომსახურების ინფორმაციის აღდგენა

თუ რაიმე მიზეზით შეუძლებელია მესამე მხარის სპეციალისტებთან დაკავშირება, შეგიძლიათ სცადოთ ინფორმაციის აღდგენა საკუთარ თავზე. მოდით გავაკეთოთ დაჯავშნა, რომ წარუმატებლობის შემთხვევაში, ფაილები შეიძლება სამუდამოდ დაიკარგოს.

წაშლილი ფაილების აღდგენა

დაშიფვრის შემდეგ ვირუსი წაშლის თავდაპირველ ფაილებს. თუმცა, Windows 7 ინახავს ყველა წაშლილ ინფორმაციას ეგრეთ წოდებული ჩრდილოვანი ასლის სახით გარკვეული დროის განმავლობაში.

ShadowExplorer

ShadowExplorer არის პროგრამა, რომელიც შექმნილია ფაილების აღსადგენად მათი ჩრდილის ასლებიდან.

ფოტორეკ

უფასო PhotoRec პროგრამა მუშაობს ანალოგიურად, მაგრამ სურათების რეჟიმში.

შენახვისთვის უმჯობესია გამოიყენოთ გარე საშუალება, მაგალითად USB ბარათი, რადგან დისკზე ყოველი ჩაწერა საშიშია ჩრდილების ასლების წაშლით.

ვირუსის მოცილება

მას შემდეგ, რაც ვირუსი შემოვიდა კომპიუტერში, დაინსტალირებული უსაფრთხოების პროგრამები ვერ უმკლავდებოდა მათ ამოცანას. შეგიძლიათ სცადოთ მესამე მხარის დახმარების გამოყენება.

Მნიშვნელოვანი! ვირუსის ამოღება კურნავს კომპიუტერს, მაგრამ არ აღადგენს დაშიფრულ ფაილებს. გარდა ამისა, ახალი პროგრამული უზრუნველყოფის დაყენებამ შეიძლება დააზიანოს ან წაშალოს ფაილების ზოგიერთი ჩრდილის ასლი, რომლებიც საჭიროა მათი აღსადგენად. ამიტომ, უმჯობესია პროგრამების დაყენება სხვა დისკებზე.

კასპერსკის ვირუსების მოცილების ინსტრუმენტი

უფასო პროგრამა ანტივირუსული პროგრამის ცნობილი დეველოპერისგან, რომლის გადმოწერა შესაძლებელია კასპერსკის ლაბორატორიის ვებგვერდიდან. Kaspersky Virus Removal Tool– ის გაშვების შემდეგ ის დაუყოვნებლივ მოგთხოვთ სკანირების დაწყებას.

ეკრანზე დიდი ღილაკის "დაწყება სკანირების" დაჭერის შემდეგ, პროგრამა იწყებს თქვენი კომპიუტერის სკანირებას.

რჩება დაველოდოთ სკანირების დასრულებას და აღმოვაჩინოთ ნაპოვნი დაუპატიჟებელი სტუმრები.

Malwarebytes მავნე პროგრამები

კიდევ ერთი ანტივირუსული პროგრამული უზრუნველყოფის შემქმნელი, რომელიც უზრუნველყოფს სკანერის უფასო ვერსიას. მოქმედებების ალგორითმი იგივეა:

ზოგიერთი მავნე პროგრამის სწორად ამოღების მიზნით, Malwarebytes Anti-malware შემოგთავაზებთ სისტემის გადატვირთვას, თქვენ უნდა დაეთანხმოთ ამას. Windows– ის განახლების შემდეგ ანტივირუსი გააგრძელებს გაწმენდას.

რა არ უნდა გააკეთოს

XTBL ვირუსი, სხვა ransomware ვირუსების მსგავსად, აზიანებს როგორც სისტემას, ასევე მომხმარებლის ინფორმაციას. ამიტომ, პოტენციური ზიანის შესამცირებლად, უნდა იქნას მიღებული გარკვეული ზომები:

- არ დაელოდოთ დაშიფვრის დასრულებას. თუ ფაილის დაშიფვრა დაიწყო თქვენს თვალწინ, ნუ დაელოდებით სანამ ყველაფერი დასრულდება, ან შეეცადეთ შეუშალოთ პროცესი პროგრამულ უზრუნველყოფას. დაუყოვნებლივ გამორთეთ კომპიუტერი და დაურეკეთ ტექნიკოსს.

- ნუ ეცდებით ვირუსის ამოღებას, თუ ენდობით პროფესიონალებს.

- არ დააინსტალიროთ სისტემა მკურნალობის დასრულებამდე. ვირუსი უსაფრთხოდ დაინფიცირებს ახალ სისტემასაც.

- დაარქვით დაშიფრული ფაილები. ეს მხოლოდ გაართულებს დეკოდერის მუშაობას.

- ნუ ეცდებით ვირუსის ამოღებამდე სხვა კომპიუტერზე წაიკითხოთ ინფიცირებული ფაილები. ამან შეიძლება ინფექცია გაავრცელოს.

- არ გადაუხადოთ გამომძალველებს. ეს უსარგებლოა და ხელს უწყობს ვირუსის შემქმნელებს და თაღლითებს.

- ნუ დაივიწყებთ პრევენციის შესახებ. ანტივირუსების დაყენება, რეგულარული სარეზერვო ასლები და აღდგენის წერტილების შექმნა მნიშვნელოვნად შეამცირებს მავნე პროგრამის პოტენციურ დაზიანებას.

Ransomware ვირუსით ინფიცირებული კომპიუტერის განკურნება ხანგრძლივი და არა ყოველთვის წარმატებული პროცედურაა. ამიტომ, ასე მნიშვნელოვანია დაიცვან სიფრთხილის ზომები ქსელიდან ინფორმაციის მიღებისას და დაუმოწმებელ გარე მედიასთან მუშაობისას.

და ყოველწლიურად უფრო და უფრო ახალი ჩნდება ... უფრო საინტერესო და უფრო საინტერესო. ბოლო დროს ყველაზე პოპულარული ვირუსი (Trojan-Ransom.Win32.Rector), რომელიც დაშიფვრავს თქვენს ყველა ფაილს ( * .mp3, * .doc, * .docx, * .iso, * .pdf, * .jpg, * .rar და ა.შ. .) და ა.შ.). პრობლემა ის არის, რომ ასეთი ფაილების გაშიფვრა ძალზედ რთული და შრომატევადია, დაშიფვრის ტიპზეა დამოკიდებული, გაშიფვრას შეიძლება კვირები, თვეები ან წლებიც კი დასჭირდეს. ჩემი აზრით, ეს ვირუსი ამ მომენტში არის აპოგეა სხვა ვირუსებს შორის საფრთხის თვალსაზრისით. ეს განსაკუთრებით საშიშია საშინაო კომპიუტერებისთვის / ლაპტოპებისთვის, რადგან მომხმარებლების უმეტესობა არ ახდენს მონაცემების სარეზერვო ასლის შექმნას და დაკარგავს ყველა მონაცემს ფაილების დაშიფვრისას. ორგანიზაციებისთვის, ეს ვირუსი ნაკლებად საშიშია, რადგან ისინი ქმნიან მნიშვნელოვანი მონაცემების სარეზერვო ასლებს და ინფექციის შემთხვევაში, ისინი უბრალოდ აღადგენენ მას, რა თქმა უნდა, ვირუსის მოხსნის შემდეგ. რამდენჯერმე შევხვდი ამ ვირუსს, მე აღვწერ როგორ მოხდა და რა გამოიწვია.

პირველად გავეცანი ვირუსის დაშიფვრის ფაილებს 2014 წლის დასაწყისში. სხვა ქალაქის ადმინისტრატორი დამიკავშირდა და შეატყობინა ყველაზე უსიამოვნო ამბები - ფაილების სერვერზე ყველა ფაილი დაშიფრულია! ინფექცია მოხდა ელემენტარული გზით - წერილი მოვიდა საბუღალტრო განყოფილებაში დანართით "იმოქმედე რამე იქ. Pdf.exe" როგორც გესმის, მათ გახსნეს ეს EXE ფაილი და პროცესი დაიწყო ... მან დაშიფვრა ყველა პირადი ფაილი კომპიუტერი და გადავიდა ფაილების სერვერზე (ის დაკავშირებული იყო ქსელის დრაივით). ჩვენ დავიწყეთ ინფორმაციის გათხრა ინტერნეტში ადმინისტრატორთან ... იმ დროს გამოსავალი არ იყო ... ყველამ დაწერა, რომ არსებობს ასეთი ვირუსი, არ არის ცნობილი მისი განკურნება, ფაილების გაშიფვრა შეუძლებელია, ალბათ ფაილების გაგზავნა Kaspersky, Dr Web ან Nod32 დაგეხმარებათ. მათი გაგზავნა შეგიძლიათ მხოლოდ იმ შემთხვევაში, თუ იყენებთ მათ ანტივირუსულ პროგრამულ უზრუნველყოფას (ლიცენზიები ხელმისაწვდომია). ჩვენ გავაგზავნეთ ფაილები Dr Web და Nod32– ში, შედეგები იყო 0, არ მახსოვს რას ამბობდნენ ისინი Dr Web– ში, მაგრამ Nod 32 – ში ისინი სრულიად ჩუმად იყვნენ და მე მათგან არანაირი პასუხი არ მიმიღია. ზოგადად, ყველაფერი სამწუხარო იყო და ჩვენ ვერ ვიპოვნეთ გამოსავალი, ზოგიერთი ფაილი აღდგენილია სარეზერვოდან.

მეორე ამბავი - ზუსტად მეორე დღეს (2014 წლის ოქტომბრის შუა რიცხვები) მე მივიღე ზარი ორგანიზაციისგან ვირუსთან პრობლემის გადაჭრის მოთხოვნით, როგორც გესმით კომპიუტერში ყველა ფაილი დაშიფრულია. აქ არის მაგალითი იმისა, თუ როგორ გამოიყურებოდა იგი.

როგორც ხედავთ, * .AES256 გაფართოება დაემატა თითოეულ ფაილს. თითოეულ საქაღალდეში იყო ფაილი "Attention_open-me.txt", რომელშიც იყო კონტაქტები კომუნიკაციისთვის.

ამ ფაილების გახსნის მცდელობისას გაიხსნა პროგრამა კონტაქტებით, რომ დაუკავშირდეს ვირუსის ავტორებს, რათა გადაიხადოს გაშიფვრა. რა თქმა უნდა, მე არ გირჩევთ მათთან დაკავშირებას და კოდის გადახდასაც, რადგან თქვენ მათ მხოლოდ ფინანსურად დაუჭერთ მხარს და არა იმას, რომ თქვენ მიიღებთ გაშიფვრის გასაღებს.

ინფექცია მოხდა ინტერნეტიდან გადმოწერილი პროგრამის ინსტალაციის დროს. ყველაზე გასაკვირი ის იყო, რომ როდესაც შეამჩნიეს, რომ ფაილები შეიცვალა (შეიცვალა ხატები და გაფართოებები), მათ არაფერი გააკეთეს და განაგრძეს მუშაობა, ამასობაში კი გამომსყიდველმა პროგრამამ განაგრძო ყველა ფაილის დაშიფვრა.

ყურადღება !!! თუ შეამჩნევთ კომპიუტერზე ფაილების დაშიფვრას (ხატების შეცვლა, გაფართოების შეცვლა), დაუყოვნებლივ გამორთეთ კომპიუტერი / ლეპტოპი და მოძებნეთ გამოსავალი სხვა მოწყობილობიდან (სხვა კომპიუტერიდან / ლეპტოპიდან, ტელეფონიდან, ტაბლეტიდან) ან დაუკავშირდით IT სპეციალისტებს რა რაც უფრო გრძელია თქვენი კომპიუტერი / ლეპტოპი, მით მეტ ფაილს დაშიფვრავს.

ზოგადად, მე უკვე მინდოდა უარი მეთქვა მათ დახმარებაზე, მაგრამ გადავწყვიტე ინტერნეტით სიარული, შესაძლოა ამ პრობლემის გადაწყვეტა უკვე გამოჩნდა. ძიების შედეგად, მე წავიკითხე ბევრი ინფორმაცია, რომლის გაშიფვრა შეუძლებელია, რომ თქვენ უნდა გაგზავნოთ ფაილები ანტივირუსულ კომპანიებში (კასპერსკი, დოქტორი ვებ ან Nod32) - გამოცდილების წყალობით.

წავაწყდი კასპერსკის პროგრამას -RectDecryptor. და აი, ფაილები გაიშიფრა. ისე, ჯერ უპირველეს ყოვლისა ...

პირველი ნაბიჯი არის გამოსასყიდი პროგრამის მუშაობის შეჩერება. თქვენ ვერ იპოვით ანტივირუსებს, რადგან დაინსტალირებულმა ექიმმა ვებ ვერაფერი იპოვა. უპირველეს ყოვლისა, მე წავედი გაშვებაზე და გავთიშე ყველა გაშვება (ანტივირუსის გარდა). გადატვირთეთ კომპიუტერი. შემდეგ დავიწყე იმის ნახვა, თუ რა ფაილები იყო გაშვებისას.

როგორც ხედავთ "ბრძანების" ველში მითითებულია სად მდებარეობს ფაილი, განსაკუთრებული ყურადღება ეთმობა აპლიკაციების ხელმოწერის გარეშე ამოღებას (მწარმოებელი -მონაცემები). ზოგადად, მე ვიპოვე და წავშალე მავნე პროგრამა და ფაილები, რომლებიც ჯერ არ მესმოდა. ამის შემდეგ, მე გავწმინდე დროებითი საქაღალდეები და ბრაუზერის ქეში, უმჯობესია გამოიყენოთ პროგრამა ამ მიზნებისათვის CCleaner .

შემდეგ მე გავაგრძელე ფაილების გაშიფვრა, ამისთვის გადმოვწერე გაშიფვრის პროგრამა RectorDecryptor ... დაიწყო და დაინახა უტილიტა საკმაოდ ასკეტური ინტერფეისი.

მე დავაწკაპუნე "შემოწმების დაწყება", მივუთითე გაფართოება, რომელსაც ჰქონდა ყველა შეცვლილი ფაილი.

და მიუთითა დაშიფრულ ფაილზე. RectorDecryptor– ის ახალ ვერსიებში შეგიძლიათ უბრალოდ მიუთითოთ დაშიფრული ფაილი. დააჭირეთ ღილაკს "გახსნა".

ტადა-ა-ამ !!! მოხდა სასწაული და ფაილი გაიშიფრა.

ამის შემდეგ, პროგრამა ავტომატურად ამოწმებს ყველა კომპიუტერულ ფაილს + ფაილებს დაკავშირებულ ქსელურ დისკზე და გაშიფრავს მათ. გაშიფვრის პროცესს შეიძლება რამდენიმე საათი დასჭირდეს (დამოკიდებულია დაშიფრული ფაილების რაოდენობაზე და თქვენი კომპიუტერის სიჩქარეზე).

შედეგად, ყველა დაშიფრული ფაილი წარმატებით გაიშიფრა იმავე დირექტორიაში, სადაც ისინი თავდაპირველად იყო.

რჩება ყველა ფაილის წაშლა .AES256 გაფართოებით, ეს შეიძლება გაკეთდეს "წარმატებული გაშიფვრის შემდეგ დაშიფრული ფაილების წაშლა" ჩამრთველით, თუ დააწკაპუნებთ "შეცვალეთ სკანირების პარამეტრები" RectorDecryptor ფანჯარაში.

მაგრამ გახსოვდეთ, რომ უმჯობესია არ მონიშნოთ ეს ყუთი, რადგან ფაილების წარუმატებელი გაშიფვრის შემთხვევაში, ისინი წაიშლება და იმისათვის, რომ კვლავ სცადოთ მათი გაშიფვრა, მოგიწევთ მათი დაწყება აღდგენა .

როდესაც ვცდილობდი ყველა დაშიფრული ფაილის წაშლას სტანდარტული ძიებისა და წაშლის გამოყენებით, მე შევხვდი გაყინვას და კომპიუტერის ძალიან ნელ მუშაობას.

ამიტომ, მოსახსნელად უმჯობესია გამოიყენოთ ბრძანების სტრიქონი, გაუშვათ და დაწეროთ დელ "<диск>:\*.<расширение зашифрованного файла>" / ვ / წ... ჩემს შემთხვევაში del "d: \ *. AES256" / f / s.

არ დაგავიწყდეთ ფაილების წაშლა "Attention_open-me.txt", ამისათვის ბრძანების ხაზში გამოიყენეთ ბრძანება დელ "<диск>:\*.<имя файла>" / f / s,მაგალითად

დელ "დ: \Attention_open-me.txt " / f / s

ამრიგად, ვირუსი დამარცხდა და ფაილები აღდგა. მინდა გავაფრთხილო, რომ ეს მეთოდი ყველას არ დაეხმარება, საქმე იმაშია, რომ ამ პროგრამის კაპერსკიმ შეაგროვა ყველა ცნობილი გაშიფვრის გასაღები (იმ ფაილებიდან, რომლებიც ვირუსით ინფიცირებულებმა გამოგზავნეს) და ირჩევს გასაღებებს უხეში ძალით და გაშიფვრა მათ იმ. თუ თქვენი ფაილები დაშიფრულია ვირუსით უცნობი გასაღებით, მაშინ ეს მეთოდი არ დაგეხმარებათ ... თქვენ მოგიწევთ ინფიცირებული ფაილების გაგზავნა ანტივირუსულ კომპანიებში - Kaspersky, Dr Web ან Nod32 მათი გასაშიფრად.

არის მავნე პროგრამა, რომელიც გააქტიურებისას დაშიფვრავს ყველა პირად ფაილს, როგორიცაა დოკუმენტები, ფოტოები და ა. ასეთი პროგრამების რაოდენობა ძალიან დიდია და ის ყოველდღიურად იზრდება. სულ ახლახანს ჩვენ შევხვდით დაშიფვრის ათეულობით ვარიანტს: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt, .da_vinci_code, toste, foste, foste ამგვარი გამოსასყიდი ვირუსების მიზანია აიძულოს მომხმარებლებმა იყიდონ, ხშირად დიდი ოდენობით, პროგრამა და გასაღები, რომელიც საჭიროა საკუთარი ფაილების გაშიფვრისათვის.

რა თქმა უნდა, თქვენ შეგიძლიათ აღადგინოთ დაშიფრული ფაილები უბრალოდ იმ ინსტრუქციის დაცვით, რომელსაც ვირუსის შემქმნელები ინფიცირებულ კომპიუტერზე ტოვებენ. მაგრამ ყველაზე ხშირად გაშიფვრის ღირებულება ძალიან მნიშვნელოვანია, თქვენ ასევე უნდა იცოდეთ, რომ ზოგიერთი ransomware ვირუსი დაშიფვრავს ფაილებს ისე, რომ მოგვიანებით მათი გაშიფვრა უბრალოდ შეუძლებელია. და რა თქმა უნდა, უბრალოდ იმედგაცრუებაა საკუთარი ფაილების აღსადგენად გადახდა.

ქვემოთ ჩვენ უფრო დეტალურად გეტყვით ransomware ვირუსების შესახებ, თუ როგორ შეაღწიონ ისინი მსხვერპლის კომპიუტერში, ასევე როგორ უნდა ამოიღოთ გამოსასყიდი ვირუსები და აღადგინოთ მის მიერ დაშიფრული ფაილები.

როგორ შეაღწევს გამოსასყიდი ვირუსი კომპიუტერს

Ransomware ვირუსი ჩვეულებრივ ვრცელდება ელექტრონული ფოსტით. წერილი შეიცავს ინფიცირებულ დოკუმენტებს. ეს წერილები იგზავნება ელ.ფოსტის მისამართების უზარმაზარ მონაცემთა ბაზაში. ამ ვირუსის ავტორები იყენებენ შეცდომაში შემყვან სათაურებს და წერილების შინაარსს, რათა მოატყუონ მომხმარებელი წერილში თანდართული დოკუმენტის გახსნისას. ზოგიერთი წერილი აცნობებს გადასახადის გადახდის აუცილებლობას, ზოგი გვთავაზობს ახალი ფასების სიის ნახვას, ზოგიც სასაცილო ფოტოს გახსნას და ა. ნებისმიერ შემთხვევაში, თანდართული ფაილის გახსნის შედეგი იქნება კომპიუტერის ინფექცია დაშიფვრის ვირუსით.

რა არის ransomware ვირუსი

Ransomware ვირუსი არის მავნე პროგრამა, რომელიც აინფიცირებს Windows ოპერაციული სისტემების თანამედროვე ვერსიებს, როგორიცაა Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. ეს ვირუსები ცდილობენ გამოიყენონ დაშიფვრის რაც შეიძლება ძლიერი რეჟიმები, მაგალითად RSA-2048 2048 ბიტის გასაღების სიგრძით, რაც პრაქტიკულად გამორიცხავს ფაილების გაშიფვრისათვის გასაღების არჩევის შესაძლებლობას.

კომპიუტერის ინფიცირებისას, ransomware ვირუსი იყენებს% APPDATA% სისტემის დირექტორიას საკუთარი ფაილების შესანახად. კომპიუტერის ჩართვისას ავტომატურად რომ დაიწყოს, ransomware ქმნის ჩანაწერს Windows რეესტრში: HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ Run, HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ RunOnce, HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ Run, HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ RunOnce.

გაშვებისთანავე, ვირუსი ამოწმებს ყველა არსებულ დისკს, მათ შორის ქსელის და ღრუბლოვან საცავებს, რათა დადგინდეს რომელი ფაილები იქნება დაშიფრული. Ransomware ვირუსი იყენებს ფაილის სახელის გაფართოებას, როგორც დაშიფრული ფაილების ჯგუფის განსაზღვრის საშუალებას. თითქმის ყველა ტიპის ფაილი დაშიფრულია, მათ შორის ისეთი საერთო, როგორიცაა:

0, .1, .1st, .2bp, .3dm, .3ds, .sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata , .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos ,. mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta , .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa ,. apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv ,. js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2 , .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb , .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm ,. odp, .ods, .odt, .wav, .wbc, .wbd, .wbk, .wbm, .wbmp, .wbz, .wcf, .wdb, .wdp, .webdoc, .webp, .wgz, .wire, .wm, .wma, .wmd, .wmf, .wmv, .wn, .wot, .wp, .wp4, .wp5, .wp6, .wp7, .wpa, .wpb, .wpd, .wpe, .wpg , .wpl, .wps, .wpt, .wpw, .wri, .ws, .wsc, .wsd, .wsh, .x, .x3d, .x3f, .xar, .xbdoc, .xbplate, .xdb ,. xdl, .xld, .xlgc, .xll, .xls, .xlsm, .xlsx, .xmind, .xml, .xmmap, .xpm, .xwp, .xx, .xy3, .xyp, .xyw, .y, .yal, .ybk, .yml, .ysp, .z, .z3d, .zabw, .zdb, .zdc, .zi, .zif, .zip, .zw

ფაილის დაშიფვრისთანავე, იგი იღებს ახალ გაფართოებას, რომლითაც ხშირად შეიძლება გამოვლინდეს გამოსასყიდის პროგრამის სახელი ან ტიპი. ამ მავნე პროგრამების ზოგიერთ ტიპს ასევე შეუძლია შეცვალოს დაშიფრული ფაილების სახელები. შემდეგ ვირუსი ქმნის ტექსტურ დოკუმენტს ისეთი სახელებით, როგორიცაა HELP_YOUR_FILES, README, რომელიც შეიცავს დაშიფრული ფაილების გაშიფვრის ინსტრუქციას.

მისი მუშაობის დროს, ransomware ვირუსი ცდილობს დახუროს ფაილების აღდგენის შესაძლებლობა SVC სისტემის გამოყენებით (ფაილების ჩრდილების ასლები). ამისათვის ვირუსი ბრძანების რეჟიმში იძახებს პროგრამას ფაილების ჩრდილოვანი ასლების ადმინისტრირებისათვის გასაღებით, რომელიც იწყებს მათ სრული წაშლის პროცედურას. ამრიგად, თითქმის ყოველთვის შეუძლებელია ფაილების აღდგენა მათი ჩრდილების ასლების გამოყენებით.

გამოსასყიდი ვირუსი აქტიურად იყენებს დაშინების ტაქტიკას, აძლევს მსხვერპლს ბმულს დაშიფვრის ალგორითმის აღწერას და აჩვენებს მუქარის შეტყობინებას სამუშაო მაგიდაზე. ამ გზით, ის ცდილობს აიძულოს ინფიცირებული კომპიუტერის მომხმარებელი, უყოყმანოდ, გაუგზავნოს კომპიუტერის პირადობის მოწმობა ვირუსის ავტორის ელ.ფოსტის მისამართს, რათა შეეცადოს მისი ფაილების დაბრუნება. ასეთ შეტყობინებაზე პასუხი ყველაზე ხშირად გამოსასყიდის ოდენობა და ელექტრონული საფულის მისამართია.

ჩემი კომპიუტერი ინფიცირებულია ransomware ვირუსით?

საკმაოდ ადვილია იმის დადგენა, არის თუ არა კომპიუტერი ინფიცირებული თუ არა ransomware ვირუსით. ყურადღება მიაქციეთ თქვენი პირადი ფაილების გაფართოებებს, როგორიცაა დოკუმენტები, ფოტოები, მუსიკა და ა. თუ გაფართოება შეიცვალა ან თქვენი პირადი ფაილები გაქრა, დატოვეთ უცნობი სახელების მქონე მრავალი ფაილი, მაშინ კომპიუტერი ინფიცირებულია. გარდა ამისა, ინფექციის ნიშანი არის ფაილის არსებობა სახელწოდებით HELP_YOUR_FILES ან README თქვენს დირექტორიებში. ეს ფაილი შეიცავს ინსტრუქციას ფაილების გაშიფვრისათვის.

თუ ეჭვი გეპარებათ, რომ თქვენ გახსენით შეტყობინება ransomware– ით ვირუსით ინფიცირებული, მაგრამ ინფექციის სიმპტომები ჯერ არ არის, მაშინ არ გამორთოთ ან გადატვირთოთ კომპიუტერი. მიჰყევით ამ სახელმძღვანელოს, განყოფილების ნაბიჯებს. კიდევ ერთხელ ვიმეორებ, ძალიან მნიშვნელოვანია, რომ არ გამორთოთ კომპიუტერი, ზოგიერთი სახის შიფრაციული ransomware ფაილის დაშიფვრის პროცესი გააქტიურებულია, როდესაც კომპიუტერი პირველად ჩართულია ინფექციის შემდეგ!

როგორ გავშიფროთ ransomware ვირუსით დაშიფრული ფაილები?

თუ ეს უბედურება მოხდა, მაშინ პანიკა არ არის საჭირო! მაგრამ თქვენ უნდა იცოდეთ, რომ უმეტეს შემთხვევაში არ არსებობს უფასო გაშიფვრა. ეს გამოწვეულია დაშიფვრის ძლიერი ალგორითმებით, რომლებიც გამოიყენება ასეთი მავნე პროგრამების მიერ. ეს ნიშნავს, რომ თითქმის შეუძლებელია ფაილების გაშიფვრა პირადი გასაღების გარეშე. გასაღების შერჩევის მეთოდის გამოყენება ასევე არ არის ვარიანტი, გასაღების დიდი სიგრძის გამო. ამიტომ, სამწუხაროდ, მხოლოდ ვირუსის ავტორების გადახდა მთლიანი მოთხოვნილი თანხისთვის არის ერთადერთი გზა, რომ შეეცადოთ მიიღოთ გაშიფვრის გასაღები.

რა თქმა უნდა, აბსოლუტურად არ არსებობს გარანტია იმისა, რომ გადახდის შემდეგ ვირუსის ავტორები დაუკავშირდებიან და მოგაწვდიან გასაღებს, რომელიც აუცილებელია თქვენი ფაილების გაშიფვრისთვის. გარდა ამისა, თქვენ უნდა გესმოდეთ, რომ ვირუსის შემქმნელებს ფულის გადახდით, თქვენ თვითონ აიძულებთ მათ შექმნან ახალი ვირუსები.

როგორ ამოიღოთ გამოსასყიდი ვირუსი?

სანამ ამას გააგრძელებდით, თქვენ უნდა იცოდეთ, რომ ვირუსის ამოღების დაწყებით და საკუთარი ხელებით ფაილების აღდგენით, თქვენ დაბლოკავთ ფაილების გაშიფვრის შესაძლებლობას ვირუსის ავტორების მიერ მათ მიერ მოთხოვნილი თანხის გადახდით.

Kaspersky Virus Removal Tool და Malwarebytes Anti-malware– ს შეუძლიათ აღმოაჩინონ სხვადასხვა სახის აქტიური გამოსასყიდი ვირუსები და ადვილად ამოიღონ ისინი თქვენი კომპიუტერიდან, მაგრამ მათ არ შეუძლიათ დაშიფრული ფაილების აღდგენა.

5.1 ამოიღეთ ransomware ვირუსი Kaspersky Virus Removal Tool– ის გამოყენებით

ნაგულისხმევად, პროგრამა კონფიგურირებულია ყველა სახის ფაილის აღსადგენად, მაგრამ სამუშაოს დასაჩქარებლად, რეკომენდირებულია დატოვოთ მხოლოდ იმ ტიპის ფაილები, რომელთა აღდგენა გჭირდებათ. შერჩევის დასრულების შემდეგ დააჭირეთ ღილაკს OK.

QPhotoRec ფანჯრის ბოლოში იპოვეთ Browse ღილაკი და დააწკაპუნეთ მასზე. თქვენ უნდა აირჩიოთ დირექტორია, სადაც აღდგენილი ფაილები შეინახება. მიზანშეწონილია გამოიყენოთ დისკი, რომელიც არ შეიცავს დაშიფრულ ფაილებს, რომლებიც საჭიროებენ აღდგენას (შეგიძლიათ გამოიყენოთ USB ფლეშ დრაივი ან გარე დისკი).

დაშიფრული ფაილების ორიგინალური ასლების ძებნისა და აღდგენის პროცედურის დასაწყებად დააჭირეთ ღილაკს ძებნა. ამ პროცესს დიდი დრო სჭირდება, ასე რომ იყავით მომთმენი.

როდესაც ძებნა დასრულდება, დააჭირეთ ღილაკს "გასვლა". ახლა გახსენით საქაღალდე, რომელიც თქვენ აირჩიეთ ამოღებული ფაილების შესანახად.

საქაღალდე შეიცავს დირექტორიებს სახელწოდებით recup_dir.1, recup_dir.2, recup_dir.3 და ა. რაც უფრო მეტ ფაილს აღმოაჩენს პროგრამა, მით მეტი დირექტორიები იქნება. თქვენთვის საჭირო ფაილების საპოვნელად, თანმიმდევრულად შეამოწმეთ ყველა დირექტორია. იმისათვის, რომ გაადვილოთ თქვენთვის სასურველი ფაილის პოვნა, დიდი რაოდენობით ამოღებულ ფაილებს შორის გამოიყენეთ ჩაშენებული Windows საძიებო სისტემა (ფაილის შინაარსით) და ასევე არ დაივიწყოთ დირექტორიებში ფაილების დახარისხების ფუნქცია. თქვენ შეგიძლიათ აირჩიოთ ფაილის შეცვლილი თარიღი, როგორც დახარისხების ვარიანტი, რადგან QPhotoRec ცდილობს აღადგინოს ეს თვისება ფაილის აღდგენისას.

როგორ ავიცილოთ თავიდან კომპიუტერის გამომსყიდველი პროგრამის ინფიცირება?

თანამედროვე ანტივირუსული პროგრამების უმეტესობას უკვე აქვს ჩამონტაჟებული სისტემა ransomware ვირუსების შეღწევისგან და გააქტიურებისგან. ამიტომ, თუ თქვენს კომპიუტერს არ აქვს ანტივირუსული პროგრამა, დარწმუნდით, რომ დააინსტალირეთ. თქვენ შეგიძლიათ გაეცნოთ როგორ აირჩიოთ იგი ამის წაკითხვით.

უფრო მეტიც, არსებობს უსაფრთხოების სპეციალური პროგრამები. მაგალითად, ეს არის CryptoPrevent, უფრო დეტალურად.

რამდენიმე ბოლო სიტყვა

ამ ინსტრუქციის დაცვით, თქვენი კომპიუტერი გაიწმინდება ransomware ვირუსისგან. თუ თქვენ გაქვთ რაიმე შეკითხვა ან გჭირდებათ დახმარება, გთხოვთ დაგვიკავშირდეთ.

ერთ -ერთი მიზეზი, რამაც შეიძლება გაართულოს დაშიფრული მონაცემების აღდგენა ransomware ვირუსით ინფიცირებისას, არის გამოსასყიდი პროგრამის იდენტიფიკაცია. თუ მომხმარებელს შეუძლია გამოსასყიდის პროგრამის იდენტიფიცირება, ის შეძლებს შეამოწმოს არის თუ არა მონაცემთა გაშიფვრის თავისუფალი გზა.

მეტი თემაზე: გამოსასყიდი პროგრამის მუშაობა გამომსყიდველის პროგრამის მაგალითზე

გაარკვიეთ რომელი ransomware დაშიფრულია ფაილები

გამოსასყიდი პროგრამის იდენტიფიცირების რამდენიმე გზა არსებობს. Გამოყენებით:

- თავად ransomware ვირუსი

- დაშიფრული ფაილის გაფართოება

- ონლაინ სერვისის ID Ransomware

- Bitdefender Ransomware Utilities

პირველი მეთოდით, ყველაფერი ნათელია. ბევრი გამომსყიდველი ვირუსები, როგორიცაა Dark Encryptor, არ იმალებიან. და არ იქნება რთული მავნე პროგრამის იდენტიფიცირება.

Dark Encryptor ransomware

Dark Encryptor ransomware თქვენ ასევე შეგიძლიათ სცადოთ გამოსყიდვის პროგრამის იდენტიფიცირება დაშიფრული ფაილის გაფართოების გამოყენებით. უბრალოდ ჩაწერეთ ძებნა და ნახეთ შედეგები.

მაგრამ არის სიტუაციები, როდესაც არც ისე ადვილია იმის გარკვევა, თუ რომელი ransomware დაშიფრულია ფაილები. ამ შემთხვევებში, შემდეგი ორი მეთოდი დაგვეხმარება.

გამოსცადეთ ransomware Ransomware ID– ის გამოყენებით

გამოსასყიდი პროგრამის იდენტიფიცირების მეთოდი ID Ransomware ონლაინ სერვისის გამოყენებით.

აღმოაჩინეთ ransomware Bitdefender Ransomware– ით

Bitdefender Ransomware Recognition Tool არის ახალი Windows პროგრამა Bitdefender– დან, რომელიც ეხმარება გამოსასყიდის პროგრამის გამოსავლენად ransomware ინფექციის შემთხვევაში.

ეს არის პატარა უფასო პროგრამა, რომელიც არ საჭიროებს დაინსტალირებას. ყველაფერი რაც საჭიროა არის პროგრამის გაშვება, ლიცენზიის მიღება და მისი გამოყენება გამოსასყიდის პროგრამის იდენტიფიცირებისთვის. თქვენ შეგიძლიათ ჩამოტვირთოთ Bitdefender Ransomware Recognition Tool პროგრამა ოფიციალური ვებგვერდიდან ამ პირდაპირი ბმულის გამოყენებით.

Bitdefender არ წერს თავსებადობაზე. ჩემს შემთხვევაში, პროგრამა მუშაობდა Windows 10 Pro მოწყობილობაზე. გთხოვთ გაითვალისწინოთ Bitdefender Ransomware Recognition Tool მოითხოვს ინტერნეტ კავშირს.

ოპერაციის პრინციპი იგივეა, რაც წინა მეთოდში. პირველ ველში მიუთითეთ ფაილი შეტყობინების ტექსტით, ხოლო მეორეში დაშიფრული ფაილების გზა.

როგორც მე მესმის, Bitdefender Ransomware Recognition Tool არ აგზავნის ფაილს თავად სერვერზე, არამედ აანალიზებს მხოლოდ სახელებს და გაფართოებებს.

Bitdefender Ransomware Recognition Tool– ის კიდევ ერთი მაგარი თვისებაა ის, რომ მისი გაშვება შესაძლებელია ბრძანების სტრიქონიდან.

მე არ გამომიცდია Bitdefender Ransomware Recognition Tool, ასე რომ, მე ვაფასებ ნებისმიერ კომენტარს იმ ადამიანებისგან, რომლებმაც სცადეს იგი მოქმედებაში.

Სულ ეს არის. ვიმედოვნებ, რომ ეს ინსტრუქცია თქვენთვის სასარგებლო არ არის, მაგრამ თუ მაინც შეხვდით გამომსყიდველ პროგრამას, თქვენ გეცოდინებათ მისი ამოცნობა.