(Домашнє завдання: Підключити три комутатора ip 172.10.10.1, 172.10.10.2, 172.10.10.3

— створити два локальні користувачі з шифрованим паролем

duty plevel 5 pass: support

admin plevel 15 pass: root

- Відкрити на всіх комутаторах telnet

- підключити комп'ютер і зайти по telnet-у на всі 3 комутатори

Послідовний порт(Англ. serial port, COM-порт, англ. communications port) - сленгова назва інтерфейсу стандарту RS-232, яким масово оснащувалися персональні комп'ютери. Порт називається "послідовним", так як інформація через нього передається по одному біту, послідовно біт за бітом (на відміну від паралельного порту). Незважаючи на те, що деякі інтерфейси комп'ютера (наприклад, Ethernet, FireWire та USB) теж використовують послідовний спосіб обміну інформацією, назва « послідовний порт» закріпилося за портом стандарту RS-232.

Під номером 5 наш COM-порт

Управління по консолі

Ну, ось принесли ви комутатор, роздрукували, харчування на нього дали. Він млосно зашумів кулерами, підморгує вам світлодіодами своїх портів. А чого далі робити?

Скористаємося одним із найдавніших і нестаріючих способів управління практично будь-яким розумнимпристроєм: консоль. Для цього вам потрібен комп'ютер, сам пристрій та відповідний кабель.

Тут кожен вендор на що здатний. Які тільки роз'єми вони не використовують: RJ-45, DB-9 тато, DB-9 мама, DB-9 з нестандартним розпинуванням, DB-25.

У циски використовується роз'єм RJ-45 на стороні пристрою та DB-9 мама (для підключення до COM-порту) на стороні ПК. Консольний порт виглядає так:

А це консольний кабель різних вендорів:

Проблема в тому, що сучасні ПК часто не мають COM-порту. На виручку приходять конвертери USB-to-COM, що часто використовуються:

Драйвер на нього дуже складно знайти, кому потрібно завантажити

Після установки драйвера можна підключати консольний кабель однією стороною в комутатор, а інший у USB-to-COM, після запускаємо програму

Тип з'єднання вибираємо SERIAL

Тепер виникає питання, який у нас COM порт? яку швидкість ставити?

- після встановлення драйвера на USB-to-COM він автоматично відобразиться у нас у диспетчері пристроїв Windows, там ми і дізнаємося який Com порт:

Натискаємо Пуск – на Комп'ютер правою клавішею миші – Властивості

Натискаємо на Диспетчер пристроїв

Знаходимо Порти COM або LPT

Натискаємо на нього

І бачимо, що у нас COM порт = СOM6 і відповідно в PuTTy в розділі послідовна лінія у нас має бути прописано COM6

— З приводу вибору швидкості можу сказати одне у кожного вендора своя швидкість, але в більшості випадків рівна 9600. Біт за секунду

— З приводу вибору швидкості можу сказати одне у кожного вендора своя швидкість, але в більшості випадків рівна 9600. Біт за секунду

Управління через консоль на деяких вендорах доступне відразу, а на деяких вимагатиме авторизацію, в більшості випадків це admin admin. Більш детально про налаштування можна почитати в мануалах (наприклад у мене є невелика кількість на сторінці Комутатори (manual))

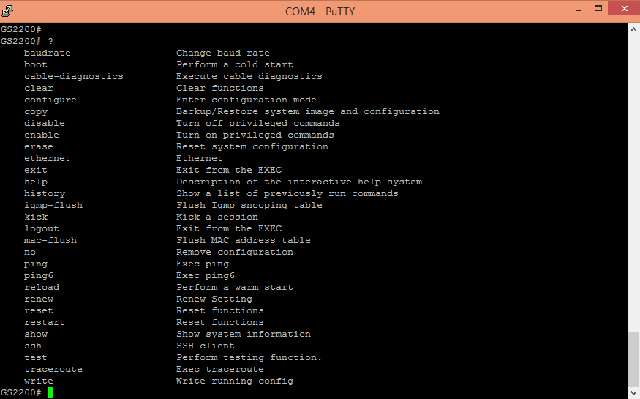

Наприклад, Cisco, ми зайшли на пристрій

Switch>

Це стандартне абсолютно для будь-якої лінійки cisco запрошення, яке характеризує режим користувача, в якому можна переглядати деяку статистику і проводити найпростіші операції на кшталт пінгу. Введення знаку питання покаже список доступних команд:

Грубо кажучи, це режим для мережного оператора, який тільки вчиться, щоб він нічого там не пошкодив, не напортачив і зайвого не впізнав.

Набагато великі можливості надає режим з назвою, що говорить. привілейований. Потрапити в нього можна, ввівши команду >enable. Тепер запрошення виглядає так:

Switch#

Тут список операцій набагато ширший, наприклад, можна виконати одну з найчастіше використовуваних команд, що демонструє поточні налаштування пристрою ака конфіг #show running-config. У привілейованому режимі можна переглянути всю інформацію про пристрій.

Перш ніж приступати до налаштування, згадаємо кілька корисностей при роботі з cisco CLI, які можуть спростити життя:

Усі команди у консолі можна скорочувати. Головне, щоб скорочення однозначно вказувало команду. Наприклад, show running-config скорочується до sh run. Чому не до r? Тому що s (у режимі користувача) може означати як команду show, так і команду ssh, і ми отримаємо повідомлення про помилку % Ambiguous command: «s r» (неоднозначна команда).

Використовуйте клавішу Tab та питання. За натисканням Tab скорочена команда дописується до повної, а знак питання, що йде за командою, виводить список подальших можливостей та невелику довідку за ними (спробуйте самі у PT).

Використовуйте гарячі клавіші в консолі:

Ctrl+A - Пересунути курсор на початок рядка

Ctrl+E - Пересунути курсор на кінець рядка

Курсорні Up, Down - Переміщення з історії команд

Ctrl+W - Стерти попереднє слово

Ctrl+U - Стерти всю лінію

Ctrl+C - Вихід із режиму конфігурування

Ctrl+Z - Застосувати поточну команду та вийти з режиму конфігурування

Ctrl+Shift+6 - Зупинення тривалих процесів (так званий escape sequence)

Використовуйте фільтрацію виводу команди. Буває, що команда виводить багато інформації, в якій потрібно довго копатися, щоб знайти певне слово, наприклад.

Полегшуємо роботу за допомогою фільтрації: після команди ставимо |, пишемо вид фільтрації і, власне, слово (або його частина). Види фільтрації (ака модифікатори виведення):

begin - виведення всіх рядків, починаючи з того, де знайшлося слово,

section - виведення секцій конфігураційного файлу, у яких зустрічається слово,

include - виведення рядків, де зустрічається слово,

exclude - виведення рядків, де не зустрічається слово.

Але повернемось до режимів. Третій головний режим, поряд із користувальницьким та привілейованим: режим глобальної конфігурації. Як відомо з назви, він дозволяє нам вносити зміни в налаштування пристрою. Активується командою #configure terminal із привілейованого режиму та демонструє таке запрошення:

Switch (config) #

У режимі глобальної конфігурації не виконуються досить необхідні часом команди інших режимів (також show running-config, ping, etc.). Але є така корисна штука, як do. Завдяки ній ми можемо, не виходячи з режиму конфігурування, виконувати ці команди, просто додаючи перед ними do. Приблизно так:

Switch (config) # show running-config

Основні команди

1) Switch>enable - зайти в привілейований режим

2) Switch#sh running-config — переглянути поточну конфігурацію обладнання

3) Switch#configure terminal - режим глобального конфігурування

4) Switch(config)#enable password "пароль"— встановити пароль на привілейований режим

5) Switch(config)#service password-encryption- Зашифрувати пароль на привілейований режим

6) Switch(config)#enable secret "пароль"- зашифрувати пароль на привілейований режим використовуючи параметр secret, не забувайте він має пріоритет над усіма паролями в enable

7) Switch(config)#username "ім'я" privilege "1-15" password "пароль"- Створити локального користувача

8) Switch(config)#line - режим конфігурування термінальних ліній

9) Switch(config)#line console 0 — налаштування доступу через консоль

#login — увімкнути пароль

10) Switch(config)#line vty 0 4 — налаштування доступу через віртуальний термінал

#login — увімкнути пароль

Switch(config-line)#login localвикористовувати доступ через локального користувача

#transport — Вибрати транспортний протокол

Switch(config-line)#transport input telnet- відкрити доступ через telnet

Switch(config-line)#transport input ssh- відкрити доступ через ssh

11) Switch(config)#interface vlan N- Зайти на певний лан

Switch(config-if)#ip address "172.18.197.2 255.255.255.0"- прикріпити ip на комутатор у конкретній лані N

Switch(config-if)#no shutdown - включити лан

Switch(config-if)#shutdown - вимкнути лан

12) Switch(config)#ip default-gateway "172.18.197.1"- вказуємо шлюз за замовчуванням (команда у нагоді коли будемо використовувати маршрутизатор, L3 пристрій)

Еволюція мережевих технологій в останні роки призвела до нового сталого тренду у розвитку систем відеоспостереження. З системи телебачення замкнутого контуру (Сlosed Circuit Television, CCTV) відеоспостереження дедалі більше зміщується убік однієї з IT систем власника. З тими ж принципами передачі, обробки та зберігання інформації, а найчастіше і з тим самим середовищем передачі даних локальної обчислювальної мережі(ЛВС) замовника.

Даний тренд має безліч позитивних моментів для галузі безпеки - уніфікація та, як наслідок, здешевлення обладнання при зростаючому функціоналі та технічних характеристиках; високий, раніше не досяжний рівень інтеграції між різними системами технічної безпеки та IT системами замовника; великі можливості з резервування центрального устаткування, систем зберігання даних, і систем передачі; автоматизація роботи оператора системи відеоспостереження та масове впровадження відеоаналітичних модулів та машинного зору.

Але не варто забувати і пов'язані з цим проблеми - необхідність забезпечити пріоритетність у передачі даних від систем безпеки при розподілі середовища передачі, необхідність забезпечення інформаційної безпеки, а також облік навантаження під час планування локальних обчислювальних мереж.

У статті обговоримо основні підходи до підбору мережних комутаторів для систем відеоспостереження з прикладу устаткування ЗАТ НВП “Болід”.

Комутатори - серце IP системи відеоспостереження

У системах IP відеоспостереження мережеві комутатори можна порівняти із серцем, де у ролі крові виступають дані, що генеруються IP камерами. Для того, щоб система "не хворіла" і дані системи відеоспостереження гарантовано доставлялися споживачам - до моніторингового центру та центру зберігання даних - необхідно правильно спланувати ЛОМ об'єкта і правильно налаштувати та конфігурувати мережеві комутатори.

Принципи підбору обладнання

Перший і, мабуть, найвідповідальніший етап - підбір обладнання під конкретне завдання замовника. Як правило, потрібно підібрати мінімально достатньо рішення з урахуванням планів замовника на подальше розширення системи.

Спробуємо розібратися з базовими принципами вибору комутаторів для відеоспостереження.

Керовані чи некеровані?

Для грамотної відповіді це питання доведеться трохи зануритися у те, як влаштований процес передачі у мережах зв'язку. Найпростіше для цього скористатися стандартною базовою еталонною моделлю взаємодії відкритих систем OSI (open systems interconnection basic reference model).

Усього в моделі OSI 7 рівнів. Але на практиці нам цікаві лише два з них: другий канальний (layer 2 data link або L2) та третій мережевий (layer 3 network або L3).

Мережевий комутатор працює або на 2 рівні, або на 2 та 3 рівні за моделлю OSI. Розберемося, що це означає. Канальний рівень призначений для обміну даними між вузлами, що знаходяться у тому ж сегменті локальної мережі. Мережевий рівень передбачає взаємодію між різними сегментами локальної мережі. Однак для систем відеоспостереження, які зазвичай фізично відокремлені від локальних обчислювальних мереж підприємства, 3 рівень моделі OSI використовується досить рідко. Тому, незважаючи на те, що керовані комутатори можуть підтримувати 2 і 3 рівень моделі OSI (L3) так і тільки 2 (L2), для систем відеоспостереження використовуються комутатори другого рівня L2.

Тепер можна визначити, чим відрізняються керовані комутатори від некерованих. Некерований комутатор - це пристрій, який самостійно передає пакети даних з одного порту на інші. Але не всім пристроям поспіль, а лише безпосередньо одержувачеві, тому що в комутаторі є таблиця MAC-адрес. Завдяки цій таблиці комутатор " пам'ятає " , якому порту перебуває якесь пристрій. Некерований комутатор із оптичними портами може бути альтернативою медіаконвертера з обмеженою кількістю портів, наприклад, коли необхідно конвертувати оптику та передавати пакети даних далі відразу на кілька портів/пристроїв. Варто відзначити, що в даному типі комутаторів немає web-інтерфейсу, тому вони і називаються некерованими.

Найочевидніший приклад використання некерованих комутаторів – об'єднання відеореєстраторів, серверів, відеокамер, робочих станцій оператора одну мережу.

Керований комутатор - складніший пристрій, який може працювати як некерований, але при цьому має розширений набір функцій, і підтримує протоколи мережевого управління завдяки наявності мікропроцесора (по суті керований свитч - це вузькоспеціалізований комп'ютер). Доступ до налаштувань даного типупристрої здійснюється, як правило, через WEB-інтерфейс. Однією з основних переваг керованого комутатора є можливість поділу локальної мережі за допомогою віртуальної локальної мережі (VLAN). Це необхідно, якщо з будь-яких причин неможливо виділити локальну мережу відеоспостереження із загальної локальної мережі підприємства фізично.

Керовані комутатори дозволяють задавати пріоритет певному трафіку через механізм призначення рівнів якості – QoS (quality of service).

Ще одна відмінність керованого комутатора - протоколи резервування, які дозволяють створювати складні топології, наприклад, фізичні кільця. При цьому логічне підключення однаково залишається шинним.

Таким чином, всі комутатори можна розділити на 3 категорії:

Форм фактор - Rack mount (стійкове виконання) або DIN Rail mounts (промислове виконання)?

Вибір форм-фактору залежить від місця встановлення комутатора. Як правило, всередині будівлі комутатори встановлюються в серверних/кросових. Для цього застосовуються спеціальні серверні стійки або настінні 19” шафи. В цьому випадку необхідно використовувати підходящий для стійок форм фактор – Rack mount.

Якщо потрібно встановити комутатор поза будівлею в термошафі - потрібен компактний розмір, промислове виконання та кріплення на Din-рейку. Тому єдиний правильний вибір- DIN Rail mounts.

"Вита пара" чи "оптика"?

Це залежить від відстані між камерою, комутатором та сервером. Відстань від точки термінування “витої пари” (кабелю UTP/FTP категорії 5 або вище) у горизонтальному кросі телекомунікаційної (поряд із сервером/реєстратором) до точки термінування у телекомунікаційній розетці (поряд із камерою відеоспостереження) не повинна перевищувати 90 метрів (п. 5.2 .1 ГОСТ Р 53246-2008 Системи кабельні структуровані).

Це не означає, що при великих відстані камера не зможе передати відео. Технологія передачі Fast Ethernet 100BASE-TX передбачає роботу на швидкості до 100 Мб/с. Очевидно, що бітрейт із камер менший і отже довжину сегмента можна збільшити. Але впливають багато факторів на конкретному об'єкті. Стандарти – вони передусім для планування мереж, для уніфікації. Якщо сертифікувати мережу на відповідність вимогам стандартів СКС (що може вимагати замовник), то слід дотримуватись обмежень, прописаних у ГОСТ Р 53246-2008, ГОСТ Р 53245-2008 та міжнародних ISO/IEC.

Тому, як правило, мідна кручена пара використовується при відстанях до 90 метрів від камери до комутатора, оптоволоконний кабель - при перевищенні 90 метрів.

| Модель | Число портів 10/100 Base-T c PoE (“мідь”) | Число Up-link портів 10/100/1000 Base-T (“мідь”) | Число Up-link портів 100/1000 Base-X (оптика) | Типи SFP модулів для "оптичних" портів |

|---|---|---|---|---|

| SW-104 | 4 | 1 | 1 | 155 Мб/с 850 нм, 2 км, LC, багатомодове волокно 1,25 Гб/с 850 нм, 500 м, LC, багатомодове волокно 155 Мб/с 1310/1550 нм, 20 км, LC, одномодове волокно 155 Мб/с 1550/1310 нм, 20 км, LC, одномодове волокно |

| SW-108 | 8 | 1 | 1 | |

| SW-204 | 3 | 1 | 2 | 1,25 Гб/с 850nm, 500 м, LC, багатомодове волокно 1,25 Гб/с 1310/1550 нм, 20 км, LC, одномодове волокно 1,25 Гб/с 1550/1310 нм, 20 км, LC, одномодове волокно |

| SW-216 | 16 | 2 | 0 | - |

| SW-224 | 24 | 2 | 0 | - |

Топологія мережі - "зірка" чи "кільце"?

У більшості випадків топологія побудови локальної обчислювальної мережі (ЛВС) для систем відеоспостереження будується за топологією типу "зірка". Для великих систем йде поділ: на комутатори рівня доступу, до яких підключаються камери відеоспостереження, і на комутатор рівня ядра мережі, якого підключаються комутатори рівня доступу, відеосервера, робочі станції поста охорони. Для невеликих ЛОМ один комутатор може поєднувати рівень доступу та рівень ядра.

Однак трапляються випадки, коли стандартна топологія не є ідеальною. Це відноситься насамперед до периметральних систем охоронного телебачення, де очевидні переваги кільцевої топології: більш рівномірне навантаження на канали зв'язку, автоматичне відновленнямережі після одиничного урвища.

Комутатор BOLID SW-204 з двома гігабітними оптичними портами 100/1000 Base-X підтримує стандартний протокол RSTP (Rapid spanning tree protocol) і кільцеву топологію з функціоналом резервування зв'язку Fast Ring Network для побудови локальних обчислювальних мереж периметральних систем. ).

Рисунок 1. Порівняння кільцевих топологій для побудови периметральних систем відеоспостереження.

Основна відмінність RSTP та Fast Ring Network - у швидкості відновлення мережі після розриву кільця. Fast Ring Network має гарантований час відновлення (т.зв. "час збіжності") менше 50 мс для кільця з 30 комутаторів. RSTP працює повільніше (час відновлення від кількох секунд до 1-2 хвилин) і безпосередньо залежить від кількості комутаторів у кільці.

На Наразідля створення кільцевої топології з підтримкою Fast Ring Network потрібно використовувати сторонні L2+ комутатори, що підтримують протокол Fast Ring Network (Ring topology), однак чергове оновлення лінійки відеоспостереження "Болід" доцільне розширення модельного рядуКомутатори будуть розглянуті.

* у мережі замовника повинен бути хоча б один комутатор L3 для виділення трафіку відеоспостереження в окрему логічну підмережу (VLAN)** для кільцевої топології з підтримкою Fast Ring Network у комутаторах Болід потрібний один L2+ комутатор, решта L2

Резервування електроживлення

При виборі комутатора необхідно враховувати параметри електроживлення. Як правило, стійкові 19” комутатори живляться змінною напругою 220 VAC. Комутатори промислового виконання можуть мати різні, не завжди стандартні номінали напруги живлення.

Для резервування електроживлення зазвичай використовують джерела безперебійного живлення (ДБЖ) або резервовані джерела живлення з батареями. Важливо заздалегідь спланувати як резервувати електроживлення комутатора, враховуючи не тільки власне споживання, але і споживання навантаження - камер відеоспостереження, підключені до портів комутатора з функцією підтримки PoE.

PoE (Power over Ethernet) – вважаємо бюджет за потужністю

Power over Ethernet (PoE) - технологія, що дозволяє передавати дистанційному пристрої електричну енергіюразом із даними через стандартну кручену пару в мережі Ethernet.

При виборі комутатора необхідно враховувати два параметри щодо використання технології PoE:

- максимальна потужність, що виділяється комутатором на 1 порт

- загальна потужність PoE комутатора

Максимальна потужність, що виділяється комутатором на 1 порт не повинна бути меншою за споживану потужність жодної з підключених до комутатора камер. Сумарна споживана потужність всіх камер не повинна перевищувати загальну потужність, що виділяється комутатором на всі порти PoE. Комутатори "Болід" підтримують IEEE 802.3af-2003 та IEEE 802.3at-2009. У таблиці представлені дані щодо комутаторів "Болід":

Класи споживання PoE IP камер Болід

Класи споживання потужності пристроїв, що живляться, наведені в таблиці:

| Модель | Потужність, не більше Вт | Стандарт PoE | Клас PoE |

|---|---|---|---|

| VCI-113 | 4,5 | IEEE 802.3af-2003 | 2 |

| VCI-122 | 5,1 | IEEE 802.3af-2003 | 2 |

| VCI-123 | 5,1 | IEEE 802.3af-2003 | 2 |

| VCI-120 | 9,09 | IEEE 802.3af-2003 | 3 |

| VCI-121-01 | 13 | IEEE 802.3af-2003 | 3 |

| VCI-130 | 5,5 | IEEE 802.3af-2003 | 2 |

| VCI-143 | 6 | IEEE 802.3af-2003 | 2 |

| VCI-140-01 | 11,5 | IEEE 802.3af-2003 | 3 |

| VCI-184 | 7 | IEEE 802.3af-2003 | 2 |

| VCI-180-01 | 12,95 | IEEE 802.3af-2003 | 3 |

| VCI-212 | 4,5 | IEEE 802.3af-2003 | 2 |

| VCI-222 | 2,6 | IEEE 802.3af-2003 | 1 |

| VCI-722 | 5 | IEEE 802.3af-2003 | 2 |

| VCI-220 | 9,75 | IEEE 802.3af-2003 | 3 |

| VCI-220-01 | 10 | IEEE 802.3af-2003 | 3 |

| VCI-230 | 5,5 | IEEE 802.3af-2003 | 2 |

| VCI-830-01 | 7,5 | IEEE 802.3af-2003 | 3 |

| VCI-242 | 4 | IEEE 802.3af-2003 | 2 |

| VCI-742 | 5 | IEEE 802.3af-2003 | 2 |

| VCI-240-01 | 11,5 | IEEE 802.3af-2003 | 3 |

| VCI-884 | 4,97 | IEEE 802.3af-2003 | 2 |

| VCI-280-01 | 15 | IEEE 802.3at-2009 | 4 |

| VCI-252-05 | 6 | IEEE 802.3af-2003 | 2 |

| VCI-320 | 10 | IEEE 802.3af-2003 | 3 |

| VCI-412 | 4,5 | IEEE 802.3af-2003 | 2 |

| VCI-432 | 4,85 | IEEE 802.3af-2003 | 2 |

| VCI-627-00 | 10 | IEEE 802.3af-2003 | 3 |

| VCI-627 | 13 | IEEE 802.3at-2009 | 4 |

| VCI-628-00 | 12 | IEEE 802.3af-2003 | 3 |

| VCI-528-00 | 20 | IEEE 802.3at-2009 | 4 |

| VCI-528 | 26 | IEEE 802.3at-2009 | 5 |

| VCI-529 | 43 | IEEE 802.3at-2009 | 5 |

| VCI-529-06 | 38 | IEEE 802.3at-2009 | 5 |

| TCI-111 | 7 | IEEE 802.3af-2003 | 3 |

Цікавий функціонал для відеоспостереження – PoE Management. Він, наприклад, дозволяє керувати подачею напруги на камеру, що, наприклад, важливо для віддаленого перезавантаження "зависла" камери. Крім цього, підтримуються такі функції:

- Функція пріоритету потужності для кожного порту може бути 3 ступенів: низька, середня, висока. У разі перевантаження системи буде відключено порти з низьким пріоритетом

- функція налаштування порога перевантаження - у разі перевищення гранично допустимої потужності система відключить живлення з порту з найменшим пріоритетом

- ручне керування увімкненням або вимкненням функції PoE на порту

Умови експлуатації – температурний діапазон, захист від імпульсних перенапруг

При виборі комутатора доводиться враховувати умови майбутньої експлуатації. Якщо експлуатація йде поза приміщеннями, то навіть для термошаф бажано підбирати камери з розширеним температурним діапазоном до -30°С. Крім того, при плануванні локальної обчислювальної мережі необхідно враховувати можливість перенапруг у лініях зв'язку та живлення. Для комутаторів Болід граничні перенапруги імпульсних перешкод представлені у таблиці 4:

Висновки

Підбір комутаторів для організації локальної обчислювальної мережі (ЛВС) системи охоронного відеоспостереження - завдання з великою кількістю змінних, проте досить просте і формалізоване. Дані, наведені в статті, допоможуть вам підібрати потрібну модель комутатора Болід для будь-якого завдання - від системи відеоспостереження офісної будівлі до великої периметральної системи з промисловими комутаторами у вуличних термошафах з підключенням по оптоволоконних лініях зв'язку з резервуванням каналів кільцевою топологією організації ЛОМ.

Стаття розкриває особливості налаштування технології VLAN з прикладу конкретного устаткування.Доброї доби, шановний відвідувач. Сьогодні я, як завжди, за нашою доброю традицією, розповідатиму дещо цікаве. А розповідь сьогодні піде про чудову штуку у локальних мережах під назвою VLAN. У природі чимало різновидів даної технології, про все розповідати не будемо, а тільки про ті, які вирішили б завдання, що стоїть перед нашою компанією. Дана технологіявже не раз застосовувалася нашими фахівцями у нашій практиці ІТ аутсорсингу в регіоні, але цього разу, все було дещо цікавіше, т.к. обладнання з яким довелося працювати - дещо "урізане" (минуле схоже завдання релізувалося на комутаторі D-link DES-1210-28). Але про все по порядку.

Що ж такеVLAN?

VLAN – логічна («віртуальна») локальна мережа, є групою хостів із загальним набором вимог, які взаємодіють так, начебто вони були підключені до широкомовного домену, незалежно від їх фізичного місцезнаходження. VLAN має ті ж властивості, що і фізична локальна мережа, але дозволяє кінцевим станціям групуватися разом, навіть якщо вони не знаходяться в одній фізичній мережі. Така реорганізація може бути зроблена на основі програмного забезпечення замість фізичного переміщення пристроїв.

Дана технологія дозволяє виконувати два завдання:

1) групувати пристрої на канальному рівні(тобто пристрої, що знаходяться в одному VLAN'і), хоча фізично при цьому вони можуть бути підключені до різних мережних комутаторів (розташованих, наприклад, географічно віддалено);

2) розмежовувати пристрої (які знаходяться в різних VLAN'ах), підключені до одного комутатора.

Інакше кажучи, VLAN 'и дозволяють створювати окремі широкомовні домени, знижуючи тим самим відсоток широкомовного трафіку в мережі.

Port- BaseVLAN

Port-Base VLAN - це група портів або порт в комутаторі, що входить в один VLAN. Порти в такому VLAN називаються не поміченими (не тегованими), це пов'язано з тим, що кадри, що надходять і виходять з порту, не мають мітки або ідентифікатора. Цю технологію можна описати коротко – VLAN 'и лише у комутаторі. Цю технологію ми розглядатимемо на керованому комутаторі D-link DGS-1100-24.

IEEE 802.1Q

IEEE 802.1Q - відкритий стандарт, який описує процедуру тегування трафіку передачі інформації про приналежність до VLAN. Для цього в тіло кадру поміщається тег, що містить інформацію про належність до VLAN. Т.к. тег міститься в тіло, а не в заголовок кадру, то пристрої, які не підтримують VLAN'и, пропускають трафік прозоро, тобто без урахування його прив'язки до VLAN'у.

Трохи наркоманії, а саме – процедура поміщення тега в кадр називається – ін'єкція.

Розмір тега – 4 байти. Він складається з таких полів:

- Tag Protocol Identifier (TPID, ідентифікатор протоколу тегування). Розмір поля – 16 біт. Вказує, який протокол використовується для тегування. Для 802.1Q використовується значення 0x8100.

- Priority (Пріоритет). Розмір поля – 3 біти. Використовується стандартом IEEE 802.1p для завдання пріоритету трафіку, що передається.

- Canonical Format Indicator (CFI, індикатор канонічного формату). Розмір поля – 1 біт. Вказує формат MAC-адреси. 0 – канонічний, 1 – не канонічний. CFI використовується для сумісності між мережами Ethernet та Token Ring.

- Identifier VLAN (VID, ідентифікатор VLAN). Розмір поля – 12 біт. Вказує, якому VLAN належить кадр. Діапазон можливих значень від 0 до 40.95.

Порти в 802.1Q

Порти можуть бути в одному з наступних режимів:

- Tagged port (в термінології CISCO - trunk-port) - порт пропускає пакети марковані вказаними номерами VLAN, але при цьому сам ніяк не маркує пакети

- Untagged port (в термінології CISCO - access-port) - порт прозоро пропускає немаркований трафік для зазначених VLAN, якщо трафік йде в інші порти комутатора за межі зазначеного VLAN, то він вже видно як маркований номером цієї VLAN.

- Порт не належить ніяким VLAN і не долучиться до роботи комутатора

приклад. Є офісне приміщення, в якому відділ кадрів розділений на два поверхи, потрібно, щоб працівники були відокремлені від спільної мережі. Є два комутатори. Створимо VLAN 3 на одному і другому порти, які будуть в одному з VLAN вкажемо як Untagget Port. Для того, щоб комутатори розуміли в якій VLAN адресується кадр, потрібен порт, через який буде пересилатися трафік цього ж VLAN іншого комутатора. Виділимо, наприклад, один порт і вкажемо його як Tagget. Якщо у нас, окрім VLAN 3, є ще й інші, і ПК-1 розташований у VLAN 3 шукатиме ПК-2, то широкомовний трафік не буде «ходити» по всій мережі, а тільки в VLAN 3. MAC-таблицю, якщо ж адреса одержувача не буде знайде, такий кадр буде відправлений через всі порти такого VLAN, звідки він прибіг і порт Tagget з міткою VLAN, щоб інший комутатор відтворив широкомовлення на ту групу портів, які вказані в полі VID. Цей прикладвизначає VLAN – один порт може бути лише в одному VLAN.

IEEE 802.1ad

802.1ad – це відкритий стандарт (аналогічно 802.1q), що описує подвійний тег. Також відомий як Q-in-Q або Stacked VLANs. Основна відмінність від попереднього стандарту – це наявність двох VLAN'ів – зовнішнього та внутрішнього, що дозволяє розбивати мережу не на 4095 VLAN'ів, а на 4095х4095.

Сценарії можуть бути різні - провайдеру треба "прокинути" транк клієнта, не торкаючись схеми нумерації VLAN'ів, треба балансувати навантаження між субінтерфейсами всередині мережі провайдера, або просто - замало номерів. Найпростіше зробити ще одну таку ж мітку (tag).

АсиметричнийVLAN

У термінологіях D-Link, а також в налаштуваннях VLAN є поняття асиметричний VLAN – це такий VLAN, в якому один порт може бути в декількох VLAN.

Стан портів змінюється

- Tagged порти працюють як і раніше

- З'являється можливість призначати як Untagged кілька портів на кілька VLAN. Тобто. один порт відразу працює в декількох VLAN як Untagged

- У кожного порту з'являється ще один параметр PVID - це VLAN ID, яким маркується трафік з цього порту, якщо він йде на Tagged порти та за межі комутатора. Кожен порт може мати лише один PVID

Таким чином, ми отримуємо те, що всередині пристрою один порт може належати відразу кільком VLAN, але при цьому, що йде в tagged (TRUNK) порт, трафік буде маркуватися номером, який ми задаємо в PVID.

Обмеження: Функція IGMP Snooping не працює під час використання асиметричних VLAN.

Створення VLAN наD-linkDGS-1100-24

Що є. Два комутатора, один із них D-link DGS-1100-24, до нього підключений комутатор №2. У комутатор №2 підключені машини користувачів - абсолютно всіх, а також сервера, стандартний шлюз і мережеве сховище.

Завдання. Обмежити відділ кадрів від загального середовища, так, щоб при цьому були доступні сервери, шлюз та сховище.

До того ж, комутатор D-link DGS-1100-24 щойно вийняли з коробки. За замовчуванням більшість керованих комутаторів D-Link мають адресу 10.90.90.90/8. Нас не цікавить фізичне знаходження у комутатора чи зміна адреси. Існує спеціальна утиліта D-Link SmartConsole Utility, яка допомагає знайти наш пристрій через мережу. Після встановлення запускаємо утиліту.

Перш ніж переходити до налаштування, переключимо порти належним чином:

1) Переключимо порт відділу кадрів з комутатора №2 до комутатора №1

2) Переключимо сервера, шлюз та мережеве сховище з комутатора №2 до комутатора №1

3) Підключимо комутатор №2 до комутатора №1

Після такого перемикання бачимо наступну картину: сервера, шлюз, мережеве сховище та відділ кадрів підключені до комутатора №1, а всі інші користувачі до комутатора №2.

Тиснемо кнопку «Discovery»

Ставимо галочку і тиснемо значок шестерні, відкривається вікно налаштування комутатора. Після завдання адреси, маски та шлюзу, пишемо пароль, який за замовчуванням admin.

Тиснемо «Add VLAN» і вказуємо ім'я VLAN та порти

Тиснемо «Apply»

Після створення потрібних VLAN, збережемо налаштування, для цього натисніть Save, Save configuration

Отже, бачимо, що VLAN 3 немає доступу до портів 01-08, 15-24 – отже, немає доступу до серверам, шлюзу, мережевому сховищу, до VLAN2 та інших клієнтам – які підключені до комутатору №2. Проте VLAN 2 має доступ до серверів, шлюзу, сховищу мережі, але не має до інших машин. І нарешті, решта машин бачать сервера, шлюз, мережеве сховище, але не бачать порти 05,06.]

Таким чином, за наявності певних знань про особливості обладнання та навичок ІТ-аутсорсингу можна задовольнити потреби клієнта навіть на такому бюджетному обладнанні як комутатор D-Link DGS1100-24.

Усі, люди, Мир Вам!

В епоху інформаційних технологій та інтернету все частіше й ширше застосовуються комутатори. Вони являють собою спеціальні пристрої, що використовуються для передачі пакетів документів на всі адреси мережі одночасно. Цю особливістькомутаторів складно переоцінити, оскільки всі офіси працюють на основі цієї функції. Комутатори запам'ятовують усі поточні адреси працюючих станцій та пристроїв, а також проводять фільтрацію трафіку за певною схемою, заданою фахівцями. У потрібний момент вони відкривають порт і проводять пересилання призначеного пакета за всіма адресатами.

Для налаштування комутаторів часто використовуєтьсятаблиця модульних комутаторів L3 . Налаштування має здійснюватися у такому порядку. Спочатку комутатор підключається до блоку живлення, а він через розетку до електроживлення. Потім береться мережевий кабель, який забезпечує з'єднання комутатора із мережевою платою вашого комп'ютера. Тут слід бути вкрай обережними - на проводках кручений пари повинні бути наконечники зі сплутаними контактами. Все це передбачено в інструкції, зазначеній у технічному паспорті комутатора.

Почніть налаштувати мережну картку. Для цього натисніть меню «Пуск», виберіть у меню, що відкрилося, вкладку «Панель управління». У вікні знайдіть і відкрийте «Мережа та мережеві підключення». Виділіть свою мережеву карту за допомогою правої кнопки миші. У вкладці «Підключення по локальній мережі» слід активувати розділ «Властивості», після чого прокрутити список вниз до кінця, де буде рядок «Протокол Інтернет (TCP/IP)». Там натисніть на кнопку «Властивості» та вкажіть маску та адресу підмережі. У вкладці під назвою «Загальні» слід прописати IP-адресу 192.168.0.2, а також оформити маску підмережі, ввівши цифри 255.255.255.0, після чого слід підтвердити правильність усіх записів.

На наступному етапі ви повинні перевірити роботу комутатора. Потім через службову команду під назвою ping слід запровадити мережева адресасвого комп'ютера в мережі, після чого задати надсилання даних через ping 192.168.0.2. Робиться це у безкінечному режимі, але якщо ви захочете його зупинити, тоді потрібно буде натиснути комбінацію клавіш Ctrl+C. Програма відразу видасть повідомлення про втрату даних, що виникли під час передачі.

Розглянемо детальніше на конкретному прикладі- Налаштування комутатора CISCO CATALYST СЕРІЙ 2900XL І 3500.

Інтелектуальні світильники (російською комутатори) Cisco Catalyst серій 2900XL і 3500 призначені для великих корпоративних мереж. Вони є комутаторами високого класу з мікропроцесорним управлінням, флеш-пам'яттю, об'ємом 4 Мб і DRAM-пам'яттю об'ємом 8 Мб. На цих пристроях зазвичай встановлена спеціалізована операційна система Cisco IOS.

У цій статті я переважно говоритиму про версію 12.0.x. (відмінності версій, в основному, у вебінтерфейсі та підтримці тих чи інших технологій). На кожен із комутаторів може бути встановлене програмне забезпечення стандартного (Standard Edition) та розширеного типу (Enterprise Edition). В enterprise edition входять:

- підтримка магістралей 802.1Q,

- протокол TACACS+ для єдиної авторизації на свитчах,

- модифікована технологія прискореного вибору Spanning Tree (Cisco Uplink Fast) та ін.

Дані світильники надають безліч сервісних можливостей. Крім цього, вони ідеально підходять для великих мереж, так як мають високу пропускну здатність - до 3 мільйонів пакетів в секунду, великі таблиці адрес (ARP cache) - 2048 mac адрес для Catalyst 2900XL і 8192 для Catalyst 3500, підтримують кластеризацію та віртуальні мережі (VLAN), надають апаратну безпеку портів (до порту може бути підключений тільки пристрій з певною mac адресою), підтримують протокол SNMP для управління, використовують віддалене управління через веб-інтерфейс і через командний рядок (тобто через telnet або модемний порт ). З іншого боку, є можливість моніторингу портів, тобто. трафік із одного порту (або портів) відстежується на іншому. Багатьом здасться корисною можливість обмежувати широкомовний трафік на портах, запобігаючи цим надмірне завантаження мережі подібними пакетами. Виходячи з усього цього, можна стверджувати, що вибір свитчів Cisco Catalyst є ідеальним для великих та середніх мереж, оскільки незважаючи на високу вартість (>1500$), вони пропонують широкий вибір сервісних функцій та забезпечують хорошу пропускну спроможність. Найбільш привабливими можливостями даних свитків є: організація віртуальних мереж (надалі VLAN), повністю ізольованих одна від одної, але синхронізованих між свитчами в мережі, і можливість кластеризації для єдиного входу в систему управління свитчами та наочного зображення топології мережі (для веб-інтерфейсу) . Перспективним є використання багатопортового світчу як центрального елемента мережі (у зіркоподібній архітектурі). Хоча світчі поставляються з детальною документацією, але вона вся на англійськоюі нерідко не повідомляє деяких речей, а іноді, навпаки, буває надмірною. Для початку хотів би розповісти про початкового настроюваннясвитча.

Приєднання консольного кабелю:

Підключіть плоский провід, що поставляється, в роз'єм на задній панелі комутатора з маркою console.

Підключіть інший кінець кабелю до порту комп'ютера через відповідний перехідник і запустіть програму-емулятор терміналу (наприклад, HyperTerminal або ZOC). Порт консолі має такі характеристики:

а) 9600 бод;

b) Немає парності;

c) 8 біт даних;

d) 1 біт зупинки.

Важливе зауваження для кластера (об'єднання кількох комутаторів): якщо ви хочете використовувати комутатор як член кластера, то можна не присвоювати йому IP адресу і не запускати будівельник кластера. У разі командного світчу вам необхідно виконати наступний пункт.

Надання IP комутатору.

Вперше, коли ви запускаєте свитч, він запитує IP адресу.

Якщо ви призначаєте йому цей, що дуже бажано, то він може конфігуруватися через Telnet.

Необхідні вимоги до ІР

Перед встановленням необхідно знати наступну інформацію про мережу:

IP адреса світчу.

Маска підмережі.

Шлюз за замовчуванням (його може бути).

Ну і пароль для світчу (хоча, швидше за все, краще це придумати самому).

Перший запуск

Виконуйте такі дії для присвоєння комутатору IP адреси:

Крок 1. Натисніть Y при першій підказці системи:

|

Continue with configuration dialog? |

|

: y |

Крок 2 . Введіть IP адресу:

Крок 5 . Введіть IP-адресу шлюзу:

|

IP address of the default gateway: |

Крок 6 . Введіть ім'я хоста комутатора:

Створився наступний файл конфігурації:

|

Initial configuration: interface VLAN1 ip address 172.16.01.24 255.255.0.0 ip default-gateway 172.16.01.01 enable secret 5 $1$M3pS$cXtAlkyR3/ 6Cn8/ snmp community private rw snmp community public ro end Use this configuration. : Continue with configuration dialog. : y |

Крок 8 . Якщо все нормально – натисніть Y; ні - N (лише врахуйте, що пароль зберігається у зашифрованому вигляді).

У переважній кількості домашніх локальних мереж з активного обладнання використовується тільки бездротовий роутер. Однак у випадку, якщо вам потрібно більше чотирьох провідних підключень, потрібно додати мережевий комутатор (хоча сьогодні є роутери і на сім-вісім портів для клієнтів). Другою поширеною причиною для придбання цього обладнання є зручніше розведення мережі. Наприклад, ви можете встановити комутатор біля ТВ, підключити до нього один кабель від роутера, а інші порти — сам телевізор, медіаплеєр, ігрову приставку та інше обладнання.

Найпростіші моделі мережних комутаторів мають лише кілька ключових параметрів - кількість портів і їх швидкість. А враховуючи сучасні вимоги та розвиток елементної бази, можна говорити про те, що якщо не варто цілі економії за будь-яку ціну чи якихось специфічних вимог, варто купувати моделі з гігабітними портами. Мережі FastEthernet зі швидкістю 100 Мбіт/с сьогодні звичайно використовуються, але малоймовірно, що їхні користувачі зіткнуться з проблемою нестачі портів на роутері. Хоча, звичайно, і це можливо, якщо згадати продукти деяких відомих виробників на один або два порти для локальної мережі. Тим більше тут буде доречним застосування гігабітного комутатора для збільшення продуктивності всієї провідної локальної мережі.

Крім цього, при виборі можна також враховувати бренд, матеріал та дизайн корпусу, варіант реалізації блоку живлення (зовнішній або внутрішній), наявність та розташування індикаторів та інші параметри. Що дивно, звична за багатьма іншими пристроями характеристика швидкості роботи в даному випадку практично не має сенсу, що недавно вийшов. У тестах передачі даних моделі абсолютно різних категорій та вартості показують однакові результати.

У цій статті ми вирішили коротко розповісти про те, що може бути цікавого і корисного в «справжніх» комутаторах другого рівня (Level 2). Звичайно, цей матеріал не претендує на максимально докладний і глибокий виклад теми, але, хочеться сподіватися, буде корисним тим, хто зустрівся з більш серйозними завданнями або вимогами при побудові своєї локальної мережі в квартирі, будинку або офісі, ніж поставити роутер і налаштувати Wi- Fi. Крім того, багато тем будуть викладені в спрощеному форматі, що відображатиме лише основні моменти в цікавій та різноманітній темі комутації мережних пакетів.

Попередні статті серії «Будуємо домашню мережу« доступні за посиланнями:

Крім того, корисна інформаціяпро побудову мереж доступна у цьому підрозділі.

Теорія

Спершу згадаємо, як працює «звичайний» мережевий комутатор.

Ця "коробочка" має невеликі розміри, кілька портів RJ45 для підключення мережевих кабелів, набір індикаторів та вхід живлення. Вона працює відповідно до запрограмованих виробником алгоритмів і не має жодних доступних для користувача настройок. Використовується принцип «підключив кабелі – включив живлення – працює». Кожен пристрій (точніше його мережевий адаптер) у локальній мережі має унікальну адресу - MAC-адресу. Він складається із шести байтів і записується у форматі "AA:BB:CC:DD:EE:FF" з шістнадцятковими цифрами. Дізнатися його можна програмним способомабо підглянути на інформаційній табличці. Формально вважається, що ця адреса видана виробником на етапі виробництва і є унікальною. Але в деяких випадках це не так (унікальність потрібно тільки в межах локального сегмента мережі, а поміняти адресу можна легко в багатьох операційних системах). До речі, за першими трьома байтами іноді можна назва творця чіпа або навіть всього пристрою.

Якщо для глобальної мережі (зокрема Інтернет), адресація пристроїв та обробка пакетів проводиться на рівні IP-адрес, то в кожному окремому локальному сегменті мережі для цього застосовуються MAC-адреси. Усі пристрої однієї локальної мережі повинні мати різні MAC-адреси. Якщо це не так - будуть проблеми з доставкою мережних пакетів та роботою мережі. При цьому даний низький рівень обміну інформацією реалізований усередині мережевих стеків операційних систем та користувачу не потрібно з ним взаємодіяти. Мабуть, насправді поширені буквально пара ситуацій, де може використовуватися MAC-адреса. Наприклад, при заміні роутера на новому пристрої вказати ту ж MAC-адресу порту WANщо був на старому. Другий варіант — увімкнення на роутері фільтрів MAC-адресою для блокування доступу до Інтернету або Wi-Fi.

Звичайний мережевий комутатор дозволяє об'єднати кілька клієнтів реалізації обміну з-поміж них мережевим трафиком. Причому кожного порту може бути підключений як один комп'ютер чи інший пристрій-клієнт, а й інший комутатор зі своїми клієнтами. Грубо схема роботи комутатора виглядає наступним чином: при вступі на порт пакета він запам'ятовує MAC відправника і записує його в таблицю «клієнти на цьому фізичному порту», адреса одержувача перевіряється за іншими такими ж таблицями і при його знаходженні в одній з них, пакет відправляється в відповідний фізичний порт. Додатково передбачені алгоритми виключення петель, пошуку нових пристроїв, перевірки зміни пристроєм порту та інші. Для реалізації цієї схеми не потрібна будь-яка складна логіка, все працює на досить простих і недорогих процесорах, так що, як ми говорили вище, навіть молодші моделі здатні показати максимальні швидкості.

Керовані або звані іноді «розумними» (Smart) комутатори значно складніші. Вони можуть використовувати більше інформації з мережевих пакетів для реалізації складніших алгоритмів їх обробки. Деякі з цих технологій можуть виявитися корисними і для домашніх користувачів «високого рівня» або з підвищеними вимогами, а також для вирішення деяких спеціальних завдань.

Комутатори другого рівня (Level 2, рівень каналу даних) здатні враховувати при комутації пакетів інформацію, що знаходиться всередині деяких полів мережних пакетів, зокрема VLAN, QoS, мультикаст та інших. Саме про такий варіант ми й поговоримо у цій статті. Більше складні моделітретього рівня (Level 3) можуть вважатися вже маршрутизаторами, оскільки вони оперують IP-адресами та працюють із протоколами третього рівня (зокрема RIP та OSPF).

Звернемо увагу, що єдиного універсального та стандартного набору можливостей керованих комутаторів немає. Кожен виробник складає власні лінійки продуктів, виходячи зі свого уявлення про вимоги споживачів. Так що в кожному випадку варто звертати увагу на специфікації конкретного продукту та їх відповідність до поставлених завдань. Ні про які «альтернативні» прошивки з ширшими можливостями тут, звичайно, не йдеться.

Як приклад, ми використовуємо пристрій Zyxel GS2200-8HP. Ця модель давно представлена на ринку, але цілком підійде для цієї статті. Сучасні продукти цього сегмента від Zyxel загалом забезпечують подібні можливості. Зокрема, актуальний пристрій такої конфігурації пропонується під артикулом GS2210-8HP.

Zyxel GS2200-8HP є восьмипортовим (у серії є версія і на 24 порти) керований гігабітний комутатор Level 2, в якому також є підтримка PoE і суміщені порти RJ45/SFP, а також деякі функції більш високих рівнів комутації.

За форматом його можна назвати настільною моделлю, але в комплекті поставки передбачено додаткове кріплення для встановлення в стандартну 19″ стійку. Корпус виготовлений із металу. На правому торці ми бачимо решітку вентиляції, а з протилежного боку встановлені два невеликі вентилятори. Ззаду присутні лише вхід мережевого кабелю для вбудованого блока живлення.

Всі підключення традиційно для такого обладнання здійснюються з лицьового боку для зручності застосування у стійках із патч-панелями. Зліва знаходиться вставка з логотипом виробника і назвою пристрою, що підсвічується. Далі йдуть індикатори – живлення, система, тривога, світлодіоди статусу/активності та подачі живлення для кожного порту.

Слідом встановлені основні вісім мережних роз'ємів, а після них два RJ45 і два дублюючі SFP з власними індикаторами. Подібні рішення є ще однією характерною особливістю таких пристроїв. Зазвичай SFP використовується для підключення оптичних ліній зв'язку. Основною їхньою відмінністю від звичної крученої пари є можливість роботи на істотно великих відстанях — до десятків кілометрів.

Через те, що тут можуть використовуватись різні типи фізичних ліній, безпосередньо в комутаторі встановлені порти стандарту SFP, які необхідно довстановлювати спеціальні модулі-трансівери, а вже до них підключаються оптичні кабелі. При цьому порти, що отримуються, не відрізняються за своїми можливостями від інших, звичайно якщо не вважати відсутності підтримки PoE. Їх також можна використовувати як об'єднання портів, сценарії з VLAN та інші технології.

Завершує опис послідовний консольний порт. Він застосовується для сервісного обслуговуваннята інших операцій. Зокрема, зазначимо, що звичної для домашнього обладнання кнопки скидання налаштувань тут немає. В складних випадкахвтрати контролю доведеться підключатися через послідовний порт і як налагодження перезавантажувати весь файл конфігурації.

Рішення підтримує адміністрування через Web та командний рядок, оновлення прошивки, протокол 802.1x для захисту від несанкціонованих підключень, SNMP для інтеграції в системи моніторингу, пакети з розміром до 9216 байт (Jumbo Frames) для збільшення продуктивності мережі, сервіси комутації другого рівня, можливість для зручності адміністрування.

З восьми основних портів половина підтримує PoE+ з подачею до 30 Вт на порт, інші чотири — PoE з 15,4 Вт. Максимальна споживана потужність становить 230 Вт, у тому числі до 180 Вт може віддаватися через PoE.

Електронна версія посібника користувача налічує понад три сотні сторінок. Так що описані в цій статті функції є лише невеликою частиною можливостей даного пристрою.

Управління та контроль

На відміну від простих мережних комутаторів, "розумні" мають засоби для віддаленого налаштування. У їхній ролі найчастіше виступає звичний Web-інтерфейс, а для «справжніх адмінів» передбачено доступ до командного рядка зі своїм інтерфейсом по telnet або ssh. Аналогічний командний рядок можна отримати через підключення до послідовного порту на комутаторі. Окрім звички, робота з командним рядком має перевагу у вигляді зручної можливості автоматизації із застосуванням скриптів. Існує також підтримка протоколу FTP, що дозволяє оперативно завантажувати файли нових прошивок та керувати конфігураціями.

Наприклад, ви можете перевіряти статус підключень, керувати портами та режимами, дозволяти або забороняти доступ і так далі. Крім того, цей варіант менш вимогливий до смуги пропускання (вимагає менше трафіку) і обладнання, що використовується для доступу. Але на скріншотах, звичайно, більш красиво виглядає Web-інтерфейс, так що в цій статті для ілюстрацій будемо використовувати його. Захист забезпечується традиційним ім'ям/паролем адміністратора, є підтримка HTTPS, а також можна налаштувати додаткові обмеження доступу до управління комутатором.

Зауважимо, що на відміну від багатьох домашніх пристроїв, інтерфейс має явну кнопку збереження поточної конфігурації комутатора в його енергонезалежну пам'ять. Також на багатьох сторінках можна використовувати кнопку Help для виклику контекстної підказки.

Ще один варіант контролю над роботою комутатора - використання протоколу SNMP. З використанням спеціалізованих програм, ви можете отримати інформацію про апаратний стан пристрою, наприклад, температурі або зникнення лінка на порту. Для великих проектів буде корисна реалізація спеціального режиму керування кількома комутаторами (кластером комутаторів) з єдиного інтерфейсу Cluster Management.

Мінімальні початкові дії при запуску пристрою зазвичай включають оновлення прошивки, зміна пароля адміністратора і налаштування власної IP-адреси комутатора.

Крім того, зазвичай варто звернути увагу на такі опції, як мережеве ім'я, синхронізація вбудованого годинника, відправку журналу подій на зовнішній сервер (наприклад, Syslog).

При плануванні схеми мережі та налаштувань комутатора, рекомендується заздалегідь прорахувати та продумати всі моменти, оскільки пристрій не має вбудованих засобів контролю блокувань та протиріч. Наприклад, якщо ви «забудете», що раніше налаштовували агрегацію портів, то VLAN за їхньою ж участю можуть поводитися зовсім не так, як потрібно. Не кажучи вже про можливість втрати зв'язку з комутатором, що особливо неприємно при віддаленому підключенні.

Однією з базових розумних функцій комутаторів є підтримка технологій агрегації (об'єднання) мережевих портів. Також для цієї технології застосовують такі терміни, як транкінг (trunking), склеювання адаптерів (bonding), сполучення (teaming). У цьому випадку клієнти або інші комутатори підключаються до цього комутатора не одним кабелем, а кількома. Звичайно, для цього потрібно мати кілька мережевих карт на комп'ютері. Мережеві карти можуть бути як окремими, так і виконаними у вигляді однієї плати розширення з кількома портами. Зазвичай у цьому сценарії йдеться про два або чотири лінки. Основні завдання, що вирішуються таким чином, — збільшення швидкості мережного підключеннята збільшення його надійності (дублювання). Комутатор може підтримувати відразу кілька подібних з'єднань залежно від апаратної конфігурації, зокрема, числа фізичних портів і потужності процесора. Одним із варіантів є з'єднання за такою схемою пари комутаторів, що дозволить збільшити загальну продуктивність мережі та виключити вузькі місця.

Для реалізації схеми бажано використовувати мережеві карти, що явно підтримують цю технологію. Але в загальному випадку реалізація агрегації портів може бути виконана і на програмному рівні. Ця технологія найчастіше реалізується через відкритий протокол LACP/802.3ad, який застосовується для контролю стану лінків та управління ними. Але зустрічаються і окремі варіанти окремих вендорів.

На рівні операційної системиклієнтів після відповідної установки зазвичай просто з'являється новий стандартний мережевий інтерфейс, який має свої MAC- і IP-адреси, так що всі програми можуть працювати з ним без будь-яких спеціальних дій.

Відмовостійкість забезпечується наявністю кількох фізичних з'єднаньпристроїв. При відмові з'єднання, трафік автоматично перенаправляється по лінках, що залишилися. Після відновлення лінії знову включиться в роботу.

Щодо збільшення швидкості, то тут ситуація трохи складніша. Формально можна вважати, що продуктивність множиться відповідно до числа використовуваних ліній. Проте реальне зростання швидкості приймання-передачі даних залежить від конкретних завдань та додатків. Зокрема, якщо йдеться про таке просте і поширене завдання, як читання файлів з мережевого накопичувача на комп'ютері, то від об'єднання портів вона нічого не виграє, навіть якщо обидва пристрої підключені до комутатора кількома лінками. А от якщо об'єднання портів буде налаштовано на мережному накопичувачіі до нього звертатимуться одночасно кілька «звичайних» клієнтів, то цей варіант вже отримає суттєвий виграш у загальній продуктивності.

Деякі приклади використання та результати тестування наводяться у статті. Таким чином, можна говорити про те, що застосування технологій об'єднання портів у домашніх умовах буде корисним лише за наявності кількох швидких клієнтів та серверів, а також досить високого навантаження на мережу.

Налаштування агрегації портів у комутаторі зазвичай нескладне. Зокрема, на Zyxel GS2200-8HP необхідні параметри знаходяться в меню Advanced Application — Link Aggregation. Усього дана модельпідтримує до восьми груп. При цьому обмежень щодо складу груп немає - ви можете використовувати будь-який фізичний порт у будь-якій групі. Комутатор підтримує як статичну схему об'єднання портів, і LACP.

На сторінці статусу можна перевірити поточні призначення груп.

На сторінці настройок вказуються активні групи та їх тип (застосовується для вибору схеми розподілу пакетів за фізичними лінками), а також призначення портів у потрібні групи.

При необхідності включаємо LACP для потрібних груп на третій сторінці.

Далі потрібно налаштувати аналогічні настройки на пристрої з іншого боку лінка. Зокрема на мережному накопичувачі QNAP це робиться таким чином - заходимо в налаштування мережі, вибираємо порти та тип їхнього об'єднання.

Після цього можна перевірити статус портів на комутаторі та оцінити ефективність вирішення у ваших завданнях.

VLAN

При звичайній конфігурації локальної мережі «гуляючі» нею мережеві пакети використовують загальне фізичне середовище, як потоки людей станціях пересадок у метро. Звичайно, комутатори у певному сенсі виключають попадання «чужих» пакетів на інтерфейс вашої мережевої карти, проте деякі пакети, наприклад широкомовні, здатні проникнути в будь-які куточки мережі. Незважаючи на простоту та високу швидкістьроботи даної схеми зустрічаються ситуації, коли з деяких причин вам необхідно розділити певні види трафіку. Це може бути викликане вимогами безпеки або необхідністю забезпечення вимог продуктивності чи пріоритезації.

Звичайно, ці питання можна вирішити створенням окремого сегмента фізичної мережі — зі своїми комутаторами та кабелями. Але не завжди це можна продати. Тут може стати в нагоді технологія VLAN (Virtual Local Area Network) - логічної або віртуальної локальної комп'ютерної мережі. Для неї може зустрічатися позначення 802.1q.

У грубому наближенні можна описати роботу даної технології як використання додаткових «міток» для кожного мережевого пакета при його обробці в комутаторі і на кінцевому пристрої. При цьому обмін даними працює лише в межах групи пристроїв з однаковими VLAN. Оскільки не все обладнання використовує VLAN, то в схемі також використовуються такі операції, як додавання та видалення тегів мережного пакета при їх проході через комутатор. Відповідно додається він при отриманні пакета з "звичайного" фізичного порту для відправлення через мережу VLAN, а видаляється при необхідності передачі пакета з мережі VLAN на "звичайний" порт.

Як приклад використання даної технології можна згадати мультисервісні підключення операторів - коли по одному кабелю ви отримуєте доступ до Інтернету, IPTV і телефонію. Це зустрічалося раніше в ADSL-підключення, а сьогодні застосовується в GPON.

Розглянутий комутатор підтримує спрощений режим Port-based VLAN, коли поділ на віртуальні мережі проводиться на рівні фізичних портів. Ця схема менш гнучка, ніж 802.1q, але може бути зручною в деяких конфігураціях. Зазначимо, що цей режим взаємовиключний з 802.1q, а для вибору передбачено відповідний пункт у Web-інтерфейсі.

Для створення VLAN за стандартом 802.1q потрібно на сторінці Advanced Applications — VLAN — Static VLAN вказати ім'я віртуальної мережі, її ідентифікатор, а потім вибрати порти, що беруть участь, і їх параметри. Наприклад, при підключенні звичайних клієнтів варто прибирати з пакетів, що відправляються до них, мітки VLAN.

Залежно від того, чи це підключення клієнтів або з'єднання комутаторів, на сторінці Advanced Applications - VLAN - VLAN Port Settings потрібно налаштувати необхідні опції. Зокрема це стосується додавання міток до пакетів, що надходять на вхід порту, дозволі трансляції через порт пакетів без тегів або з іншими ідентифікаторами та ізоляції віртуальної мережі.

Контроль доступу та автентифікація

Технологія Ethernet спочатку не підтримувала засобів контролю доступу до фізичного середовища. Достатньо було включити пристрій у порт комутатора – і він починав працювати у складі локальної мережі. У багатьох випадках цього достатньо, оскільки захист забезпечується складністю прямого фізичного підключення до мережі. Але сьогодні вимоги до мережевої інфраструктури суттєво змінилися і реалізація протоколу 802.1x дедалі частіше зустрічається у мережному обладнанні.

У цьому сценарії при підключенні до порту комутатора клієнт надає свої автентифікаційні дані і без підтвердження з боку сервера контролю доступу жодного обміну інформацією з мережею не відбувається. Найчастіше схема передбачає наявність зовнішнього сервера, такого як RADIUS або TACACS+. Використання 802.1x забезпечує також додаткові можливості контролю мережевої роботи. Якщо в стандартною схемою«прив'язатися» можна тільки до апаратного параметра клієнта (MAC-адреси), наприклад, для видачі IP, встановлення обмежень швидкості та прав доступу, то робота з обліковцями користувачів буде зручніша у великих мережах, оскільки дозволяє забезпечити мобільність клієнтів та інші можливості верхнього рівня .

Для перевірки використовувався сервер RADIUS на мережному накопичувачі QNAP. Він виконаний у вигляді пакета, що окремо встановлюється, і має власну базу користувачів. Для зазначеного завдання він цілком підходить, хоча загалом можливостей у нього небагато.

Як клієнт виступав комп'ютер з Windows 8.1. Для використання 802.1x на ньому потрібно увімкнути один сервіс і після цього у властивостях мережевої карти з'являється нова закладка.

Зауважимо, що в даному випадку йдеться виключно про контроль доступу до фізичного порту комутатора. Крім того, не забуваємо, що необхідно забезпечити постійний та надійний доступ комутатора до сервера RADIUS.

Для реалізації цієї можливості у комутаторі є дві функції. Перша, найпростіша, дозволяє обмежити вхідний та вихідний трафік на вказаному фізичному порту.

Також цей комутатор дозволяє використовувати пріоритезацію для фізичних портів. У цьому випадку жорстких меж для швидкості немає, але можна вибрати пристрої, трафік яких оброблятиметься в першу чергу.

Друга входить у більш загальну схему з класифікацією комутованого трафіку за різними критеріями та є лише одним із варіантів її використання.

Спочатку на сторінці Classifier необхідно визначити правила класифікації трафіку. У них застосовуються критерії Level 2 – зокрема MAC-адреси, а також у даній моделі можна застосовувати і правила Level 3 – включаючи тип протоколу, IP-адреси та номери портів.

Далі на сторінці Policy Rule ви вказуєте необхідні дії з відібраним за вибраними правилами трафіком. Тут передбачено такі операції: встановлення мітки VLAN, обмеження швидкості, виведення пакета на заданий порт, встановлення поля пріоритету, відкидання пакета. Ці функції дозволяють, наприклад, обмежити швидкість обміну даними для даних клієнтів або сервісів.

Більше складні схемиможуть використовувати поля пріоритету 802.1p у пакетах мережі. Наприклад, ви можете вказати комутатор спочатку обробляти трафік телефонії, а перегляду сторінок в браузерах виставити найменший пріоритет.

PoE

Ще одна можливість, яка не відноситься безпосередньо до процесу комутації пакетів - забезпечення живлення клієнтських пристроїв через мережевий кабель. Часто це використовується для підключення IP-камер, телефонних апаратівта бездротових точок доступу, що дозволяє скоротити кількість проводів та спростити комутацію. При виборі такої моделі важливо враховувати кілька параметрів, основний з яких — стандарт, що використовується клієнтським обладнанням. Справа в тому, що деякі виробники використовують власні реалізації, які несумісні з іншими рішеннями і можуть призвести навіть до поломки «чужого» обладнання. Також варто виділяти «пасивний PoE», коли здійснюється передача живлення з відносно низькою напругою без зворотнього зв'язкута контролю одержувача.

Більш правильним, зручним і універсальним варіантом буде використання активного PoE, що працює за стандартами 802.3af або 802.3at і здатного передати до 30 Вт (у нових версіях стандартів зустрічаються і більш високі значення). У цій схемі передавач та одержувач обмінюються між собою інформацією та узгодять необхідні параметри живлення, зокрема споживану потужність.

Для перевірки ми підключили до комутатора камеру Axis, сумісну з PoE 802.3af. На лицьовій панелі комутатора спалахнув відповідний індикатор подачі живлення на цей порт. Далі через Web-інтерфейс ми зможемо проконтролювати статус споживання портами.

Також цікава можливість керування подачею живлення на порти. Оскільки камера під'єднана одним кабелем і знаходиться в важкодоступному місці, для її перезавантаження за потреби потрібно відключати цей кабель або на стороні камери або в комутаційній шафі. А тут ви можете зайти віддалено на комутатор будь-яким доступним способомі просто зняти галочку "подавати харчування", а потім поставити її назад. Крім того, у параметрах PoE можна налаштувати систему пріоритетів надання живлення.

Як ми писали раніше, ключовим полем мережевих пакетів у цьому обладнанні є MAC-адреса. Керовані комутатори часто мають набір сервісів, орієнтованих використання цієї інформації.

Наприклад, модель, що розглядається, підтримує статичне призначення MAC-адрес на порт (зазвичай ця операція відбувається автоматично), фільтрацію (блокування) пакетів за MAC-адресами відправника або одержувача.

Крім того, ви можете обмежити кількість реєстрацій MAC-адрес клієнтів на порту комутатора, що також можна вважати додатковою опцією підвищення безпеки.

Більшість мережевих пакетів третього рівня зазвичай односпрямовані - йдуть від одного адресата до одного одержувача. Але деякі послуги застосовують технологію мультикаст, коли одержувачів в одного пакета відразу кілька. Найбільш відомий приклад – це IPTV. Використання мультикаст дозволяє істотно скоротити вимоги до смуги пропускання за необхідності доставки інформації великому числу клієнтів. Наприклад, мультикаст 100 ТВ каналів з потоком 1 Мбіт/с вимагатиме 100 Мбіт/с за будь-якої кількості клієнтів. Якщо використовувати стандартну технологію, то 1000 клієнтів зажадали б 1000 Мбіт/с.

Не будемо вдаватися до подробиць роботи IGMP, відзначимо тільки можливість тонкого налаштуваннякомутатора для ефективної роботипри великому навантаженні цього типу.

У складних мережах можуть застосовуватись спеціальні протоколи для контролю за шляхом проходження мережних пакетів. Зокрема, вони дозволяють виключити топологічні петлі (зациклювання пакетів). Розглянутий комутатор підтримує STP, RSTP та MSTP та має гнучкі налаштування їх роботи.

Ще однією затребуваною у великих мережах функцією є захист від ситуацій типу «широкомовний шторм». Це поняття характеризує істотне збільшення широкомовних пакетів у мережі, що блокують проходження "звичайного" корисного трафіку. Найбільш простим способомБоротьба з цим є встановлення обмежень на обробку певного числа пакетів за секунду для портів комутатора.

Додатково у пристрої є функція Error Disable. Вона дозволяє комутатору відключати порти у разі виявлення надмірного службового трафіку. Це дозволяє зберегти продуктивність та забезпечити автоматичне відновлення роботи після виправлення проблеми.

Ще одне завдання, пов'язане скоріше з вимогами безпеки, — моніторинг трафіку. В звичайному режимікомутатор реалізує схему відправлення пакетів лише їх одержувачам. "Впіймати" на іншому порту "чужий" пакет неможливо. Для реалізації цього завдання використовується технологія «дзеркалювання» портів — на вибраних портах комутатора підключається контрольне обладнання та налаштовується відправка на цей порт всього трафіку із зазначених інших портів.

Функції IP Source Guard, DHCP Snooping ARP Inspection також орієнтовані підвищення безпеки. Перша дозволяє налаштувати фільтри за участю MAC, IP, VLAN та номери порту, через які проходитимуть усі пакети. Друга захищає протокол DHCP, третя автоматично блокує неавторизованих клієнтів.

Висновок

Безумовно, описані вище можливості становлять лише дещицю від доступних сьогодні на ринку технологій мережевої комутації. І навіть із цього невеликого списку знайти реальне застосування у домашніх користувачів можуть далеко не всі. Мабуть, найбільш поширеними можна назвати PoE (наприклад, для живлення мережевих відеокамер), об'єднання портів (у разі великої мережі та необхідності швидкого обмінутрафіком), контроль трафіку (для забезпечення роботи потокових додатків за високого навантаження на канал).

Звичайно, зовсім не обов'язково для вирішення цих завдань використовувати саме устрою бізнес-рівня. Наприклад, у магазинах можна знайти звичайний комутатор з PoE, об'єднання портів є і в деяких топових роутерах, пріоритезація також починає зустрічатися в деяких моделях зі швидкими процесорами та якісним програмним забезпеченням. Але, на наш погляд, варіант придбання більш професійного обладнання, у тому числі і на вторинному ринку, можна розглядати і для домашніх мереж з підвищеними вимогами до продуктивності, безпеки та керованості.

До речі, насправді, є ще один варіант. Як ми говорили вище у всіх «розумних» комутаторах, безпосередньо «розуму» може бути різна кількість. А у багатьох виробників є серії продуктів, які цілком укладаються в домашній бюджет і при цьому здатні забезпечити багато з описаних вище можливостей. Як приклад можна згадати Zyxel GS1900-8HP.

Ця модель має компактний металевий корпус та зовнішній блок живлення, в ній встановлено вісім гігабітних портів з PoE, а для налаштування та керування передбачено Web-інтерфейс.

Прошивка пристрою підтримує агрегацію портів з LACP, VLAN, обмеження швидкості портів, 802.1x, дзеркало портів та інші функції. Але на відміну від описаного вище "справжнього керованого комутатора", налаштовується це все виключно через Web-інтерфейс і, при необхідності, навіть з використанням помічника.

Звичайно, не йдеться про близькість цієї моделі описаного вище пристрою за своїми можливостями в цілому (зокрема, тут відсутні засоби класифікації трафіку та функції Level 3). Швидше, це просто більш підходящий для домашнього користувача варіант. Аналогічні моделі можна знайти у каталогах та інших виробників.

.JPG)

.JPG)

.JPG)

.JPG)

.JPG)

.JPG)

.JPG)