Andrey Borzenko

För att identifiera den häktade,

det räckte för polisen

titta bara in i hans ögon.

Från tidningarna

När datornät utvecklas och automatiseringsområdena ökar, ökar informationens värde stadigt. Statliga hemligheter, högteknologiska kunskaper, kommersiella, juridiska och medicinska hemligheter litar allt mer på en dator, som vanligtvis är ansluten till lokala och företags nätverk. Det globala internetets popularitet öppnar å ena sidan enorma möjligheter för e-handel, men å andra sidan skapar det behov av mer pålitliga säkerhetsverktyg för att skydda företagsdata från åtkomst utanför. För närvarande står fler och fler företag inför behovet av att förhindra obehörig åtkomst till sina system och skydda transaktioner inom den elektroniska verksamheten.

Nästan fram till slutet av 90-talet var det viktigaste sättet att personifiera en användare att ange sitt nätverksnamn och lösenord. I rättvisan bör det noteras att denna strategi fortfarande följs i många institutioner och organisationer. Farorna med att använda ett lösenord är välkända: lösenord glöms, lagras på fel plats och slutligen kan de helt enkelt bli stulna. Vissa användare skriver ned lösenordet på papper och förvarar dessa anteckningar nära sina arbetsstationer. Enligt informationsteknikgrupper i många företag är de flesta samtal till supporttjänsten associerade med glömda eller löpt ut lösenord.

Det är känt att systemet kan lura genom att posera som en främling. För att göra detta behöver du bara känna till viss identifierande information, som ur säkerhetssystemets synvinkel ägs av en enda person. En angripare, som poserar som anställd i företaget, tillhandahåller alla resurser som är tillgängliga för denna användare i enlighet med hans myndighet och officiella uppgifter. Resultatet kan vara olika olagliga handlingar, allt från stöld av information till slut med misslyckandet i hela informationskomplexet.

Utvecklare av traditionella identifieringsanordningar möter redan det faktum att standardmetoder till stor del är föråldrade. Problemet är i synnerhet att den allmänt accepterade separationen av metoder för att kontrollera fysisk åtkomst och kontrollera tillgången till information är mer ohållbar. För att få tillgång till servern ibland är det inte alls nödvändigt att komma in i rummet där den står. Anledningen till detta är begreppet distribuerad datoranvändning som har blivit omfattande och kombinerar både klient-serverteknologi och Internet. För att lösa detta problem krävs radikalt nya metoder baserade på en ny ideologi. Studier har visat att skador i fall av obehörig åtkomst till företagsdata kan uppgå till miljoner dollar.

Finns det en väg ut ur denna situation? Det visar sig att det är, och under lång tid. Bara för att komma åt systemet behöver du använda identifieringsmetoder som inte fungerar isolerat från deras media. De biologiska egenskaperna hos människokroppen uppfyller detta krav. Modern biometrisk teknik gör det möjligt att identifiera en person utifrån fysiologiska och psykologiska egenskaper. Förresten, har mänskligheten känt biometri under mycket lång tid - även de forntida egyptierna använde identifiering efter höjd.

Grundläggande för biometrisk identifiering

Det huvudsakliga målet med biometrisk identifiering är att skapa ett registreringssystem som sällan skulle vägra tillgång till legitima användare och samtidigt helt utesluta obehörig åtkomst till datorinformation. Jämfört med lösenord och kort ger ett sådant system mycket säkrare skydd: du kan varken glömma eller förlora din egen kropp. Biometrisk igenkänning av ett objekt är baserat på en jämförelse av de fysiologiska eller psykologiska egenskaperna hos detta objekt med dess egenskaper lagrade i systemets databas. En liknande process sker konstant i den mänskliga hjärnan, så att du till exempel känner igen dina nära och kära och skiljer dem från främlingar.

Biometriska teknologier kan delas in i två breda kategorier - fysiologisk och psykologisk (beteende). I det första fallet analyseras tecken som ansiktsdrag, ögats struktur (näthinnan eller iris), fingerparametrar (papillärlinjer, lättnad, led längd, etc.), handflatan (dess avtryck eller topografi), handform, venmönster. på handleden eller termisk bild. Psykologiska egenskaper är en persons röst, funktioner i hans signatur, dynamiska parametrar för att skriva och funktioner i textinmatning från tangentbordet.

Valet av metod som är bäst lämpad i en given situation påverkas av ett antal faktorer. De föreslagna teknikerna skiljer sig åt i effektivitet, och deras kostnader är i de flesta fall direkt proportionella mot nivån på tillförlitlighet. Så, användning av specialutrustning ökar ibland kostnaden för varje arbetsplats med tusentals dollar.

Fysiologiska särdrag, till exempel papillärmönstret för fingret, palmgeometri eller mönster (modell) av ögonets iris är konstant fysiska egenskaper hos en person. Denna typ av mätning (verifiering) är praktiskt taget oförändrad såväl som själva fysiologiska egenskaper. Beteendeegenskaper, till exempel signatur, röst- eller tangentbordhandskrift, påverkas av både kontrollerade handlingar och mindre kontrollerade psykologiska faktorer. Eftersom beteendeegenskaper kan förändras över tid måste det registrerade biometriska provet uppdateras med varje användning. Beteende biometri är billigare och utgör mindre hot för användare; men personlig identifiering genom fysiologiska egenskaper är mer exakt och ger större säkerhet. I alla fall ger båda metoderna en signifikant högre nivå av identifiering än lösenord eller kort.

Det är viktigt att notera att alla biometriska autentiseringsmedel i en eller annan form använder de statistiska egenskaperna hos vissa individer. Detta innebär att resultaten av deras ansökan är av sannolikhet och kommer att variera från tid till annan. Dessutom är alla sådana fonder inte immuna mot autentiseringsfel. Det finns två typer av fel: falskt vägran (erkände inte sitt eget) och falskt antagande (missade någon annans). Jag måste säga att detta ämne i sannolikhetsteorin har studerats väl sedan utvecklingen av radar. Effekten av fel på autentiseringsprocessen utvärderas genom att jämföra de genomsnittliga sannolikheterna för falskt avslag respektive falsktolerans. Som praxis visar är dessa två sannolikheter omvänt relaterade, dvs. när du försöker strama kontrollen ökar det sannolikheten för att inte släppa in ditt system, och vice versa. Därför är det i båda fallen nödvändigt att söka en kompromiss. Ändå, även enligt de mest pessimistiska bedömningarna av experter, har biometri fördelar av alla jämförelser, eftersom det är mycket mer pålitligt än andra befintliga autentiseringsmetoder.

Förutom effektivitet och kostnad bör företag också ta hänsyn till anställdas svar på biometri. Ett idealiskt system ska vara lätt att använda, snabbt, diskret, bekvämt och socialt acceptabelt. Det finns emellertid inget ideal i naturen, och var och en av de utvecklade teknologierna uppfyller bara delvis hela uppsättningen av krav. Men även de mest obekväma och opopulära metoderna (till exempel identifikation av näthinnan, som användarna försöker att göra för att undvika genom att skydda sina ögon) ger otvivelaktiga fördelar för arbetsgivaren: de visar korrekt uppmärksamhet på säkerhetsfrågor.

Utvecklingen av biometriska enheter går i flera riktningar, men de vanliga funktionerna för dem är säkerhetsnivån som inte överträffades idag, frånvaron av traditionella brister i lösenord och kortsäkerhetssystem och hög tillförlitlighet. Framgångarna med biometriska tekniker hittills är främst förknippade med organisationer där de införs på ett föreskrivet sätt, till exempel för att kontrollera tillgången till skyddade områden eller för att identifiera personer som har väckt uppmärksamhet från brottsbekämpande organ. Företagsanvändare verkar inte ha fullt ut insett potentialen för biometri. Ofta riskerar inte företagsledare att distribuera biometriska system hemma, av fruktan att användarna kommer att nekas tillgång till vilka de har rättigheter på grund av eventuella felaktigheter i mätningar. Ändå penetrerar ny teknik alltmer företagsmarknaden. Redan idag finns det tiotusentals datoriserade webbplatser, lagringsanläggningar, forskningslaboratorier, blodbanker, bankomater, militära installationer, vars åtkomst styrs av enheter som skannar individens fysiologiska eller beteendeegenskaper.

Autentiseringsmetoder

Som du vet innebär autentisering att verifiera ämnets äkthet, som i princip inte bara kan vara en person utan också en mjukvaruprocess. Generellt sett är autentisering av individer möjlig genom att presentera information lagrad i olika former. Det kan vara:

- lösenord, personnummer, kryptografisk nyckel, nätverksadress för en dator i nätverket;

- smartkort, elektronisk nyckel;

- utseende, röst, ritning av iris, fingeravtryck och andra biometriska egenskaper hos användaren.

Autentisering gör att du på ett rimligt och pålitligt sätt kan skilja åtkomsträttigheter till information som är allmänt bruk. Å andra sidan uppstår problemet med att säkerställa integriteten och tillförlitligheten hos denna information. Användaren måste vara säker på att han får tillgång till information från en pålitlig källa och att denna information inte har ändrats utan lämpliga sanktioner.

Sökningen efter en en-till-en-matchning (av ett attribut) kallas verifiering. Denna metod kännetecknas av hög hastighet och ställer minimala krav på datorns datakraft. Men sökandet efter "en till många" kallas identifiering. Att implementera en sådan algoritm är vanligtvis inte bara svårt utan också dyrt. Idag kommer biometriska enheter in på marknaden som använder sådana enskilda egenskaper hos en person som fingeravtryck, ansiktsdrag, iris och näthinna, palmform, röst, tal och signaturfunktioner för att verifiera och identifiera datoranvändare. I stadiet av testning och prövningsoperation finns system som möjliggör autentisering av användare genom det termiska fältet i ansiktet, mönstret av blodkärl i händerna, kroppslukt, hudtemperatur och till och med öronens form.

Alla biometriska system gör att du kan känna igen ett visst mönster och fastställa äktheten för användarens specifika fysiologiska eller beteendeegenskaper. Logiskt kan biometriskt system delas upp i två moduler: registreringsmodul och identifieringsmodul. Den första ansvarar för att lära systemet att identifiera en specifik person. I registreringsstadiet skannar biometriska sensorer nödvändiga fysiologiska eller beteendeegenskaper hos en person och skapar sin digitala representation. En speciell modul behandlar denna representation för att lyfta fram de karakteristiska funktionerna och generera en mer kompakt och uttrycksfull representation, kallad en mall. För ansiktsbilder kan sådana karakteristiska drag vara storleken och relativa positionen för ögon, näsa och mun. En mall för varje användare lagras i databasen för det biometriska systemet.

Identifieringsmodulen ansvarar för att känna igen en person. I identifieringsstadiet tar den biometriska sensorn egenskaperna hos personen som behöver identifieras och omvandlar dessa egenskaper till samma digitala format som mallen lagras i. Den resulterande mallen jämförs med den lagrade för att bestämma om dessa mallar matchar varandra.

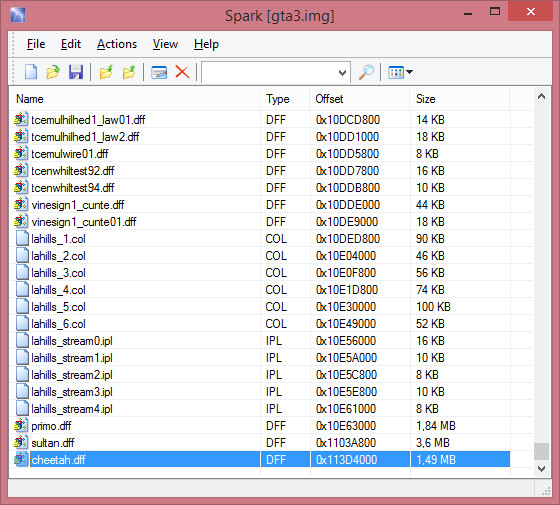

I Microsoft Windows krävs det till exempel två objekt för användarautentisering - ett användarnamn och lösenord. När du använder fingeravtryck under autentisering anges användarnamnet för registrering och fingeravtrycket ersätter lösenordet (Fig. 1). Denna teknik använder användarnamnet som en pekare för att få användarkontot och kontrollera en-mot-en-korrespondensen mellan fingeravtrycket som lästes under registreringen och den mall som tidigare sparats för detta användarnamn. I det andra fallet måste fingeravtrycksmallen som matats in under registreringen jämföras med hela uppsättningen sparade mallar.

När du väljer en autentiseringsmetod är det vettigt att överväga flera viktiga faktorer:

- värdet på information;

- verifiering av hårdvara och mjukvarukostnader;

- systemprestanda;

- användarnas attityder till använda autentiseringsmetoder;

- specificitet (syfte) för det skyddade informationskomplexet.

Uppenbarligen bör kostnaderna, och därför kvaliteten och tillförlitligheten för autentiseringsverktyg, vara direkt relaterade till informationens betydelse. Dessutom är ökningen av komplexets produktivitet, som regel, också åtföljd av dess uppskattning.

fingeravtryck

Under de senaste åren har identifieringsprocessen för fingeravtryck väckt uppmärksamhet som en biometrisk teknik, som sannolikt kommer att användas mest i framtiden. Enligt Gartner Group (http://www.gartnergroup.com) dominerar denna teknik företagsmarknaden och inom en snar framtid kan den bara konkurrera med irisigenkänningsteknik.

Regeringar och civilsamhällets organisationer runt om i världen har länge använt fingeravtryck som sin primära metod för att identifiera sig själva. Dessutom är fingeravtryck den mest exakta, användarvänliga och ekonomiska biometriska funktionen för användning i ett datoridentifieringssystem. Denna teknik i USA används till exempel av fordonsavdelningar i flera statliga förvaltningar, MasterCard, FBI, Secret Service, National Security Agency, Ministry of Finance and Defense, etc. Genom att eliminera behovet av lösenord för användare minskar tekniken för fingeravtrycksigenkänning antalet samtal för support och minskar nätverksadministrationskostnaderna.

Vanligtvis är fingeravtrycksigenkänningssystem uppdelade i två typer: för identifiering - AFIS (Automatic Fingerprint Identification Systems) och för verifiering. I det första fallet används alla tio fingeravtryck. Sådana system används ofta i rättsväsendet. Verifieringsanordningar fungerar vanligtvis med information om utskrifter av en, mindre ofta flera fingrar. Skanningsenheter är vanligtvis av tre typer: optisk, ultraljud och baserad på en mikrochip.

Fördelarna med åtkomst till fingeravtryck är användarvänlighet, bekvämlighet och tillförlitlighet. Två grundläggande fingeravtrycksigenkänningsalgoritmer är kända: för enskilda detaljer (karakteristiska punkter) och för lättnad av hela fingerytan. I det första fallet registrerar anordningen följaktligen endast vissa områden som är unika för ett visst fingeravtryck och bestämmer deras relativa position. I det andra fallet behandlas bilden av hela utskriften. I moderna system används en kombination av dessa två metoder alltmer. Detta undviker nackdelarna med båda och förbättrar identifieringens tillförlitlighet. Samtidig registrering av en persons fingeravtryck på en optisk skanner tar lite tid. En liten CCD-kamera tillverkad som en fristående enhet eller inbyggd i tangentbordet tar ett fingeravtryck. Sedan, med hjälp av speciella algoritmer, konverteras den resulterande bilden till en unik "mall" - en karta över fingeravtrycksmikroprickar, som bestäms av brytningar och skärningspunkten mellan linjer i den. Denna mall (och inte själva fingeravtrycket) krypteras och skrivs till databasen för verifiering av nätverksanvändare. En enda mall lagrar från flera tiotals till hundratals mikroprickor. Samtidigt kan användarna inte oroa sig för deras okränkbarhet i deras privata liv, eftersom fingeravtrycket i sig inte är sparat och inte kan återskapas av mikroprickor.

Fördelen med ultraljudsskanning är förmågan att bestämma de önskade egenskaperna på smutsiga fingrar och till och med genom tunna gummihandskar. Det är värt att notera att moderna igenkänningssystem inte kan luras ens av ny hackade fingrar (en mikrochip mäter hudens fysiska parametrar). Utvecklingen av sådana system involverade i mer än 50 olika tillverkare.

Att använda ett fingeravtryck för att identifiera en individ är det mest praktiska av alla biometriska metoder. Sannolikheten för fel i användaridentifiering är mycket mindre i jämförelse med andra biometriska metoder. Kvaliteten på fingeravtryckigenkänning och möjligheten att dess korrekta bearbetning med algoritmen beror starkt på tillståndet för fingerytan och dess position relativt skanningselementet. Olika system har olika krav för dessa två parametrar. Vilken typ av krav beror särskilt på den använda algoritmen. Exempelvis ger igenkänning genom karakteristiska punkter en stark ljudnivå när fingerns yta är dålig. Erkännande över hela ytan saknar denna nackdel, men det kräver mycket exakt placering av fingret på skanningselementet. Fin(skanner, fig. 2) kräver inte mycket utrymme och kan monteras i en pekdon (mus) eller tangentbord.

Ansiktsgeometri

Identifiering av en person med ansikte i det vanliga livet är utan tvekan det vanligaste sättet att erkänna. När det gäller dess tekniska implementering är det en mer komplex (från en matematisk synvinkel) uppgift än fingeravtryckigenkänning, och dessutom kräver dyrare utrustning (du behöver en digital video eller kamera och ett videokort). Denna metod har ett betydande plus: det kräver mycket lite minne för att lagra data om ett prov av identifieringsmallen. Och allt eftersom, som det visade sig, kan ett mänskligt ansikte "demonteras" till ett relativt litet antal områden som är oförändrade i alla människor. För att exempelvis beräkna en unik mall som motsvarar en specifik person krävs endast 12 till 40 karakteristiska sektioner.

Vanligtvis är kameran installerad på ett avstånd av flera tiotals centimeter från objektet. Efter att ha tagit emot bilden analyserar systemet olika parametrar i ansiktet (till exempel avståndet mellan ögonen och näsan). De flesta algoritmer gör det möjligt att kompensera för närvaron av glasögon, hatt och skägg i den studerande. En infraröd skanning av ansiktet används vanligtvis för detta ändamål. Det skulle vara naivt att anta att sådana system ger ett mycket exakt resultat. Trots detta används de i ett antal länder ganska framgångsrikt för att verifiera kassörer och användare av insättningsskåp.

Handgeometri

Tillsammans med system för utvärdering av ansiktsgeometri finns det utrustning för att känna igen konturerna av handflatorna. I detta fall uppskattas mer än 90 olika egenskaper, inklusive själva handflatan (tre dimensioner), fingrarnas längd och bredd, fogens form etc. För närvarande används användaridentifiering med handgeometri i lagstiftande organ, internationella flygplatser, sjukhus, invandringstjänster etc. Fördelarna med palmgeometriidentifiering kan jämföras med fördelarna med fingeravtrycksidentifiering när det gäller tillförlitlighet, även om palmläsaren tar mer utrymme.

Iris

Ganska tillförlitligt erkännande tillhandahålls av system som analyserar mönstret för iris i det mänskliga ögat. Faktum är att denna egenskap är ganska stabil, inte ändras praktiskt taget under en persons liv och är immun mot förorening och sår. Vi noterar också att iriserna i höger och vänster öga på ritningen är väsentligt olika.

Skillnad brukar mellan aktiva och passiva igenkänningssystem. I system av den första typen måste användaren konfigurera kameran själv och flytta den för mer exakt mål. Passiva system är lättare att använda eftersom kameran i dem automatiskt konfigureras. Den här höga tillförlitligheten för denna utrustning tillåter dess användning även i krigsanläggningar.

Fördelen med irisskannrar är att de inte kräver att användaren fokuserar på målet eftersom fläckmönstret på iris är på ytan av ögat. I själva verket kan videobilden av ögat skannas även på mindre än en meter, vilket gör irisskannrarna lämpliga för uttagsautomater.

näthinnan

Metoden för identifiering av ögats näthinna har fått praktisk tillämpning relativt nyligen - någonstans i mitten av 50-talet av det nu senaste XX-talet. Det bevisades då att även i tvillingar stämmer inte mönstret med blodkärl i näthinnan. För att registrera sig i en speciell enhet räcker det att titta in i kikhålet i kameran i mindre än en minut. Under denna tid lyckas systemet att lysa upp näthinnan och ta emot en reflekterad signal. För att skanna näthinnan används infraröd strålning med låg intensitet, riktad genom eleven till blodkärlen på baksidan av ögat. Flera hundra initiala karakteristiska punkter extraheras från den mottagna signalen, information om vilken medelvärde och lagras i en kodad fil. Nackdelarna med sådana system inkluderar först och främst den psykologiska faktorn: inte varje person vågar titta in i ett okänt mörkt hål där något lyser i ögat. Dessutom är det nödvändigt att övervaka ögans position relativt hålet, eftersom sådana system vanligtvis är känsliga för felaktig orientering av näthinnan. Retinalskannrar används ofta för att organisera åtkomst till topphemliga system, eftersom de garanterar en av de lägsta procentåtkomst som nekas för registrerade användare och ett nästan noll procent fel.

Röst och tal

Många företag släpper programvara som kan identifiera en person med röst. Här utvärderas parametrar som tonhöjd, modulering, intonation etc. Till skillnad från erkännande av utseende kräver denna metod inte dyr utrustning - bara ett ljudkort och en mikrofon.

Röstidentifiering är en bekväm men inte lika pålitlig metod som andra biometriska metoder. Till exempel kan en kall person ha svårt att använda sådana system. Rösten bildas av en kombination av fysiologiska och beteendefaktorer, så det största problemet i samband med detta biometriska tillvägagångssätt är identifikationens noggrannhet. Röstautentisering används för närvarande för att kontrollera åtkomsten till ett medium säkerhetsrum.

namnteckning

Som det visade sig är signaturen samma unika attribut hos en person som hans fysiologiska egenskaper. Dessutom är detta en vanligare identifieringsmetod för någon person, eftersom den, till skillnad från fingeravtryck, inte är kopplad till den kriminella sfären. En av de lovande autentiseringsteknikerna är baserade på det unika med de biometriska egenskaperna hos människans rörelse under skrivandet. Vanligtvis skiljer man två metoder för att bearbeta signaturdata: enkel jämförelse med ett prov och dynamisk verifiering. Den första är mycket opålitlig, eftersom den är baserad på den vanliga jämförelsen av den inmatade signaturen med de grafiska proverna som lagras i databasen. Eftersom signaturen inte alltid kan vara densamma ger denna metod en stor andel fel. Metoden för dynamisk verifiering kräver mycket mer komplexa beräkningar och tillåter realtidsregistrering av signaturprocessparametrarna, såsom handens hastighet i olika områden, tryckkraft och varaktigheten för de olika stegen i signaturen. Detta säkerställer att till och med en erfaren grafolog inte kan förfalska en signatur, eftersom ingen exakt kan kopiera beteendet hos handen till handtägarens hand.

Användaren simulerar sin vanliga signatur genom att använda en vanlig digitaliserare och penna, och systemet läser rörelseparametrarna och jämför dem med de som tidigare har skrivits in i databasen. Om signaturbilden överensstämmer med standarden, fäster systemet information till dokumentet som ska undertecknas, inklusive användarens namn, hans e-postadress, position, aktuell tid och datum, signaturparametrar som innehåller flera dussin egenskaper för rörelsedynamiken (riktning, hastighet, acceleration) och andra. Dessa data är krypterade, sedan beräknas en kontrollsumma för den, och sedan krypteras allt detta igen och bildar den så kallade biometriska etiketten. För att konfigurera systemet utför en nyregistrerad användare fem till tio gånger proceduren för att signera ett dokument, vilket gör att man kan få medelvärdesindikatorer och ett konfidensintervall. För första gången användes denna teknologi av PenOp.

Signaturidentifiering kan inte användas överallt - i synnerhet är den här metoden inte lämplig för att begränsa åtkomst till lokaler eller för åtkomst till datornätverk. På vissa områden, till exempel inom banksektorn, såväl som överallt där viktiga dokument bearbetas, kan verifiering av signaturen emellertid vara det mest effektiva, och viktigast av allt, ett enkelt och påtagligt sätt. Hittills har det finansiella samfundet varit långsamt att acceptera automatiska metoder för att identifiera underskrifter för kreditkort och verifiera applikationer, eftersom underskrifter fortfarande är för enkla att förfalska. Detta förhindrar införande av signaturidentifiering i högteknologiska säkerhetssystem.

utsikter

Jag vill notera att det mest effektiva skyddet tillhandahålls av system där biometriska system kombineras med annan autentiseringshårdvara, till exempel smartkort. Genom att kombinera olika metoder för biometrisk verifiering och hårdvara kan du få ett mycket tillförlitligt säkerhetssystem (vilket indirekt bekräftas av det stora intresse som de ledande tillverkarna visar på dessa tekniker).

Observera att smartkort utgör ett av de största och snabbast växande segmenten av marknaden för elektroniska produkter för användare. Enligt prognoserna från Dataquest (http://www.dataquest.com) kommer försäljningen av smartkort till nästa år att överstiga en halv miljard dollar. Användning av smarta kort kräver närvaro av en speciell läsare (terminal) ansluten till en dator på varje arbetsplats, vilket eliminerar behovet av användares engagemang i processen för interaktion mellan kortet och autentiseringsservern. Själva smartkortet ger två autentiseringsnivåer. För att systemet ska fungera måste användaren sätta in ett smartkort i läsaren och sedan ange det personliga identitetsnumret korrekt. På den ryska marknaden erbjuds exempelvis Compaq (http://www.compaq.ru) och Fujitsu-Siemens (http: // www) integrerade lösningar som kombinerar fingeravtrycksidentifiering och användning av smartkort (fig. 3). fujitsu-siemens.ru).

|

Fig. 3. Kombinerat system med skanner och smartkort. |

Förutom stora datorföretag, som Fujitsu-Siemens, Motorola, Sony, Unisys, är utvecklingen av biometriska tekniker för närvarande främst engagerad i små privata företag som har anslutit sig till ett biometriskt konsortium - Biometric Consortium (http://www.biometrics.org). Ett av de mest uppmuntrande bevisen på att biometri äntligen flyter in i mainstream för IT-industrin är skapandet av BioAPI (Biometrics API) applikationsprogrammeringsgränssnitt. Bakom denna utveckling ligger ett konsortium av tillverkare som bildades 1998 av Compaq, IBM, Identicator Technology, Microsoft, Miros och Novell specifikt för att utveckla en standardiserad specifikation som stöder befintlig biometrisk teknik som kan implementeras i operativsystem och applikationsprogramvara. BioAPI-konsortiet omfattar idag 78 stora offentliga och privata företag.

Nu kan företagskunder använda biometriska produkter inom ramen för standard dator- och nätverksteknologi, och därmed undvika betydande material- och tidskostnader för integration av alla systemkomponenter. Standard API: er ger tillgång till ett brett utbud av biometriska enheter och mjukvaruprodukter, samt tillåter gemensam användning av produkter från flera leverantörer.

I år har den amerikanska regeringen redan meddelat införandet av en öppen standard BioAPI i myndigheter. Innovationer kommer främst att påverka det amerikanska försvarsdepartementet, där för flera miljoner militära och civila anställda är det planerat att införa nya smartkort som lagrar fingeravtryck och en provsignatur från ägaren.

Enligt vissa analytiker utvecklas biometriska teknologier ganska långsamt hittills, men tiden är nära när inte bara stationära och bärbara datorer utan även mobiltelefoner kommer att vara tänkbara utan sådana medel för verifiering. Stora förväntningar är förknippade med stöd av lovande biometriska teknologier från operativsystemet Microsoft Windows.

Biometrisk identifiering är presentationen av användaren av sin unika biometriska parameter och processen för att jämföra den med hela databasen med tillgänglig data. För att extrahera denna typ av personuppgifter används.

Biometriska åtkomstkontrollsystem är praktiska för användare genom att lagringsmediet alltid finns med dem, inte kan gå förlorat eller stulna. anses vara mer pålitlig, eftersom kan inte överföras till tredje part, kopieras.

Biometriska identifieringstekniker

Metoder för biometrisk identifiering:

1. Statisk, baserad på fysiologiska egenskaper hos en person som är närvarande med honom under hela sitt liv:

- identifiering;

- identifiering;

- identifiering;

- Identifiering med handgeometri;

- Identifiering av ansiktstermogram;

- DNA-identifiering.

- identifiering

- identifiering

Dynamisk grundar sig på beteendeegenskaper hos människor, nämligen undermedvetna rörelser i processen att upprepa alla vanliga handlingar: handskrift, röst, gång.

- identifiering;

- Handskriven identifikation;

- Identifiering av tangentbord

- och andra.

En av de prioriterade typerna för beteendebiometri är typen av att skriva på tangentbordet. När du bestämmer det är utskriftshastigheten, trycket på tangenterna, varaktigheten för att trycka på knappen, tidsintervallen mellan pressarna fast.

En separat biometrisk faktor kan vara det sätt på vilket musen används. Dessutom täcker beteendemässig biometri ett stort antal faktorer som inte är relaterade till en datapassage, särskilt hur en person klättrar upp för trappor.

Det finns också kombinerade identifieringssystem som använder flera biometriska egenskaper som kan uppfylla de strängaste kraven för tillträdeskontrollsystemens tillförlitlighet och säkerhet.

Kriterier för biometrisk identifiering

För att bestämma effektiviteten hos åtkomstkontrollsystem baserade på biometrisk identifiering används följande indikatorer:

- - falsk passkoefficient;

- FMR - sannolikheten för att systemet felaktigt jämför inmatningsprovet med en olämplig mall i databasen;

- - falsk avvisningsgrad;

- FNMR - sannolikheten för att systemet kommer att göra ett misstag när man bestämmer matchningar mellan ingångsprovet och motsvarande mall från databasen;

- ROC-diagram - visualisering av en kompromiss mellan egenskaperna hos FAR och FRR;

- Registreringsavvisningsförhållande (FTE eller FER) - koefficienten för misslyckade försök att skapa en mall från inmatningsdata (med låg kvalitet på den senare);

- Error Retention Rate (FTC) - sannolikheten för att det automatiserade systemet inte kan bestämma biometriska inmatningsdata när de presenteras korrekt;

- Mallkapacitet - det maximala antalet datauppsättningar som kan lagras i systemet.

I Ryssland regleras användningen av biometriska uppgifter av artikel 11 i den federala lagen "om personuppgifter" av den 27 juli 2006.

Jämförande analys av de viktigaste metoderna för biometrisk identifiering

Jämförelse av biometriska autentiseringsmetoder med matematisk statistik (FAR och FRR)

De viktigaste för att utvärdera ett biometriskt system är två parametrar:

FAR (False Acceptance Rate)- falsk passkoefficient, dvs. procentandelen situationer då systemet tillåter åtkomst till en användare som inte är registrerad i systemet.

FRR (False Rejection Rate) - falsk avvisningsfrekvens, dvs förnekande av åtkomst till den verkliga användaren av systemet.

Båda egenskaperna erhålls genom beräkning baserat på metoderna för matematisk statistik. Ju lägre dessa indikatorer, desto mer exakt är igenkänningen av objektet.

För de mest populära metoderna för biometrisk identifiering idag är medelvärdena för FAR och FRR följande:

Men för att bygga ett effektivt åtkomstkontrollsystem är FAR och FRR inte tillräckligt utmärkta. Till exempel är det svårt att föreställa sig ACS baserat på DNA-analys, även om dessa koefficienter med denna autentiseringsmetod tenderar att bli noll. Men identifieringstiden växer, påverkan av den mänskliga faktorn ökar, kostnaden för systemet ökar orimligt.

För en kvalitativ analys av det biometriska åtkomstkontrollsystemet är det således nödvändigt att använda andra data, som ibland bara kan erhållas experimentellt.

Först och främst bör sådana uppgifter inkludera möjligheten att förfalska biometriska data för identifiering i systemet och sätt att öka säkerhetsnivån.

För det andra stabiliteten hos biometriska faktorer: deras immutabilitet över tid och oberoende av miljöförhållanden.

Som en logisk konsekvens, autentiseringshastigheten, möjligheten att snabbt kontakta biometriska data för identifiering.

Och naturligtvis kostnaden för att implementera ett biometriskt åtkomstkontrollsystem baserat på den verifieringsmetod som beaktas och tillgången på komponenter.

Jämförelse av biometriska metoder för resistens mot förfalskning av data

Biometrisk datasvindel i alla fall är detta en ganska komplicerad process som ofta kräver specialutbildning och teknisk support. Men om du kan falska ett fingeravtryck hemma, är den framgångsrika förfalskningen av iris ännu inte känd. Och för biometriska autentiseringssystem på näthinnan är det helt enkelt omöjligt att skapa falska.

Jämförelse av biometriska metoder för stark autentisering möjlig

Förbättra säkerheten för det biometriska systemet Åtkomstkontroll uppnås som regel genom mjukvaru- och hårdvarumetoder. Till exempel tekniken för ”levande finger” för fingeravtryck, analys av ofrivillig skakning - för ögonen. För att öka säkerhetsnivån kan den biometriska metoden vara en av komponenterna i ett multifaktor-autentiseringssystem.

Införandet av ytterligare säkerhetsverktyg i hårdvaru- och programvarukomplexet ökar vanligtvis ganska betydligt dess kostnader. För vissa metoder är emellertid stark autentisering baserad på standardkomponenter möjlig: användning av flera mallar för att identifiera användaren (till exempel fingeravtryck).

Jämförelse av autentiseringsmetoder med biometriska egenskaper

De ständiga biometriska egenskaperna över tid Konceptet är också villkorat: alla biometriska parametrar kan ändras på grund av en medicinsk operation eller en skada. Men om det vanliga hushållsskäret, som kan göra det svårt att verifiera användaren med ett fingeravtryck, är en vanlig situation, är en operation som ändrar mönstret för iris en sällsynthet.

Jämförelse av känslighet för externa faktorer

Påverkan av miljöparametrar på prestanda för åtkomstkontrollsystemberor på algoritmerna och arbetsteknologierna som implementeras av utrustningstillverkaren och kan variera avsevärt även inom ramen för en biometrisk metod. Ett slående exempel på sådana skillnader kan fungera som fingeravtrycksläsare, som i allmänhet är ganska känsliga för yttre faktorer.

Om vi \u200b\u200bjämför de andra metoderna för biometrisk identifiering, är den mest känsliga 2D-ansiktsigenkänningen: här kan närvaron av glasögon, en hatt, en ny frisyr eller ett bevuxet skägg bli kritiskt.

System som använder retina-autentiseringsmetod kräver en ganska styv position för ögat i förhållande till skannern, immobilitet hos användaren och fokusering av själva ögat.

Användaridentifieringsmetoder enligt venmönster och iris är relativt stabila i drift om du inte försöker använda dem under extrema arbetsförhållanden (till exempel kontaktlös autentisering på stort avstånd under "svamp" regn).

Tredimensionell identifiering av ansiktet är minst känslig för påverkan från yttre faktorer. Den enda parameter som kan påverka driften av en sådan ACS är överdriven belysning.

Jämförelse av autentiseringshastighet

Autentiseringshastighet beror på tidpunkten för datafångst, storleken på mallen och mängden resurser som tilldelats för dess behandling och de viktigaste programvarealgoritmerna som används för att implementera en viss biometrisk metod.

Kontaktlös autentiseringsjämförelse

Kontaktlös autentisering ger många fördelar med att använda biometriska metoder i fysiska säkerhetssystem vid anläggningar med höga sanitära och hygieniska krav (medicin, livsmedelsindustri, forskningsinstitut och laboratorier). Dessutom påskyndar förmågan att identifiera ett fjärrobjekt verifieringsproceduren, vilket är viktigt för stora åtkomstkontrollsystem med hög flödeshastighet. Dessutom kan kontaktlös identifiering användas av brottsbekämpande myndigheter för officiella ändamål. Det är därför, men har ännu inte uppnått hållbara resultat. Särskilt effektiva metoder som fångar de biometriska egenskaperna hos föremålet på stort avstånd och under rörelse. Med spridningen av videoövervakning blir implementeringen av en sådan princip för operationen allt enklare.

Jämförelse av biometriska metoder för användarens psykologiska komfort

Användarnas psykologiska komfort- Även en ganska relevant indikator när du väljer ett säkerhetssystem. Om det handlar om tvådimensionellt ansiktsigenkänning eller iris - det händer obemärkt, är skanning av näthinnan en ganska obehaglig process. Och identifiering av fingeravtryck, även om det inte ger obehag, kan orsaka negativa föreningar med kriminaltekniker.

Jämförelse av kostnaderna för implementering av biometriska metoder i åtkomstkontrollsystem

Kostnaderna för åtkomstkontroll och redovisningssystem Beroende på vilka metoder som används är biometrisk identifiering extremt annorlunda. Skillnaden kan emellertid vara påtaglig inom samma metod, beroende på syftet med systemet (funktionalitet), produktionsteknologier, sätt att öka skyddet mot obehörig åtkomst etc.

Jämförelse av tillgängligheten av biometriska identifieringsmetoder i Ryssland

Identifiering as a Service (Identification-as-a-service)

Identifiering som en tjänst på den biometriska teknologimarknaden är ett ganska nytt koncept, men lovar många uppenbara fördelar: användarvänlighet, tidsbesparing, säkerhet, bekvämlighet, mångsidighet och skalbarhet - som andra system baserade på molnlagring och databehandling.

Först och främst, Identification-as-a-service är av intresse för stora projekt med ett brett spektrum av säkerhetsuppgifter, särskilt för statliga och lokala brottsbekämpande organ, vilket möjliggör skapandet av innovativa automatiserade biometriska identifieringssystem som ger identifiering av misstänkta i realtid och brottslingar.

Molnidentifiering som framtidens teknologi

Utvecklingen av biometrisk identifiering är parallell med utvecklingen av molntjänster. Moderna tekniska lösningar syftar till att integrera olika segment i integrerade lösningar som tillgodoser alla kundens behov, och dessutom inte bara för att säkerställa fysisk säkerhet. Så kombinationen av molntjänster och biometri som en del av en ACS är ett steg som fullt ut möter tidens anda och ser framöver.

Vad är utsikterna för att kombinera biometriska tekniker med molntjänster?

Redaktörerna riktade denna fråga till den största ryska systemintegratören, företaget Technoserv:

"Till att börja med är de intelligenta integrerade säkerhetssystemen som vi demonstrerar i själva verket ett av molnens alternativ. Och alternativet från filmen: en person gick en gång förbi kameran och han var redan in i systemet ... Det kommer att vara. Med tiden, med en ökning datorkraft, men kommer att bli.

För en identifiering i strömmen, med garanterad kvalitet, behöver du minst åtta datorkärnor: detta är för att digitalisera bilden och snabbt jämföra den med databasen. Idag är det tekniskt möjligt, men omöjligt kommersiellt - en så hög kostnad är helt enkelt inte jämställd. Men med en kapacitetsökning kommer vi dock att dra slutsatsen att de fortfarande kommer att skapa en enhetlig bioidentifieringsbas, "- svarar Alexander Abramov, chef för avdelningen för multimedia- och situationcentra för företaget Technoserv.

Identifiering som en Morpho Cloud Service

Antagandet av Cloud Services som en bekväm och säker lösning, säger den första implementeringen av ett automatiserat biometriskt identifikationssystem för myndighetens brottsbekämpning i ett kommersiellt moln som slutade i september 2016 med mål: MorphoTrak, ett dotterbolag till Safran Identity & Security, och Albuquerque Police Department framgångsrikt distribuerade MorphoBIS i Cloud MorphoCloud. Poliser har redan noterat en betydande ökning av bearbetningshastigheten, liksom möjligheten att erkänna utskrifter av mycket sämre kvalitet.

Tjänsten utvecklad av MorphoTrak) är baserad på Microsoft Azure Government och inkluderar flera biometriska identifieringsmekanismer: fingeravtrycksbiometri, ansiktsbiometri och iris. Dessutom är det möjligt att känna igen tatueringar, röst, tjänster (VSaaS).

Systemets cybersäkerhet garanteras delvis genom värd för Criminal Justice Information Services (CJIS) på regeringens straffrättsliga server, dels genom den kombinerade säkerhetsupplevelsen av Morpho och Microsoft.

"Vi designade vår lösning för att hjälpa brottsbekämpning att spara tid och öka effektiviteten. Säkerhet är naturligtvis ett viktigt element. Vi ville att molnlösningen skulle uppfylla CJIS-regeringens stränga säkerhetspolicy och fann Microsoft den perfekta partner för stram kriminell kontroll och nationella säkerhetsuppgifter inom datacenters geografiskt distribuerade miljö. " säger Frank Barrett, chef för Cloud Services på MorphoTrak, LLC.

Som ett resultat är Morpho Cloud ett enastående exempel. outsourcad identitetshantering, som kan säkerställa effektiviteten och kostnadseffektiviteten hos förbättringar i säkerhetssystemen för brottsbekämpning. Identifiering som en tjänst ger fördelar som inte är tillgängliga för de flesta institutioner. Till exempel är geodistribuerad katastrofåterhämtning generellt inte genomförbar med avseende på de höga kostnaderna för projektet, och ökad säkerhet på detta sätt är bara möjlig på grund av omfattningen av Microsoft Azure och Morpho Cloud.

Biometrisk autentisering på mobila enheter

Fingeravtrycksautentisering på mobil

Forskning av Biometrics Research Group, Inc. ägnas åt analys och prognos för utvecklingen av den biometriska autentiseringsmarknaden för mobila enheter. Studien sponsras av ledande tillverkare av biometrismarknaden. Cognitec, VoicePIN och tillämpad erkännande.

Mobilmarknad för biometri i antal

Enligt studien beräknas volymen för det mobila biometriska segmentet till 9 miljarder dollar år 2018 och 45 miljarder dollar 2020 runt om i världen. Dessutom kommer användningen av biometriska egenskaper för autentisering att användas inte bara för att låsa upp mobila enheter, utan också för att organisera multifaktor-autentisering och omedelbar bekräftelse av elektroniska betalningar.

Utvecklingen av det mobila marknadssegmentet biometri är förknippat med aktiv användning av smartphones med förinstallerade sensorer. Det noteras att i slutet av 2015 kommer minst 650 miljoner människor att använda mobila enheter med biometri. Antalet mobila användare med biometriska sensorer beräknas växa med 20,1% per år och 2020 kommer att vara minst 2 miljarder människor.

Material i specialprojektet "Keyless"

Det nyckellösa specialprojektet är en ackumulator av information om åtkomstkontrollsystem, konvergent åtkomst och personalisering av kort

Abstract.

Artikeln innehåller de grundläggande biometriska parametrarna. Identifieringsmetoder som används allmänt i Ryssland beaktas. Biometrisk identifiering kan lösa problemet med att kombinera alla befintliga användarlösenord till ett och tillämpa det överallt. Processen för att extrahera fingeravtrycksegenskaper börjar med en bedömning av bildkvalitet: orienteringen av spåren beräknas, vilket i varje pixel återspeglar spårets riktning. Ansiktsigenkänning är den mest acceptabla biometriska identifieringsmetoden i samhället. Identifiering av personen med iris består av att få en bild på vilken iris är lokaliserad och dess kod sammanställs. Som de två huvudsakliga egenskaperna hos vilket biometriskt system som helst kan fel av den första och andra typen användas. Identifiering baserad på irismönstret är en av de mest pålitliga biometriska metoderna. Metoden utan kontakt för att erhålla data indikerar användarvänlighet och möjlig implementering inom olika fält.

nyckelord: biometriska parametrar, personlig identifiering, fingeravtryck, ansiktsigenkänning, iris, biometrisk identifiering, algoritm, databaser, biometriska metoder, lösenord

10.7256/2306-4196.2013.2.8300

Datum för remiss till redaktören:

24-05-2013

Granskningsdatum:

25-05-2013

Publiceringsdatum:

1-4-2013

Abstract.

Artikeln visar de viktigaste biometriska parametrarna. Författaren granskar metoder för identifiering som används allmänt i Ryssland. Biometrisk identifiering hjälper till att lösa problemet med att förena alla befintliga användarlösenord till ett och tillämpa det över hela linjen. Processen för att extrahera fingeravtrycksfunktioner börjar med en bedömning av bildkvaliteten är beräknade orienteringsspår som varje pixel representerar spårets riktning. Ansiktsavkänning är den mest acceptabla metoden för biometrisk identifiering i samhället. Identifiering av iris består av bildförvärv med lokalisering av en iris och sedan bildar en iriskod. Som de två huvudsakliga egenskaperna hos vilket biometriskt system som helst är det möjligt att använda fel I och Type II. Identifiering baserad på ögons irismönster är en av de mest pålitliga biometriska metoderna. Kontaktlös metod för att erhålla data i detta fall antyder enkel användning av denna metod inom olika områden.

nyckelord:

Biometrisk identifiering, iris, ansiktsigenkänning, fingeravtryck, personlig identifiering, biometri, algoritm, databas, biometriska metoder, lösenord

introduktion

Människor i det moderna samhället behöver alltmer personlig säkerhet och säkerheten i sina handlingar. För var och en av oss blir tillförlitlig behörighet ett nödvändigt attribut i vardagen: den utbredda användningen av bankkort, e-posttjänster, olika transaktioner och användningen av tjänster - allt detta kräver identifiering av personen. Redan idag tvingas vi skriva in dussintals lösenord, ha ett symbol eller annan identifierande markör med oss. I en sådan situation uppstår frågan kraftigt: "Är det möjligt att minska alla befintliga lösenord till ett och tillämpa det överallt utan rädsla för stöld eller ersättning?"

Biometriska parametrar

Biometrisk identifiering kan lösa detta problem. Erkännande av en person med biometriska data är en automatiserad identifieringsmetod baserad på fysiologiska (de är fysiska egenskaper och mäts vid vissa tidpunkter) och beteende (representerar en sekvens av handlingar och inträffar under en tidsperiod) egenskaper. Tabell 1 visar de viktigaste.

Tabell 1

Biometriska parametrar

|

Ofta tillämpas |

Sällan använt |

||

|

fysiologisk |

beteende |

fysiologisk |

beteende |

|

1. Fingeravtryck |

1. Signatur |

1. näthinnan |

1. Nyckel handskrift |

|

2. Gång |

|||

|

3. Iris |

3. Formen på öronen |

||

|

4. Handgeometri |

|||

|

5. Reflektion från huden |

|||

|

6. Termogram |

|||

Låt oss bo på tre vanliga i Ryssland.

fingeravtryck

Fingeravtryck (Fig. 1 a) är små spår på den inre ytan av en persons handflata och fot. Den kriminaltekniska undersökningen bygger på antagandet att det inte finns två identiska fingeravtryck som tillhör olika människor.

För att jämföra fingeravtryck använder experter många detaljer om papillärmönster som har följande egenskaper: spårets ände, spridning av spåret, ett oberoende spår, en sjö, en gren, ett kors och andra. Automatiska jämförelsemetoder fungerar på liknande sätt. Processen för att extrahera fingeravtrycksegenskaper börjar med en bedömning av bildkvalitet: orienteringen av spåren beräknas, vilket i varje pixel återspeglar spårets riktning. Sedan finns det en segmentering av spår och lokalisering av delar med efterföljande igenkänning.

Ansiktsgeometri

Uppgiftet med ansiktsigenkänning har gått hand i hand med en person sedan urminnes tider. Ett pass utrustat med ett fotografi har blivit det allestädes närvarande och huvuddokumentet som bevisar en persons identitet. Detta är den mest acceptabla biometriska identifieringsmetoden i samhället. Det enkla att spela in denna biometriska funktion gjorde det möjligt att sammanställa stora databaser: fotografier i brottsbekämpande myndigheter, videokameror, sociala nätverk och så vidare.

Källan till bilden kan vara: digitalisering av dokument; övervakningskameror; tredimensionella bilder; infraröda bilder.

Ansiktet är lokaliserat på den resulterande bilden (Fig. 1 b), sedan används en av två metoder: ansiktsens utseende och ansiktsgeometri. Föredraget är en metod baserad på analysen av ansiktsgeometri, vars erkännandeshistoria har en trettioårig historia.

Iris

Iris är den färgade delen av ögat mellan sclera och pupillen. Det är, liksom fingeravtryck, ett fenotypiskt drag hos en person och utvecklas under de första månaderna av graviditeten.

Idén att identifiera en person i ögat iris föreslogs av ögonläkare redan 1936. Senare återspeglades idén i vissa filmer. Till exempel bildades en James Bond-film, Never Say Never, 1984. Det var först 1994 som den första automatiserade irisigenkänningsalgoritmen dök upp, utvecklad av matematikern John Daugman. Algoritmen har patenterats och ligger fortfarande till grund för irisigenkänningssystem.

En enhet för att fånga en bild av ögat, som kommer att vara användarvänlig och osynlig, är ett av problemen. Samtidigt borde den läsa irismönstret oavsett belysningsförhållanden. Det finns flera tillvägagångssätt. Den första är baserad på sökandet efter ansikte och ögon, sedan får den andra kameran med förstoringslinsen en högkvalitativ bild av iris. Den andra kräver att det mänskliga ögat är i ett visst observationsområde på en kamera.

På den erhållna bilden lokaliseras iris och dess kod sammanställs (fig 1 c). Daugman använde ett tvådimensionellt Gabor-filter. Dessutom skapas en mask där bilden är bullrig (ögonfransar och ögonlocksbeläggningar), som ligger ovanpå iris källkod. För identifiering beräknas Hamming-avståndet (bitskillnaden mellan två irismönster), vilket kommer att vara det minsta för identiska iris.

|

|

|

|

Figur 1. Exempel på biometriska parametrar |

||

Statistiska egenskaper

Som de två huvudsakliga egenskaperna hos vilket biometriskt system som helst kan fel av den första och andra typen användas. Inom området biometri är de mest väl etablerade begreppen FAR (False Acceptance Rate) och FRR (False Rejection Rate). FAR kännetecknar sannolikheten för ett falskt sammanfall av de två biometriska egenskaperna. FRR - sannolikheten för att nekas tillgång till en behörig person.

Tabell 2 visar genomsnittet för olika biometriska system

Tabell 2

Egenskaper hos biometriska system

Det bör noteras att dessa indikatorer varierar beroende på de biometriska databaser som används och algoritmerna som används, men deras kvalitativa förhållande förblir ungefär densamma. Genom att analysera dessa data kan vi dra slutsatsen att identifiering baserad på irismönstret är en av de mest pålitliga biometriska metoderna. Ett kontaktlöst sätt att skaffa data indikerar användarvänlighet och möjlig implementering inom olika områden.

Modern vetenskap står inte stilla. Mer och mer ofta krävs högkvalitativt skydd för enheter så att någon som av misstag tar besittning av dem inte kan dra full nytta av informationen. Dessutom metoder för att skydda information från att användas inte bara i vardagen.

Förutom att ange lösenord i digital form används också mer individualiserade biometriska säkerhetssystem.

Vad är det här?

Tidigare användes ett sådant system endast i begränsade fall för att skydda de viktigaste strategiska föremålen.

Sedan, efter 11 september 2011, kom de till slutsatsen att sådan och tillgång kan tillämpas inte bara i dessa områden utan också på andra områden.

Således har mänskliga identifieringstekniker blivit oumbärliga i ett antal metoder för att bekämpa bedrägeri och terrorism, såväl som inom sådana områden som:

Biometriska åtkomstsystem till kommunikationsteknik, nätverk och datorbaser;

databaser;

Åtkomstkontroll till informationslager etc.

Varje person har en uppsättning egenskaper som inte förändras över tid, eller de som kan modifieras, men samtidigt tillhör bara en specifik person. I detta avseende kan följande parametrar för biometriska system som används i dessa tekniker skiljas:

Statiska - fingeravtryck, fotografera auriklarna, skanna näthinnan och andra.

I framtiden kommer biometriska tekniker att ersätta konventionella metoder för att autentisera en person med ett pass, eftersom inbäddade chips, kort och liknande innovationer inom vetenskaplig teknik kommer att introduceras inte bara i detta dokument, utan också i andra.

En liten försämring om metoder för personlighetsigenkänning:

- identifiering - en till många; provet jämförs med alla tillgängliga för vissa parametrar.

- autentisering - en till en; provet jämförs med tidigare erhållet material. I detta fall kan personen vara känd, de erhållna personens data jämförs med provet från parametern för denna person i databasen;

Hur biometriska säkerhetssystem fungerar

För att skapa en bas för en specifik person är det nödvändigt att betrakta hans biologiska enskilda parametrar som en speciell enhet.

Systemet kommer ihåg de resulterande biometriska egenskaperna för provet (inspelningsprocessen). I detta fall kan det vara nödvändigt att göra flera prover för att upprätta ett mer exakt kontrollvärde för parametern. Information som mottas av systemet konverteras till matematisk kod.

Förutom att skapa ett prov kan systemet begära att ytterligare åtgärder vidtas för att kombinera en personlig identifierare (PIN eller smartkort) och ett biometriskt prov. Vidare, när man söker efter överensstämmelse, jämför systemet erhållna data, jämför den matematiska koden med de redan inspelade. Om de matchar betyder det att autentiseringen var framgångsrik.

Möjliga fel

Systemet kan generera fel, till skillnad från lösenord eller elektroniska nycklar. I detta fall skiljer sig följande typer av utfärdande av felaktig information:

Typ 1-fel: falsk åtkomsthastighet (FAR) - en person kan misstas för en annan;

Typ 2-fel: falsk åtkomstnöjningsförhållande (FRR) - en person känner inte igen systemet.

För att exempelvis utesluta fel på denna nivå är skärningspunkten mellan FAR- och FRR-indikatorerna nödvändig. Detta är emellertid omöjligt, eftersom det för detta skulle vara nödvändigt att utföra identifiering av en person med DNA.

fingeravtryck

För närvarande den mest kända metoden för biometri. Efter att ha fått ett pass genomgår moderna Rysslands medborgare ett fingeravtryck för att skriva in dem på ett personligt kort.

Denna metod är baserad på fingrarnas unika och har använts under ganska lång tid, med början med kriminaltekniker (fingeravtryck). Genom att skanna fingrar översätter systemet provet till en typ av kod, som sedan jämförs med den befintliga identifieraren.

Som regel använder iett individuellt arrangemang av vissa punkter som innehåller fingeravtryck - grenar, slutet på en mönsterrad osv. Tiden det tar att översätta en bild till kod och producera ett resultat är vanligtvis cirka 1 sekund.

Utrustning, inklusive programvara för den, tillverkas för närvarande i ett komplex och är relativt billigt.

Fel vid skanning av en hand (eller båda händerna) uppstår ganska ofta om:

Ovanlig fukt eller torra fingrar närvarande.

Händerna behandlas med kemiska element som försvårar identifiering.

Det finns mikrokrackor eller repor.

Det finns ett stort och kontinuerligt informationsflöde. Till exempel är detta möjligt på ett företag där åtkomst till arbetsplatsen utförs med ett fingeravtryck. Eftersom flödet av människor är betydande kan systemet misslyckas.

De mest kända företagen som bedriver fingeravtrycksigenkänningssystem: Bayometric Inc., SecuGen. I Ryssland arbetar de med detta: Sonda, BioLink, SmartLock, etc.

Iris i ögat

Mantelmönstret bildas vid 36 veckors fosterutveckling, upprättas av två månader och förändras inte under hela livet. Biometriska identifieringssystem för iris är inte bara de mest exakta bland andra i denna serie, utan också ett av de dyraste.

Fördelen med metoden är att skanning, det vill säga att ta en bild, kan ske både på ett avstånd av 10 cm och på 10 meters avstånd.

Vid fixering av bilden överförs data om platsen för vissa punkter på iris i ögat till en dator, som sedan ger information om möjligheten till inträde. Bearbetningshastigheten för information om människans iris är cirka 500 ms.

För närvarande upptar detta igenkänningssystem på den biometriska marknaden högst 9% av det totala antalet sådana identifieringsmetoder. Samtidigt är fingeravtrycksteknologins marknadsandel mer än 50%.

Skannrar som låter dig fånga och behandla iris i ögat har en ganska komplicerad design och mjukvara, och därför har sådana enheter ett högt pris. Dessutom var Iridian ursprungligen en monopolist i produktionen av system för mänskligt erkännande. Sedan började andra stora företag komma in på marknaden, som redan var engagerade i produktion av komponenter till olika enheter.

Således finns det för närvarande i Ryssland följande företag som bildar system för mänskligt erkännande av ögat iris: AOptix, SRI International. Dessa företag tillhandahåller emellertid inte indikatorer för antalet fel av första och andra slaget, därför är det inte ett faktum att systemet inte är skyddat från förfalskningar.

Ansiktsgeometri

Det finns biometriska säkerhetssystem associerade med ansiktsigenkänning i 2D- och 3D-lägen. I allmänhet tros det att ansiktsdragen hos varje person är unika och inte förändras under hela livet. Sådana egenskaper som avståndet mellan vissa punkter, form etc. förblir oförändrade.

2D-läget är ett statiskt sätt att identifiera. När du fixar bilden är det nödvändigt att personen inte rör sig. Bakgrunden, förekomsten av en mustasch, skägg, starkt ljus och andra faktorer som hindrar systemet från att känna igen ett ansikte är också viktiga. Detta innebär att med eventuella felaktigheter kommer resultatet att vara felaktigt.

För närvarande är denna metod inte särskilt populär på grund av dess låga noggrannhet och används endast i multimodal (kors) biometri, som är en kombination av metoder för att känna igen en person av ansikte och röst samtidigt. Biometriska säkerhetssystem kan inkludera andra moduler - för DNA, fingeravtryck och andra. Dessutom kräver inte tvärsnittsmetoden kontakt med en person som behöver identifieras, vilket gör att människor kan identifieras genom foto och röst inspelade på tekniska enheter.

3D-metoden har helt andra ingångsparametrar, så du kan inte jämföra den med 2D-teknik. Vid inspelning av en bild används ett ansikte i dynamik. Systemet fixerar varje bild och skapar en 3D-modell med vilken de erhållna data sedan jämförs.

I det här fallet används ett speciellt rutnät som projiceras på personens ansikte. Biometriska säkerhetssystem, som gör flera bilder per sekund, bearbetar bilden med den programvara som ingår i dem. I det första steget när bilden skapas kastar programvaran olämpliga bilder där ansiktet är dåligt synligt eller sekundära objekt finns.

Sedan bestämmer och ignorerar programmet överskottsartiklar (glasögon, frisyr, etc.). Antropometriska funktioner i ansiktet markeras och minns, vilket genererar en unik kod som spelas in i ett speciellt datalager. Fotograferingstiden är cirka 2 sekunder.

Trots fördelen med 3D-metoden jämfört med 2D-metoden försämrar all betydande störning i ansiktet eller förändringar i ansiktsuttryck den tekniska statistiska tillförlitligheten.

Idag används biometriska ansiktsigenkänningsteknologier tillsammans med de mest kända metoderna som beskrivs ovan och står för cirka 20% av hela biometriska teknikmarknaden.

Företag som bedriver utveckling och implementering av ansiktsidentifieringsteknologi: Geometrix, Inc., Bioscrypt, Cognitec Systems GmbH. I Ryssland arbetar följande företag med denna fråga: Artec Group, Vocord (2D-metod) och andra, mindre tillverkare.

Handflödets vener

För cirka 10-15 år sedan kom en ny biometrisk identifieringsteknologi in - erkännande av handvener. Detta blev möjligt på grund av att hemoglobinet i blodet intensivt absorberar infraröd strålning.

En speciell IR-kamera fotograferar handflatan, vilket resulterar i att ett nätverk av vener visas på bilden. Den här bilden behandlas av programvaran och resultatet visas.

Platsen för venerna på armen är jämförbar med irisfunktionerna - deras linjer och struktur förändras inte med tiden. Tillförlitligheten hos denna metod kan också korreleras med de resultat som erhålls genom identifiering med hjälp av iris.

Det är inte nödvändigt att kontakta läsaren för att fånga bilden, men med den verkliga metoden krävs att vissa villkor uppfylls, under vilka resultatet blir det mest exakta: det är omöjligt att få den om du till exempel fotograferar din hand på gatan. Kameran kan inte tänds under skanning. Slutresultatet kommer att vara felaktigt om det finns åldersrelaterade sjukdomar.

Distributionen av metoden på marknaden är endast cirka 5%, men den visar stort intresse från stora företag som redan har utvecklat biometriska teknologier: TDSi, Veid Pte. Ltd., Hitachi VeinID.

näthinnan

Att skanna mönster av kapillärer på ytan av näthinnan anses vara den mest pålitliga metoden för identifiering. Den kombinerar de bästa egenskaperna hos biometriska tekniker för att känna igen en person med handens iris och vener.

Det enda ögonblicket när metoden kan ge felaktiga resultat är grå starr. I grund och botten har näthinnan en oförändrad struktur under hela livet.

Nackdelen med detta system är att näthinnan skannas när personen inte rör sig. Tekniken, komplex i sin applikation, ger en lång tid för bearbetning av resultaten.

På grund av de höga kostnaderna är det biometriska systemet inte utbrett, men det ger de mest exakta resultaten av alla mänskliga funktioner för skanningsmetoder som erbjuds på marknaden.

händer

Tidigare blir en populär metod för identifiering med handgeometri mindre tillämplig, eftersom den ger de lägsta resultaten jämfört med andra metoder. När fotografierna skannas fastställs deras längd, förhållandet mellan noderna och andra enskilda parametrar.

Öraform

Experter säger att alla befintliga metoder för identifiering inte är lika exakta som att känna igen en person av. Men det finns ett sätt att bestämma en person med DNA, men i det här fallet är det nära kontakt med människor, därför anses det vara oetiskt.

Forskaren Mark Nixon från Storbritannien hävdar att metoder på denna nivå är nästa generations biometriska system, de ger de mest exakta resultaten. Till skillnad från näthinnan, iris eller fingrar, på vilka främmande parametrar som gör identifiering mer troligt att dyka upp, händer detta inte på öronen. Bildat i barndomen växer örat bara, utan att ändra i sina huvudpunkter.

Uppfinnaren kallade metoden för att identifiera en person med organet för att höra "strålningsbildkonvertering". Denna teknik ger möjlighet att fånga bilder av strålar i olika färger, som sedan översätts till matematisk kod.

Men enligt forskaren har hans metod också negativa aspekter. Till exempel kan man få en tydlig bild förhindras av hår som täcker öronen, den felaktigt valda vinkeln och andra felaktigheter.

Öronskanningsteknologi ersätter inte en så välkänd och bekant identifieringsmetod som fingeravtryck, men kan användas tillsammans med den.

Det tros att detta kommer att öka tillförlitligheten för erkännande av människor. Speciellt viktigt är kombinationen av olika metoder (multimodal) för att fånga brottslingar, tror forskaren. Som ett resultat av experiment och forskning hoppas de kunna skapa programvara som kommer att användas i domstolen för att identifiera förövarna från en bild på ett unikt sätt.

Mänsklig röst

Identifiering kan utföras både lokalt och på distans med hjälp av röstigenkänningsteknik.

När man till exempel pratar telefon, jämför systemet denna parameter med de som finns i databasen och hittar liknande prover i procentuella termer. Full tillfällighet innebär att identiteten är etablerad, det vill säga att identifiering med röst har inträffat.

För att få tillgång till något på ett traditionellt sätt är det nödvändigt att svara på vissa frågor som garanterar säkerhet. Det här är en digital kod, mammas flicknamn och andra textlösenord.

Modern forskning på detta område visar att denna information är ganska lätt att få tag på, så identifieringsmetoder som röstbiometri kan användas. Samtidigt är det inte kunskap om koder som är föremål för verifiering, utan en persons personlighet.

För att göra detta måste klienten säga en lösenfras eller börja prata. Systemet känner igen anroparens röst och verifierar att personen tillhör den personen - oavsett om han är den han påstår sig vara.

Biometriska informationsskyddssystem av denna typ kräver inte dyr utrustning, det är deras fördel. För att genomföra en röstsökning behöver systemet inte ha speciell kunskap, eftersom enheten oberoende producerar ett resultat av typen "true - false".

handskrift

Identifiering av en person genom att skriva brev sker i nästan alla livsområden där det är nödvändigt att skriva en signatur. Detta händer till exempel i en bank när en specialist jämför det prov som genererades när man öppnar ett konto med de underskrifter som anbringades vid nästa besök.

Noggrannheten för denna metod är inte hög, eftersom identifiering inte sker med hjälp av en matematisk kod, som i de tidigare, men med en enkel jämförelse. Det finns en hög nivå av subjektiv uppfattning. Dessutom förändras handskrivningen kraftigt med åldern, vilket ofta gör erkännande svårt.

I det här fallet är det bättre att använda automatiska system som låter dig bestämma inte bara synliga matchningar, utan också andra kännetecken för stavningen av ord, som lutning, avstånd mellan punkter och andra karakteristiska funktioner.

Mikhailov Alexey Alekseevich

Avdelningschef, PKU: s forskningscentrum "Skydd" för Rysslands ministerium för inrikesfrågor, oberst Polis,

Koloskov Alexey Anatolyevich

Seniorforskare, PKU: s forskningscenter ”Skydd” av Rysslands ministerium för inrikes frågor, oberstlöjtnant,

Dronov Yuri Ivanovich

Seniorforskare, PKU Research Center “Protection”, Rysslands ministerium för inrikes frågor

POST

För närvarande pågår en snabb utveckling av biometriska kontroll- och åtkomstsystem (nedan kallad biometri) både utomlands och i Ryssland. Användningen av biometri för säkerhetsändamål är verkligen extremt attraktiv. Varje nyckel, surfplatta - TouchMemory, Proxy-kort eller annan materialidentifierare kan stulas, göra en duplikat och därmed få tillgång till skyddsobjektet.

En digital PIN-kod (inmatad av en person som använder tangentbordet) kan fixas med en banal videokamera, och då finns det möjlighet att utpressa en person eller hota fysisk påverkan på honom för att få kodvärdet. Det är sällsynt att en av läsarna, antingen från sin egen erfarenhet eller från sina bekanta, har stött på denna metod för bedrägeri. Det finns till och med en term som anger denna metod för att ta ut ärligt intjänade pengar från medborgarna - skimming (skim för skum).

Det är omöjligt att stjäla eller få en biometrisk identifierare genom utpressning, vilket gör det mycket attraktivt i framtiden för säkerhet och tillgång. Det är riktigt, du kan försöka skapa en imitator av en persons biologiska drag, men här borde det biometriska systemet till fullo manifestera sig och avvisa falska.

Frågan om "kringgå" av biometriska system är ett stort och separat ämne, och inom ramen för denna artikel kommer vi inte att beröra det, och att skapa en imitator av ett mänskligt biologiskt drag är inte en lätt uppgift.

Det är särskilt glädjande att notera den aktiva utvecklingen av detta säkerhetsutrustningsområde i Ryssland. Till exempel har ”det ryska samhället för främjande av utveckling av biometriska teknologier, system och kommunikation” funnits sedan 2002.

Det finns också en teknisk kommitté för standardisering TC 098 "Biometry and Biomonitoring", som fungerar ganska fruktbart (mer än 30 GOST har utfärdats, se: http://www.rusbiometrics.com/), men vi som användare är mest intresserade av GOST R ISO / IEC19795-1-2007 “Automatisk identifiering. Biometrisk identifiering. Prestandatester och testrapporter inom biometri. Del 1. Principer och struktur. "

VILLKOR OCH DEFINITIONER

För att förstå vad de skriver om i normativa dokument är det nödvändigt att definiera i termer och definitioner. Ofta skriver de enligt samma fysiska princip om samma sak, men de kallar det helt annorlunda. Så om de viktigaste parametrarna inom biometri:

VERIFICATION (verification) är en process där ett användarinlämnat prov jämförs med en mall som är registrerad i databasen (GOST R ISO / IEC19795-1-2007). Det är här viktigt att ett prov jämförs med en mall (en-till-en-jämförelse med en biometrisk mall), så alla biometriska system kommer att ha bättre indikatorer för verifiering jämfört med identifiering.

IDENTIFIKATION (identifiering) är den process genom vilken en sökning utförs i registreringsdatabasen och en lista över kandidater som innehåller från noll till en eller flera identifierare tillhandahålls (GOST R ISO / IEC19795-1-2007). Det är här avgörande att ett prov jämförs med många mönster (jämförelse mellan många) och systemfelet ökar många gånger. Identifiering blir den mest kritiska parametern för biometriska system baserat på igenkänningen av karakteristiska egenskaper hos en persons ansikte. För en bil är människors ansikten nästan identiska.

FAR (False Acceptance Rate) - sannolikheten för obehörig tolerans (fel av första slaget), uttryckt i procent av antalet toleranser av systemet för obehöriga personer (vilket betyder verifiering). Probabilistiska parametrar uttrycks antingen i absoluta värden (10-5), för FAR-parametern betyder detta att 1 person av 100 tusen kommer att vara obehörig, denna procentandel blir (0,001%).

VLD - sannolikhet för falsk tolerans (FAR), (GOST R ISO / IEC19795-1-2007).

FRR (False Rejection Rate) - sannolikheten för falskt internering (ett misstag av andra slag), uttryckt som en procentandel av antalet vägran att antas av systemet med behöriga personer (vilket betyder verifiering).

VLND - sannolikhet för falsk underrun (FRR), (GOST R ISO / IEC19795-1-2007).

FMR (False Match Rate) - sannolikheten för ett falskt sammanfall av parametrar. Någonstans har vi redan läst det, se FAR, men i detta fall jämförs ett prov med många mallar lagrade i databasen, dvs. identifiering sker.

VLAN - sannolikheten för falskt sammanfall (FMR), (GOST R ISO / IEC19795-1-2007).

FNMR (False Non-Match Rate) - sannolikheten för falsk överensstämmelse mellan parametrar, i detta fall jämförs ett prov med många mallar lagrade i databasen, d.v.s. identifiering sker.

VLNS - sannolikheten för falsk överensstämmelse (FNMR), (GOST R ISO / IEC19795-1-2007).

Parametrar (som de andra som anges ovan) är sammankopplade (Fig. 1). Ändra tröskeln för FAR och FRR - "känslighet" för det biometriska systemet, vi ändrar dem samtidigt och väljer önskat förhållande. Det är faktiskt möjligt att skapa ett biometriskt system på ett sådant sätt att det är mer troligt att hoppa över registrerade användare, men det kommer också att passera oregistrerade användare med stor sannolikhet. Därför bör dessa parametrar anges samtidigt för det biometriska systemet.

Fig. 1. FAR- och FRR-diagram

Om bara en parameter anges, bör du som användare varnas, eftersom det på detta sätt är mycket enkelt att överskatta parametrarna i jämförelse med en konkurrent. Överdriven, vi kan säga att den lägsta FAR-koefficienten är ett system som inte fungerar, det kommer verkligen inte att tillåta någon obehörig.

En mer eller mindre objektiv parameter för ett biometriskt system är EER-koefficienten.

EER-koefficienten (lika felfrekvens) är den koefficient vid vilken både fel (mottagningsfel och avvisningsfel) är ekvivalenta. Ju lägre EER, desto högre noggrannhet hos det biometriska systemet.

En liknande graf konstrueras för parametrarna för FMR och FNMR (fig. 2). Observera att denna graf alltid ska kopplas till databasstorleken (vanligtvis väljs siffror i steg om 100, 1000, 10000 mönster osv.).

Fig. 2. FMR- och FNMR-grafer

COO - kurva kompromissbestämning av fel (Eng. DET - detekteringsfel avvägningskurva; DET-kurva). En modifierad prestandakurva vars axlar är felsannolikheterna (falskt positivt på X-axeln och falskt negativt på Y-axeln) (GOST R ISO / IEC19795-1-2007).

COO-kurvan (DET) används för att plotta sannolikheten för jämförelsefel (VLNS (FNMR) kontra VLS (FMR)), beslutsfelssannolikheter (VLND (FRR) kontra VLD (FAR)) (Fig. 3-4) och identifierings sannolikheter på en öppen uppsättning (VLOI beroende på VLPI), (GOST R ISO / IEC19795-1-2007).

Fig. 3. DET schema

Fig. 4. Exempel på KOO-kurvor (GOST R ISO / IEC19795-1-2007)

Graferna som visar hur biometriska system fungerar är ganska många, ibland verkar det som om deras syfte är att förvirra en trollbar användare. Det finns också PX-kurvor för driftskaraktäristiken (ROC - mottagarens driftskaraktärskurva) (Fig. 5-6), och du förstår naturligtvis att dessa är långt ifrån de sista kurvor och beroenden som finns i biometri, men för tydlighets skull vi kommer inte att bo på dem.

Fig. 5. Ett exempel på en uppsättning kurvor PX (GOST R ISO / IEC19795-1-2007)

Fig. 6. Exempel ROC-kurva

PX-kurvor (ROC) är oberoende av tröskeln, vilket möjliggör en jämförelse av driftsegenskaperna för olika biometriska system som används vid liknande förhållanden, eller av ett enda biometriskt system som används i olika miljöförhållanden.

PX-kurvor (ROC) används för att visa prestandan hos jämförelsealgoritmen (1 - VLNS beroende på VLAN), (1 - FNMR beroende på FMR), driftsegenskaper för biometriska verifieringssystem (1 - VLD beroende på VLD), (1 - FRR beroende på FAR), liksom de operationella egenskaperna hos biometriska identifieringssystem på en öppen uppsättning (sannolikheten för identifiering beroende på VLPI).

Obs: VLPI - sannolikhet för falsk positiv identifiering (engelska FPIR - falsk-positiv identifikationsfelfrekvens), dvs. andelen identifikationstransaktioner för oregistrerade användare i systemet, vilket resulterar i att identifieraren returneras (GOST R ISO / IEC19795-1-2007).

1) Parametrarna FAR (VLD), FRR (VLND) och FMR (VLS) FNMR (VLRS) är det meningsfullt att bara överväga totalt.

2) Ju lägre EER-koefficient, desto högre noggrannhet hos det biometriska systemet.

3) En bra ton för ett biometriskt system är tillgängligheten av DET (COO) och ROC (PX) grafer.

GRUNDAR FÖR FAR OCH FRR-PARAMETRAR AV BIOMETRISKA SYSTEM

Låt oss nu uppskatta vilka parametrar FAR och FRR ska vara i biometriska system. Låt oss leta efter en analogi med kraven för en digital koduppsättning. Enligt GOST måste antalet betydande decimalsiffror vara minst 6, dvs. intervall 0-999999 eller 107 kodalternativ. Sedan är sannolikheten för FAR 10-7, och sannolikheten för FRR bestäms av systemets driftbarhet, d.v.s. tenderar att noll.

Uthyrningsautomater använder en 4-bitars decimalkod (som inte överensstämmer med GOST), och då blir FAR 10-5. Ta FAR \u003d 10-5 för bestämningsparametern. Vilket värde kan tas som acceptabelt för FRR? Det beror på uppgifterna för det biometriska systemet, men den undre gränsen bör ligga i intervallet 10-2, dvs. du, som en laglig användare, tillåter inte systemet bara en gång i hundra försök. För system med hög genomströmning, till exempel en fabrikskontrollpunkt, bör detta värde vara 10-3, annars är syftet med biometri inte klart om vi inte fick bort den "mänskliga" faktorn.

Många biometriska system hävdar liknande och till och med en storleksordning bättre egenskaper, men eftersom våra värden är sannolika är det nödvändigt att ange konfidensintervallet för detta värde. Från detta ögonblick föredrar biometriska tillverkare att inte gå in på detaljer och inte specificera denna parameter.

Om beräkningsförfarandet, experimentell design och konfidensintervall inte anges, är standard handlingen för "trettio" -regeln, som lades fram av J. F. Poter i hans arbete "På 30-felkriteriet)) (1997).

Detta bevisas också av GOST R ISO / IEC19795-1-2007. Regeln om trettio säger att för att den verkliga sannolikheten för fel ska ligga inom intervallet ± 30% av den fastställda sannolikheten för fel med en konfidensnivå på 90%, måste minst 30 fel registreras. Om till exempel 30 felaktiga felpassningsfel erhölls i 3 000 oberoende försök kan det sägas med 90% förtroende att den verkliga sannolikheten för fel är i området från 0,7% till 1,3%. Regeln följer direkt från binomialfördelningen i oberoende försök och kan tillämpas med hänsyn till det förväntade resultatet för bedömningen.

Därefter följer en logisk slutsats: för att få ett falskt åtkomstvärde på 10-5 måste du utföra 3x106-experiment, vilket är nästan omöjligt att utföra fysiskt med verklig testning av det biometriska systemet. Här börjar vaga tvivel plåga oss.

Man hoppas att sådana tester genomfördes i laboratoriet genom att jämföra mönster för biometriska inmatade funktioner med mönster i databassystemet. Laboratorietester gör det möjligt att korrekt bedöma tillförlitligheten hos de inbäddade databehandlingsalgoritmerna, men inte den faktiska driften av systemet. Laboratorietester utesluter sådana effekter på det biometriska systemet som elektromagnetisk interferens (relevant för alla biometriska system), dammning eller kontaminering av kontaktläsare eller fjärrbiometriska parametervaror, verkligt mänskligt beteende vid interaktion med biometriska apparater, brist eller överskott av belysning, periodiska belysningsförändringar etc., ja du vet aldrig vad annat som kan påverka ett så komplext system som ett biometrisystem. Om en person i förväg skulle kunna förutse alla negativt agerande faktorer, skulle det vara möjligt att inte genomföra fullskalatester.

Från erfarenhet av andra säkerhetssystem kan vi hävda att även driften av säkerhetssystemet i 45 dagar inte avslöjar de flesta dolda problem, och endast testoperationer under 1-1,5 år tillåter dem att elimineras. Utvecklarna har till och med en term - "barnsjukdomar." Alla system bör vara sjuka med dem.

Förutom laboratorietester är det således nödvändigt att genomföra fullskalatester, naturligtvis bör uppskattningar av konfidensintervall med ett mindre antal experiment utvärderas med andra metoder.