Andrey Borzenko

Da biste identifikovali pritvorenika,

to je bilo dovoljno za policajca

samo ga pogledaj u oči.

Iz novina

Kako se računalne mreže razvijaju, a područja automatizacije šire, vrijednost informacija se neprestano povećava. Državnim tajnama, visokotehnološkim znanjima, komercijalnim, pravnim i medicinskim tajnama sve se više vjeruje računarom koji je obično povezan s lokalnim i korporativnim mrežama. Popularnost globalnog interneta s jedne strane otvara ogromne mogućnosti e-trgovine, ali s druge strane stvara potrebu za pouzdanijim sigurnosnim alatima za zaštitu korporativnih podataka od vanjskog pristupa. Trenutno se sve više tvrtki suočava s potrebom da se spriječi neovlašteni pristup njihovim sustavima i zaštite transakcije u elektroničkom poslovanju.

Gotovo do kraja 90-ih, glavni način personifikacije korisnika bio je navođenje njegovog mrežnog imena i lozinke. Pošteno, valja napomenuti da se ovaj pristup i dalje slijedi u mnogim institucijama i organizacijama. Opasnosti povezane s korištenjem lozinke dobro su poznate: lozinke se zaboravljaju, pohranjuju na pogrešnom mjestu i na kraju ih jednostavno mogu ukrasti. Neki korisnici zapisuju lozinku na papir i drže ove bilješke u blizini svojih radnih stanica. Prema grupama informatičke tehnologije mnogih kompanija, većina poziva na uslugu podrške povezana je s zaboravljenim ili isteklim lozinkama.

Poznato je da se sistem može prevariti predstavljajući se kao strancem. Da biste to učinili, trebate znati samo neke identifikacijske podatke, koje sa stanovišta sigurnosnog sistema posjeduje jedna osoba. Napadač, predstavljajući se kao zaposlenik kompanije, dobija na raspolaganju sve resurse koji su ovom korisniku dostupni u skladu sa njegovim ovlastima i službenim obavezama. Rezultat toga mogu biti razne ilegalne radnje, u rasponu od krađe informacija i završavajući neuspjehom cijelog informacijskog kompleksa.

Programeri tradicionalnih uređaja za identifikaciju već su suočeni sa činjenicom da su standardne metode uglavnom zastarjele. Problem je, posebno, što je općenito prihvaćeno razdvajanje metoda za kontrolu fizičkog pristupa i kontrolu pristupa informacijama više neodrživo. Zaista, za pristup poslužitelju ponekad uopće nije potrebno ulaziti u sobu u kojoj stoji. Razlog za to je koncept distribuiranog računanja koji je postao sveobuhvatan, spajajući i tehnologiju klijent-poslužitelj i Internet. Za rješavanje ovog problema potrebne su radikalno nove metode temeljene na novoj ideologiji. Studije su pokazale da šteta u slučajevima neovlaštenog pristupa podacima kompanije može iznositi milione dolara.

Postoji li izlaz iz ove situacije? Ispada da postoji, i to već duže vrijeme. Samo da biste pristupili sistemu trebate koristiti metode identifikacije koje ne djeluju izolirano od njihovih medija. Biometrijske karakteristike ljudskog tijela udovoljavaju ovom zahtjevu. Suvremene biometrijske tehnologije omogućuju prepoznavanje osobe po fiziološkim i psihološkim karakteristikama. Uzgred, čovječanstvo je biometriju znalo već jako dugo - čak su stari Egipćani koristili identifikaciju po visini.

Osnove biometrijske identifikacije

Glavni cilj biometrijske identifikacije jest stvoriti sustav registracije koji rijetko odbija pristup zakonitim korisnicima, a istovremeno potpuno isključuje neovlašteni pristup spremištu računalnih informacija. U odnosu na lozinke i kartice, ovakav sustav pruža mnogo pouzdaniju zaštitu: vlastito tijelo ne možete ni zaboraviti niti izgubiti. Biometrijsko prepoznavanje objekta zasniva se na usporedbi fizioloških ili psiholoških karakteristika ovog objekta sa njegovim karakteristikama pohranjenim u bazi podataka u sustavu. Sličan proces se neprestano događa u ljudskom mozgu, omogućujući vam da prepoznate, na primjer, svoje najmilije i razlikujete ih od nepoznatih.

Biometrijske tehnologije mogu se podijeliti u dvije široke kategorije - fiziološke i psihološke (bihevioralne). U prvom slučaju analiziraju se znakovi poput crta lica, strukture oka (mrežnice ili šarenice), parametara prsta (papilarne linije, reljef, duljina zgloba itd.), Dlana (njegov otisak ili topografija), oblika ruku, obrasca vena. na zglobu ili termičkoj slici. Psihološke karakteristike su nečiji glas, osobine njegovog potpisa, dinamički parametri pisanja i značajke unosa teksta sa tastature.

Na izbor metode koja je u pojedinoj situaciji najprikladnija utječe niz faktora. Predložene tehnologije razlikuju se po efikasnosti, a njihova cijena u većini slučajeva izravno je proporcionalna razini pouzdanosti. Dakle, upotreba specijalizovane opreme ponekad povećava troškove svakog radnog mjesta za hiljade dolara.

Fiziološke značajke, na primjer, papilarni uzorak prsta, geometrija dlana ili obrazac (model) šarenice oka, su stalne fizičke karakteristike čovjeka. Ova vrsta merenja (verifikacije) je praktično nepromenjena, kao i same fiziološke karakteristike. Na ponašanje ponašanja, na primjer, potpis, glas ili rukopis na tipkovnici, utječu i kontrolirane akcije i manje kontrolirani psihološki faktori. Budući da se karakteristike ponašanja mogu vremenom mijenjati, registrirani biometrijski uzorak mora se ažurirati sa svakom uporabom. Bihevioralne biometrije su jeftinije i manje ugrožavaju korisnike; ali lična identifikacija po fiziološkim osobinama je preciznija i daje veću sigurnost. U svakom slučaju, obje metode pružaju znatno viši nivo identifikacije od lozinki ili kartica.

Važno je napomenuti da sva biometrijska sredstva za provjeru autentičnosti u ovom ili onom obliku koriste statistička svojstva nekih kvaliteta pojedinca. To znači da su rezultati njihove primjene vjerojatne naravi i da će se povremeno mijenjati. Pored toga, svi takvi fondovi nisu imuni na pogreške autentifikacije. Postoje dvije vrste pogrešaka: lažno odbijanje (nije prepoznao vlastitu) i lažno priznanje (propustilo tuđe). Moram reći da je ova tema u teoriji vjerojatnosti dobro proučena od razvoja radara. Utjecaj grešaka na postupak provjere autentičnosti procjenjuje se usporedbom prosječnih vjerojatnosti lažnog odbacivanja i lažne tolerancije. Kao što praksa pokazuje, ove dvije vjerojatnosti su obrnuto povezane, tj. kada pokušate da pooštrite kontrolu, povećava verovatnoću da ne puštate sistem i obrnuto. Stoga je u svakom slučaju potrebno tražiti kompromis. Ipak, čak i prema naj pesimističnijim procjenama stručnjaka, biometrija ima koristi od svih usporedbi, jer je mnogo pouzdanija od ostalih postojećih metoda provjere autentičnosti.

Pored efikasnosti i troškova, kompanije bi trebalo da razmotre i reakcije radnika na biometrijske podatke. Idealan sustav trebao bi biti jednostavan za upotrebu, brz, neupadljiv, zgodan i društveno prihvatljiv. Međutim, u prirodi nema ništa idealno i svaka od razvijenih tehnologija samo djelomično zadovoljava cijeli skup zahtjeva. Ali čak i najneprijatnije i najnepopularnije sredstvo (na primjer, identifikacija mrežnice, koje korisnici rade kako bi izbjegli zaštitom očiju) donose nesumnjivu korist za poslodavca: oni pokazuju dužnu pažnju sigurnosnim pitanjima.

Razvoj biometrijskih uređaja ide u više pravaca, ali zajedničke karakteristike za njih su danas sigurnost bez premca, odsutnost tradicionalnih nedostataka sigurnosnih sustava za lozinku i kartice i visoka pouzdanost. Dosadašnji uspjesi biometrijskih tehnologija uglavnom se odnose na organizacije u koje se one uvode na propisan način, na primjer, za kontrolu pristupa zaštićenim područjima ili za identifikaciju osoba koje su privukle pažnju agencija za provođenje zakona. Čini se da korporativni korisnici nisu u potpunosti shvatili potencijal biometrije. Često menadžeri kompanija ne riskiraju primjenu biometrijskih sustava kod kuće, strahujući da će zbog mogućih netočnosti u mjerenjima korisnicima biti uskraćen pristup na koji imaju prava. Ipak, nove tehnologije sve više prodire na korporativno tržište. Već danas postoje deseci tisuća kompjuteriziranih mjesta, skladišta, istraživačkih laboratorija, banaka krvi, bankomata, vojnih postrojenja, kojima pristup kontroliraju uređaji koji skeniraju pojedinačne fiziološke ili ponašajne karakteristike pojedinca.

Metode provjere autentičnosti

Kao što znate, provjera autentičnosti uključuje provjeru autentičnosti predmeta, što u principu može biti ne samo osoba, već i softverski proces. Generalno gledano, autentifikacija pojedinaca moguća je predstavljanjem informacija pohranjenih u različitim oblicima. Moglo bi biti:

- lozinka, lični broj, kriptografski ključ, mrežna adresa računala na mreži;

- pametna kartica, elektronički ključ;

- izgled, glas, crtanje šarenice, otisci prstiju i ostale biometrijske karakteristike korisnika.

Autentifikacija vam omogućuje da razumno i pouzdano razlikujete prava pristupa informacijama koje su u zajedničkoj upotrebi. Međutim, s druge strane, javlja se problem u osiguravanju integriteta i pouzdanosti tih informacija. Korisnik mora biti siguran da dobiva pristup informacijama iz pouzdanog izvora i da te informacije nisu modificirane bez odgovarajućih sankcija.

Potraga za podudaranjem jedan na jedan (po jednom atributu) naziva se verifikacija. Ovu metodu karakteriše velika brzina i nameće minimalne zahtjeve na računarsku snagu računara. Ali potraga za "jednim do mnogih" naziva se identifikacijom. Implementacija takvog algoritma obično nije samo teška, već je i skupa. Danas na tržište ulaze biometrijski uređaji koji koriste takve pojedinačne karakteristike osobe kao otisci prstiju, crte lica, šarenice i mrežnice, značajke dlana, glasa, govora i potpisa radi provjere i identifikacije korisnika računala. U fazi testiranja i probnog rada su sustavi koji omogućuju provjeru autentičnosti korisnika po termalnom polju lica, obrascu krvnih žila u rukama, mirisu tijela, temperaturi kože pa čak i obliku ušiju.

Bilo koji biometrijski sustav omogućuje vam prepoznavanje određenog obrasca i utvrđivanje autentičnosti specifičnih fizioloških ili ponašanja karakteristika korisnika. Logički biometrijski sistem može se podijeliti u dva modula: registracijski modul i identifikacijski modul. Prvi je odgovoran za učenje sistema za identifikaciju određene osobe. U fazi registracije biometrijski senzori skeniraju potrebne fiziološke ili ponašajne karakteristike osobe i stvaraju njihov digitalni prikaz. Posebni modul obrađuje ovaj prikaz kako bi se istakle karakteristične karakteristike i stvorio kompaktniji i ekspresivniji prikaz, nazvan predložak. Za slike lica takve karakteristične osobine mogu biti veličina i relativni položaj očiju, nosa i usta. Šablon za svakog korisnika sprema se u bazu podataka biometrijskog sistema.

Modul za identifikaciju odgovoran je za prepoznavanje osobe. U fazi identifikacije biometrijski senzor uzima karakteristike osobe koju treba identificirati i pretvara te karakteristike u isti digitalni format u koji je spremljen predložak. Rezultirajući predložak uspoređuje se sa spremljenim da bi se utvrdilo podudaraju li se ti predlošci jedan s drugim.

Na primjer, u Microsoft Windows-u potrebna su dva objekta za provjeru autentičnosti korisnika - korisničko ime i lozinka. Kada se za vrijeme provjere autentičnosti koriste otisci prstiju, unosi se korisničko ime za registraciju, a otisak prsta zamjenjuje lozinku (Sl. 1). Ova tehnologija koristi korisničko ime kao pokazivač za dobivanje korisničkog računa i provjeru korespondencije jedan na jedan između otiska prsta očitanog tijekom registracije i predloška prethodno spremljenog za to korisničko ime. U drugom slučaju, predložak otiska prsta upisan tijekom registracije mora se uporediti sa cijelim set spremljenih predložaka.

Prilikom odabira metode provjere autentičnosti ima smisla uzeti u obzir nekoliko ključnih faktora:

- vrijednost informacija;

- trošak hardvera i softvera za provjeru autentičnosti;

- performanse sistema;

- stavovi korisnika prema korištenim metodama provjere autentičnosti;

- specifičnost (svrha) zaštićenog informacijskog kompleksa.

Očito je da bi trošak, a samim tim i kvaliteta i pouzdanost alata za provjeru autentičnosti, trebao biti izravno povezan s važnošću informacija. Pored toga, povećanje produktivnosti kompleksa u pravilu prati i njegovo uvažavanje.

Otisci prstiju

Posljednjih godina postupak identifikacije otisaka prstiju privukao je pažnju kao biometrijsku tehnologiju koja će se ubuduće najviše koristiti. Prema Gartner grupi (http://www.gartnergroup.com), ova tehnologija dominira na korporativnom tržištu i u bliskoj se budućnosti može natjecati samo s tehnologijom prepoznavanja irisa.

Vlade i organizacije civilnog društva širom svijeta već dugo koriste otiske prstiju kao svoju glavnu metodu identifikacije. Pored toga, otisci prstiju su najtačnija, korisnička i ekonomična biometrijska karakteristika za upotrebu u računarskom identifikacionom sistemu. Ovu tehnologiju u SAD-u koriste, primjerice, odjeli za vozila nekoliko državnih uprava, MasterCard, FBI, Tajna služba, Agencija za nacionalnu sigurnost, Ministarstvo financija i obrane itd. Otklanjajući potrebu za lozinkama za korisnike, tehnologija prepoznavanja otiska prsta smanjuje broj poziva za podršku i smanjuje troškove administrativne mreže.

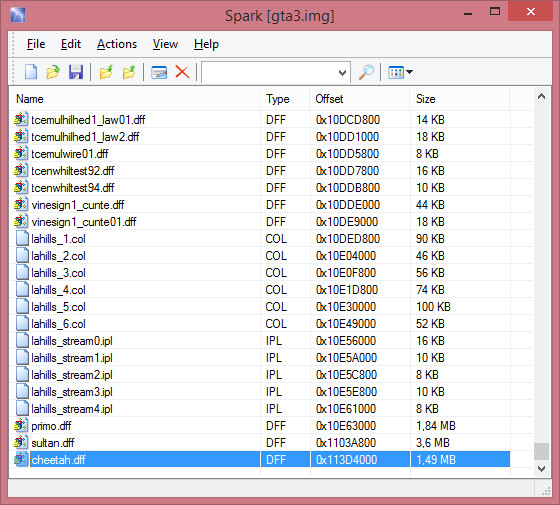

Sistemi za prepoznavanje otisaka prstiju se obično dijele na dvije vrste: za identifikaciju - AFIS (Automatski sustav identifikacije otiska prsta) i za verifikaciju. U prvom slučaju se koristi svih deset otisaka prstiju. Ovakvi sustavi se široko koriste u pravosuđu. Uređaji za provjeru obično rade s podacima o otiscima jednog, rjeđe nekoliko prstiju. Uređaji za skeniranje su obično tri vrste: optički, ultrazvučni i bazirani na mikročipu.

Prednosti pristupa otiscima prstiju su jednostavnost upotrebe, praktičnost i pouzdanost. Poznata su dva osnovna algoritma za prepoznavanje otiska prsta: za pojedinačne detalje (karakteristične točke) i za reljef cijele površine prsta. Prema tome, u prvom slučaju uređaj registruje samo neka područja koja su jedinstvena za određeni otisak prsta i određuje njihov relativni položaj. U drugom slučaju obrađuje se slika cijelog otiska. U modernim sistemima kombinacija ove dvije metode se sve više koristi. Ovim se izbjegavaju nedostaci oba i poboljšava pouzdanost identifikacije. Istovremena registracija otiska prsta neke osobe na optičkom skeneru oduzima malo vremena. Malena CCD kamera napravljena kao samostalni uređaj ili ugrađena u tastaturu uzima otisak prsta. Zatim se pomoću posebnih algoritama rezultirajuća slika pretvara u jedinstveni "predložak" - mapu mikrodotaka otisaka prstiju, koja se određuju prekidima i presjecima linija u njoj. Ovaj se obrazac (a ne sam otisak prsta) zatim šifrira i zapisuje u bazu podataka za provjeru autentičnosti korisnika mreže. Jedan obrazac čuva od nekoliko desetina do stotina mikrodota. Istovremeno, korisnici se ne mogu brinuti zbog svoje privatnosti, jer sam otisak prsta nije spremljen i ne može se ponovo uspostaviti mikrodotocima.

Prednost ultrazvučnog skeniranja je mogućnost određivanja potrebnih karakteristika na prljavim prstima, pa čak i kroz tanke gumene rukavice. Vrijedi napomenuti da se moderni sustavi prepoznavanja ne mogu zavarati čak i svježe sjeckanim prstima (mikročip mjeri fizičke parametre kože). U razvoj takvih sistema uključeno je više od 50 različitih proizvođača.

Upotreba otiska prsta za identifikaciju pojedinca najprikladnija je od svih biometrijskih metoda. Vjerojatnost pogreške u identifikaciji korisnika mnogo je manja u usporedbi s drugim biometrijskim metodama. Kvaliteta prepoznavanja otiska prsta i mogućnost njegove ispravne obrade algoritmom snažno ovise o stanju površine prsta i njegovom položaju u odnosu na element skeniranja. Različiti sustavi imaju različite zahtjeve za ova dva parametra. Priroda zahtjeva posebno ovisi o korištenom algoritmu. Na primjer, prepoznavanje po karakterističnim tačkama daje jaku razinu buke kad je površina prsta loša. Prepoznavanje po cijeloj površini lišeno je ovog nedostatka, ali zahtijeva vrlo precizno postavljanje prsta na element za skeniranje. Uređaju za identifikaciju otiska prsta (skener, Sl. 2) nije potrebno mnogo prostora i može se montirati u pokazivački uređaj (miš) ili tastaturu.

Geometrija lica

Identifikacija osobe po licu u običnom životu je bez sumnje najčešći način prepoznavanja. Što se tiče njegove tehničke primjene, to je složeniji (s matematičkog stajališta) zadatak od prepoznavanja otisaka prstiju, a osim toga, potrebna je skuplja oprema (potrebni su vam digitalni video ili kamera i kartica za snimanje video zapisa). Ova metoda ima jedan značajan plus: potrebno je vrlo malo memorije za pohranjivanje podataka o jednom uzorku identifikacijskog predloška. A sve zato što se, kako se ispostavilo, ljudsko lice može "rastaviti" na relativno mali broj područja koja su kod svih ljudi nepromijenjena. Na primjer, za izračunavanje jedinstvenog predloška koji odgovara određenoj osobi potrebno je samo 12 do 40 karakterističnih odjeljaka.

Kamera se obično postavlja na udaljenosti od nekoliko desetaka centimetara od objekta. Nakon što je dobio sliku, sistem analizira različite parametre lica (na primjer, udaljenost između očiju i nosa). Većina algoritama omogućava kompenzaciju prisustva naočala, šešira i brade kod ispitanika. U tu svrhu obično se koristi infracrveno skeniranje lica. Bilo bi naivno pretpostaviti da takvi sustavi daju vrlo točan rezultat. Uprkos tome, u velikom broju zemalja se prilično uspješno koriste za provjeru blagajnika i korisnika sefova za depozite.

Geometrija ruku

Uporedo sa sistemima za procjenu geometrije lica, postoji oprema za prepoznavanje obrisa dlanova. U ovom se slučaju procjenjuje više od 90 različitih karakteristika, uključujući dimenzije samog dlana (tri dimenzije), dužinu i širinu prstiju, oblik zglobova itd. Trenutno se identifikacija korisnika ručnom geometrijom koristi u zakonodavnim tijelima, međunarodnim aerodromima, bolnicama, imigracijskim službama itd. Prednosti identifikacije geometrije dlana uporedive su s prednostima identifikacije otiska prsta u pogledu pouzdanosti, iako čitač dlanova zauzima više prostora.

Iris

Prilično pouzdano prepoznavanje pružaju sistemi koji analiziraju obrazac šarenice ljudskog oka. Činjenica je da je ova karakteristika prilično stabilna, ne mijenja se praktično tokom života osobe i imuna je na zagađenje i rane. Također napominjemo da su šarenice desnog i lijevog oka na crtežu značajno različite.

Obično se razlikuju aktivni i pasivni sistemi prepoznavanja. U sustavima prvog tipa korisnik mora sam konfigurirati kameru, krećući je za preciznije ciljanje. Pasivni sustavi su lakši za upotrebu, jer je kamera u njima automatski konfigurirana. Visoka pouzdanost ove opreme omogućuje njezinu upotrebu čak i u popravnim objektima.

Prednost skenera irisa je u tome što ne zahtijevaju da se korisnik usredotoči na metu, jer se mjesto mrlje na šarenici nalazi na površini oka. U stvari, video slika oka može se skenirati čak i na udaljenosti manjoj od metra, zbog čega su skeneri šarenice prikladni za bankomate.

Retina

Metoda identifikacije mrežnice oka dobila je praktičnu primjenu relativno nedavno - negdje sredinom 50-ih godina prošlog XX vijeka. Tada je dokazano da se i kod blizanaca obrazac krvnih žila u mrežnici ne poklapa. Da biste se registrirali u posebnom uređaju, dovoljno je da pogledate u rupu fotoaparata manje od minute. Za to vrijeme, sustav uspijeva osvijetliti mrežnicu i primiti reflektirani signal. Za skeniranje mrežnice koristi se infracrveno zračenje niskog intenziteta, usmjereno preko zjenice do krvnih žila na stražnjoj strani oka. Nekoliko stotina početnih karakterističnih točaka izvlači se iz primljenog signala, informacije o kojima se uspoređuju i pohranjuju u kodiranoj datoteci. Nedostaci takvih sustava uključuju, prije svega, psihološki faktor: ne usuđuje se svaka osoba pogledati u nepoznatu tamnu rupu gdje nešto blista u očima. Osim toga, potrebno je pratiti položaj oka u odnosu na otvor jer su takvi sustavi obično osjetljivi na nepravilnu orijentaciju mrežnice. Retinalni skeneri široko se koriste za organiziranje pristupa strogo tajnim sustavima, jer jamče jedan od najnižih postotaka koji je odbijen za registrirane korisnike i grešku od gotovo nula posto.

Glas i govor

Mnoge kompanije objavljuju softver koji može prepoznati osobu glasom. Ovdje se procjenjuju parametri poput tona, modulacije, intonacije itd. Za razliku od prepoznavanja izgleda, ova metoda ne zahtijeva skupu opremu - samo zvučnu karticu i mikrofon.

Glasovna identifikacija je pogodna, ali ne tako pouzdana metoda kao ostale biometrijske metode. Na primjer, hladna osoba može imati poteškoća pri korištenju takvih sistema. Glas nastaje iz kombinacije fizioloških i bihevioralnih čimbenika, tako da je glavni problem vezan uz ovaj biometrijski pristup tačnost identifikacije. Glasovna provjera identiteta trenutno se koristi za kontrolu pristupa srednjoj sigurnosnoj sobi.

Potpis

Kako se ispostavilo, potpis je isti jedinstveni atribut osobe kao i njegove fiziološke karakteristike. Uz to je ovo uobičajena metoda identifikacije bilo koje osobe jer za razliku od otiska prsta nije povezana s kriminalnom sferom. Jedna od obećavajućih tehnologija autentifikacije zasniva se na jedinstvenosti biometrijskih karakteristika pokreta ljudske ruke tokom pisanja. Obično se razlikuju dvije metode obrade podataka potpisa: jednostavna usporedba s uzorkom i dinamička provjera. Prvi je vrlo nepouzdan, jer se temelji na uobičajenoj usporedbi unesenog potpisa s grafičkim uzorcima pohranjenim u bazi podataka. Zbog činjenice da potpis ne može uvijek biti isti, ova metoda daje veliki postotak grešaka. Metoda dinamičke provjere zahtijeva znatno složenije izračune i omogućava bilježenje parametara procesa potpisa u stvarnom vremenu, kao što su brzina šake u različitim područjima, sila pritiska i trajanje različitih faza potpisa. To osigurava da čak i iskusni grafolog ne može lažirati potpis, jer niko ne može tačno kopirati ponašanje ruku vlasnika potpisa.

Korisnik, koristeći standardni digitalizator i olovku, simulira svoj uobičajeni potpis, a sustav čita parametre pokreta i uspoređuje ih s onima koji su prethodno uneseni u bazu podataka. Ako se slika potpisa podudara sa standardom, sustav prilaže podatke dokumentu koji treba potpisati, uključujući korisnikovo ime, njegovu adresu e-pošte, položaj, trenutačno vrijeme i datum, parametre potpisa koji sadrže nekoliko desetaka karakteristika dinamike kretanja (smjer, brzina, ubrzanje) i druge. Ti se podaci šifriraju, zatim se izračunava kontrolni zbroj, a zatim se sve to ponovno šifrira, tvoreći takozvanu biometrijsku oznaku. Za konfiguriranje sustava novo registrirani korisnik pet do deset puta provodi postupak potpisivanja dokumenta koji omogućava dobijanje prosječnih pokazatelja i intervala pouzdanosti. Po prvi put je ovu tehnologiju koristio PenOp.

Identifikacija potpisa ne može se koristiti svugdje - posebno, ova metoda nije prikladna za ograničavanje pristupa prostorijama ili za pristup računarskim mrežama. Međutim, u nekim oblastima, na primjer, u bankarskom sektoru, kao i gdje god se obrađuju važni dokumenti, provjera potpisa može biti najučinkovitiji i, što je najvažnije, jednostavan i neprimjetan način. Do sada je financijska zajednica polako prihvaćala automatizirane metode identificiranja potpisa za kreditne kartice i provjere aplikacija jer je potpise još uvijek previše lako lažno. Ovo sprječava uvođenje identifikacije potpisa u visokotehnološke sigurnosne sustave.

Perspektive

Želio bih napomenuti da najučinkovitiju zaštitu pružaju sustavi u kojima su biometrijski sustavi kombinirani s drugim hardverom za provjeru autentičnosti, poput pametnih kartica. Kombinacijom različitih metoda biometrijske i hardverske provjere identiteta možete dobiti vrlo pouzdan sigurnosni sistem (što neizravno potvrđuje i veliko zanimanje vodećih proizvođača za ove tehnologije).

Imajte na umu da pametne kartice čine jedan od najvećih i najbrže rastućih segmenata tržišta elektroničkih proizvoda za korisnike. Prema predviđanjima kompanije Dataquest (http://www.dataquest.com), do iduće godine će prodaja pametnih kartica premašiti pola milijarde dolara. Upotreba pametnih kartica zahtijeva prisutnost posebnog čitača (terminala) uređaja spojenog na računalo na svakom radnom mjestu, čime se eliminira potreba za uključivanjem korisnika u proces interakcije između kartice i poslužitelja za provjeru identiteta. Sama pametna kartica pruža dva nivoa autentičnosti. Kako bi sustav radio, korisnik mora umetnuti pametnu karticu u čitač, a zatim pravilno unijeti osobni identifikacijski broj. Na ruskom tržištu integrirana rješenja koja kombiniraju identifikaciju otisaka prstiju i upotrebu pametnih kartica (slika 3) nude, na primjer, Compaq (http://www.compaq.ru) i Fujitsu-Siemens (http: // www. fujitsu-siemens.ru).

|

Sl. 3. Kombinovani sistem sa skenerom i pametnom karticom. |

Pored velikih računarskih kompanija, kao što su Fujitsu-Siemens, Motorola, Sony, Unisys, razvojem biometrijskih tehnologija trenutno se bave uglavnom male privatne kompanije koje su se pridružile biometrijskom konzorcijumu - Biometric Consortium (http://www.biometrics.org). Jedan od naj ohrabrujućih dokaza da biometrija napokon prelazi u glavni tok IT industrije jeste stvaranje BioAPI (Biometrics API) aplikacijskog programskog sučelja. Iza ovog razvoja stoji konzorcijum proizvođača koji su 1998. godine osnovali Compaq, IBM, Identicator Technology, Microsoft, Miros i Novell kako bi razvili standardiziranu specifikaciju koja podržava postojeće biometrijske tehnologije koje bi se mogle implementirati u operativne sisteme i aplikativni softver. Konzorcijum BioAPI danas uključuje 78 velikih javnih i privatnih kompanija.

Sada korporativni klijenti mogu koristiti biometrijske proizvode u okviru standardnih računarskih i mrežnih tehnologija, izbjegavajući na taj način značajne materijalne i vremenske troškove za integraciju svih komponenti sustava. Standardni API-ji omogućavaju pristup širokom rasponu biometrijskih uređaja i softverskih proizvoda, kao i omogućuju zajedničku upotrebu proizvoda nekoliko dobavljača.

Ove godine je američka vlada već najavila uvođenje otvorenog standarda BioAPI u vladine agencije. Inovacije će utjecati prije svega na američko Ministarstvo obrane, gdje je za nekoliko milijuna vojnih i civilnih službenika planirano uvođenje novih pametnih kartica koje pohranjuju otiske prstiju i uzorak potpisa vlasnika.

Prema nekim analitičarima, biometrijske tehnologije do sada se razvijaju prilično sporo, ali vrijeme je blizu kada neće biti nezamislivi samo stolni i prijenosni računari, nego i mobilni telefoni bez takvih načina provjere autentičnosti. Velika očekivanja povezana su s podrškom obećavajućih biometrijskih tehnologija od strane Microsoft Windows operativnog sistema.

Biometrijska identifikacija predstavlja korisnik svog jedinstvenog biometrijskog parametra i postupak njegove usporedbe s čitavom bazom podataka dostupnih podataka. Za vađenje ove vrste ličnih podataka koriste se.

Biometrijski sustavi kontrole pristupa prikladni su za korisnike jer su skladišni mediji uvijek s njima, ne mogu ih se izgubiti ili ukrasti. smatra pouzdanijim, jer nije moguće prenijeti na treća lica, kopirati.

Biometric Identification Technologies

Metode biometrijske identifikacije:

1. statički, zasnovan na fiziološkim karakteristikama osobe koja je prisutna s njim čitavog života:

- Identifikacija;

- Identifikacija;

- Identifikacija;

- Prepoznavanje geometrije ruku;

- Identifikacija termograma lica;

- DNK identifikacija.

- Identifikacija

- Identifikacija

Dinamički uzimaju za osnovu karakteristike ponašanja ljudi, naime podsvesna kretanja u procesu ponavljanja bilo kakvih običnih radnji: rukopis, glas, hod.

- Identifikacija;

- Rukom pisana identifikacija;

- Identifikacija tastature

- i drugi.

Jedna od prioritetnih vrsta biometrije ponašanja je stil tipkanja na tastaturi. Kad se odredi, fiksiraju se brzina ispisa, pritisak na tipke, trajanje pritiska na tipku, vremenski intervali između prešanja.

Zasebni biometrijski faktor može biti način na koji se koristi miš. Osim toga, biometrija ponašanja obuhvaća veliki broj faktora koji nisu povezani s računalom - hod, posebno način na koji se čovjek penje stubama.

Postoje i kombinirani identifikacijski sustavi koji koriste nekoliko biometrijskih karakteristika koje mogu udovoljiti najstrožim zahtjevima za pouzdanost i sigurnost sustava kontrole pristupa.

Kriteri za biometrijsku identifikaciju

Da bi se utvrdila efikasnost sistema kontrole pristupa na osnovu biometrijske identifikacije, koriste se sljedeći pokazatelji:

- - lažni koeficijent prolaza;

- FMR - vjerojatnost da sustav pogrešno uspoređuje ulazni uzorak s neprikladnim predloškom u bazi podataka;

- - lažna stopa odbacivanja;

- FNMR - vjerojatnost da će sustav pogriješiti u određivanju podudaranja između ulaznog uzorka i odgovarajućeg predloška iz baze podataka;

- ROC karta - vizualizacija kompromisa između karakteristika FAR i FRR;

- Koeficijent odbijanja registracije (FTE ili FER) - koeficijent neuspješnih pokušaja kreiranja predloška iz ulaznih podataka (s niskom kvalitetom popisa);

- Stopa zadržavanja pogreške (FTC) - vjerojatnost da automatizirani sustav ne može odrediti biometrijske ulazne podatke kad su ispravno predstavljeni;

- Kapacitet predloška - maksimalni broj skupova podataka koji se mogu pohraniti u sustav.

U Rusiji je upotreba biometrijskih podataka regulisana članom 11. Federalnog zakona „O ličnim podacima“ od 27. jula 2006.

Uporedna analiza glavnih metoda biometrijske identifikacije

Usporedba metoda biometrijske provjere autentičnosti pomoću matematičke statistike (FAR i FRR)

Glavna su za procjenu bilo kojeg biometrijskog sustava dva parametra:

FAR (stopa lažne prihvaćanja)- lažni koeficijent prolaza, tj. postotak situacija kada sustav dopušta pristup korisniku koji nije registriran u sustavu.

FRR (stopa lažnog odbijanja) - stopa lažne odbacivanja, tj. uskraćivanje pristupa stvarnom korisniku sistema.

Obe karakteristike se dobijaju izračunavanjem na osnovu metoda matematičke statistike. Niži su ovi pokazatelji, tačnije je prepoznavanje objekta.

Prosječne vrijednosti FAR i FRR danas su za najpopularnije metode biometrijske identifikacije sljedeće:

Ali za izgradnju efikasnog sistema kontrole pristupa, FAR i FRR nisu dovoljno izvrsni. Na primjer, teško je zamisliti ACS-ove temeljene na DNK analizi, iako kod ove metode provjere autentičnosti ti koeficijenti teže nuli. Ali vrijeme identifikacije raste, utjecaj ljudskog faktora se povećava, troškovi sustava nerazumno rastu.

Stoga je za kvalitativnu analizu biometrijskog sustava kontrole pristupa potrebno koristiti i druge podatke koji se, ponekad, mogu dobiti samo eksperimentalno.

Prije svega, takvi podaci trebaju uključivati \u200b\u200bmogućnost falsificiranja biometrijskih podataka za identifikaciju u sustavu i načine povećanja razine sigurnosti.

Drugo, stabilnost biometrijskih faktora: njihova nepromenljivost s vremenom i neovisnost od okolinskih uslova.

Kao logična posljedica, brzina autentifikacije, mogućnost brzog beskontaktnog hvatanja biometrijskih podataka radi identifikacije.

I, naravno, trošak implementacije biometrijskog sustava kontrole pristupa koji se temelji na metodi provjere autentičnosti koja se razmatra i dostupnosti komponenti.

Usporedba biometrijskih metoda za otpornost na falsificiranje podataka

Prevara o biometrijskim podacima u svakom slučaju, ovo je prilično komplikovan proces, koji često zahtijeva posebnu obuku i tehničku podršku. Ali ako kod kuće možete lažno otkriti otisak prstiju, tada se još uvijek ne zna uspješno falsificiranje šarenice. A za biometrijske autentifikacijske sisteme na mrežnici stvaranje lažnog materijala jednostavno je nemoguće.

Moguća je usporedba biometrijskih metoda za jaku provjeru autentičnosti

Poboljšanje sigurnosti biometrijskog sistema Kontrola pristupa u pravilu se postiže softverskim i hardverskim metodama. Na primjer, tehnologija „živog prsta“ za otiske prstiju, analiza nehotičnog drhtanja - za oči. Da bi se povećala razina sigurnosti, biometrijska metoda može biti jedna od komponenti multifaktorskog sustava provjere identiteta.

Uključivanje dodatnih sigurnosnih alata u hardverski i softverski kompleks obično prilično značajno povećava njegove troškove. Međutim, za neke metode moguća je snažna provjera autentičnosti na temelju standardnih komponenti: upotreba nekoliko predložaka za identifikaciju korisnika (na primjer, otisci prstiju).

Usporedba metoda provjere autentičnosti prema nepromjenljivosti biometrijskih karakteristika

Stalne biometrijske karakteristike tokom vremena Koncept je takođe uslovljen: svi biometrijski parametri mogu se promeniti zbog medicinske operacije ili povrede. No, ako je uobičajena posjekotina u domaćinstvu, koja korisniku može otežati provjeru otiska prsta, uobičajena situacija, tada je operacija koja mijenja uzorak šarenice rijetkost.

Poređenje osjetljivosti na vanjske faktore

Uticaj okolinskih parametara na performanse sistema za kontrolu pristupaovisi o algoritmima i radnim tehnologijama koje implementira proizvođač opreme, a mogu se značajno razlikovati čak i u okviru jedne biometrijske metode. Upadljiv primjer takvih razlika mogu poslužiti kao čitači otisaka prstiju, koji su uglavnom prilično osjetljivi na utjecaj vanjskih faktora.

Ako usporedimo druge metode biometrijske identifikacije, najosjetljivije će biti 2D prepoznavanje lica: ovdje prisutnost naočala, šešira, nove frizure ili obrastane brade može postati presudna.

Sistemi koji koriste metodu provjere autentičnosti mrežnice zahtijevaju prilično krut položaj oka u odnosu na skener, nepokretnost korisnika i fokusiranost samog oka.

Korisničke metode identifikacije prema uzorku vena i irisu relativno su stabilne u radu ako ih ne pokušavate koristiti u ekstremnim radnim uvjetima (na primjer, beskontaktna provjera autentičnosti na velikoj udaljenosti tijekom kiše „gljiva“).

Trodimenzionalna identifikacija lica najmanje je osjetljiva na utjecaj vanjskih faktora. Jedini parametar koji može utjecati na rad takvog ACS-a jest pretjerano osvjetljenje.

Poređenje brzine autentifikacije

Stopa autentifikacije ovisi o vremenu prikupljanja podataka, veličini predloška i količini resursa dodijeljenih za njegovu obradu, te glavnih softverskih algoritama koji se koriste za provedbu određene biometrijske metode.

Upoređivanje beskontaktne autentifikacije

Beskontaktna provjera autentičnosti daje mnoštvo prednosti korištenja biometrijskih metoda u sustavima fizičke sigurnosti na objektima s visokim sanitarnim i higijenskim zahtjevima (medicina, prehrambena industrija, istraživački instituti i laboratorije). Uz to, mogućnost prepoznavanja udaljenog objekta ubrzava postupak provjere, što je važno za velike ACS s visokim protokom. Takođe, beskontaktne identifikacije mogu koristiti agencije za provođenje zakona u službene svrhe. To je razlog zašto, ali još uvijek nisu postigli održive rezultate. Posebno učinkovite metode koje bilježe biometrijske karakteristike objekta na velikoj udaljenosti i za vrijeme kretanja. Širenjem video nadzora, primjena takvog principa rada postaje sve lakša.

Usporedba biometrijskih metoda za psihološku udobnost korisnika

Psihološka udobnost korisnika- Takođe prilično relevantan pokazatelj pri izboru sigurnosnog sistema. Ako se u slučaju dvodimenzionalnog prepoznavanja lica ili irisa - dogodi neprimijećeno, skeniranje mrežnice je prilično neugodan proces. A identifikacija otisaka prsta, iako ne donosi nelagodu, može izazvati negativne asocijacije na forenzičke tehnike.

Usporedba troškova primjene biometrijskih metoda u sustavima kontrole pristupa

Troškovi sustava kontrole pristupa i računovodstva Ovisno o korištenim metodama, biometrijska identifikacija izuzetno je različita. Međutim, razlika se može osjetiti unutar iste metode, ovisno o namjeni sustava (funkcionalnosti), proizvodnim tehnologijama, načinima povećanja zaštite od neovlaštenog pristupa itd.

Upoređivanje dostupnosti metoda biometrijske identifikacije u Rusiji

Identifikacija kao usluga

Identifikacija kao usluga na tržištu biometrijskih tehnologija prilično je nov koncept, ali obećava puno očiglednih prednosti: jednostavnost upotrebe, ušteda vremena, sigurnost, praktičnost, svestranost i skalabilnost - kao i drugi sustavi koji se temelje na pohrani i obradi podataka u Cloudu.

Prije svega, identifikacija kao usluga je od interesa za velike projekte sa širokim rasponom sigurnosnih zadataka, posebno za državne i lokalne agencije za provođenje zakona, koji omogućuju stvaranje inovativnih automatiziranih biometrijskih identifikacijskih sustava koji omogućuju identifikaciju osumnjičenih u stvarnom vremenu i kriminalci.

Identifikacija u oblaku kao tehnologija budućnosti

Razvoj biometrijske identifikacije je paralelan razvoju Cloud usluga. Moderna tehnološka rješenja usmjerena su na integriranje različitih segmenata u integrirana rješenja koja zadovoljavaju sve potrebe klijenta, a osim toga ne samo u osiguravanju fizičke sigurnosti. Dakle, kombinacija Cloud usluga i biometrije kao dijela ACS-a korak je koji u potpunosti odgovara duhu vremena i gleda u budućnost.

Kakve su perspektive za kombiniranje biometrijskih tehnologija s uslugama u oblaku?

Urednici su se postavili ovom pitanju najvećem ruskom sistemskom integratoru, kompaniji Technoserv:

"Za početak, inteligentni integrisani sigurnosni sistemi koje demonstriramo zapravo su jedna od opcija za oblak. I opcija iz filma: osoba je jednom prošla pored kamere i već je bila unesena u sistem ... Bit će. Vremenom, s porastom računarske snage, ali bit će.

Sada, za jednu identifikaciju u streamu, zagarantovanog kvaliteta, treba vam najmanje osam računarskih jezgara: ovo je da digitalizirate sliku i brzo je uporedite sa bazom podataka. Danas je to tehnički moguće, ali komercijalno nemoguće - tako visoki troškovi jednostavno nisu proporcionalni. Međutim, s povećanjem kapaciteta doći ćemo do zaključka da će oni i dalje stvarati jedinstvenu bazu bio-identifikacije ",- odgovara Aleksandar Abramov, direktor odjeljenja multimedijalnih i situacionih centara kompanije Technoserv.

Identifikacija kao Morpho Cloud Service

O prihvaćanju Cloud Services kao zgodnog i sigurnog rješenja svjedoči prva primjena automatiziranog biometrijskog identifikacijskog sustava za provođenje zakona o vlasti u komercijalnom oblaku koji je završio u rujnu 2016. s ciljevima: MorphoTrak, podružnica Safran Identity & Security i policijska uprava Albuquerque-a uspješno su razmjestili MorphoBIS u Cloud MorphoCloud. Policijski službenici već su primijetili značajno povećanje brzine obrade, kao i mogućnost prepoznavanja otisaka mnogo lošijeg kvaliteta.

Usluga koju je razvio MorphoTrak) temelji se na Vlada Microsoft Azure a uključuje nekoliko mehanizama biometrijske identifikacije: biometrija otiska prsta, biometrija lica i šarenice. Pored toga, moguće je prepoznavanje tetovaža, glasa, usluga (VSaaS).

Kibernetska sigurnost sustava djelomično je zajamčena hostingom informatičkih službi za krivično pravosuđe (CJIS) na vladinom poslužitelju za krivično pravosuđe, a dijelom kombiniranim sigurnosnim iskustvom Morphoa i Microsofta.

"Dizajnirali smo naše rešenje kako bismo pomogli policiji da uštedi vreme i poveća efikasnost. Naravno, bezbednost je ključni element. Želeli smo da rešenje u oblaku bude u skladu sa strogim bezbednosnim politikama CJIS-a i otkrili smo da je Microsoft idealan partner za obezbeđivanje stroge kriminalne kontrole i podaci o nacionalnoj sigurnosti, unutar geografski distribuiranog okruženja podatkovnih centara. " kaže Frank Barrett, direktor Cloud Services-a u kompaniji MorphoTrak, LLC.

Kao rezultat toga, Morpho Cloud je izvanredan primjer. vanjsko upravljanje identitetom, koji mogu osigurati efikasnost i isplativost poboljšanja u sigurnosnim sistemima za sprovođenje zakona. Identifikacija kao usluga pruža pogodnosti koje nisu dostupne većini institucija. Na primjer, oporavak od katastrofa koje su distribuirane u geološkom okruženju općenito nisu izvedive u pogledu visokih troškova projekta, a povećanje sigurnosti na ovaj način moguće je samo zbog razmjera Microsoft Azure i Morpho Cloud.

Biometrijska autentifikacija na mobilnim uređajima

Autentifikacija otiska prsta na mobilnom uređaju

Istraživanje Biometrics Research Group, Inc. posvećen analizi i prognoziranju razvoja tržišta biometrijske autentifikacije u mobilnim uređajima. Studiju sponzoriraju vodeći proizvođači tržišta biometrije. Cognitec, VoicePIN i primenjeno prepoznavanje.

Tržište mobilne biometrije u brojkama

Prema studiji, volumen segmenta mobilne biometrije procjenjuje se na 9 milijardi USD do 2018. i 45 milijardi USD do 2020. godine u cijelom svijetu. Štoviše, upotreba biometrijskih karakteristika za autentifikaciju bit će korištena ne samo za otključavanje mobilnih uređaja, nego i za organiziranje multifaktorske provjere identiteta i trenutne potvrde elektroničkih plaćanja.

Razvoj tržišta mobilnog biometrijskog tržišta povezan je s aktivnom uporabom pametnih telefona sa unaprijed instaliranim senzorima. Napominje se da će do kraja 2015. godine najmanje 650 miliona ljudi koristiti mobilne uređaje s biometrijom. Predviđa se da će broj mobilnih korisnika s biometrijskim senzorima porasti za 20,1% godišnje, a do 2020. godine biti će najmanje 2 milijarde ljudi.

Materijal specijalnog projekta "Keyless"

Specijalni projekt bez ključa je akumulator informacija o sistemima kontrole pristupa, konvergentnom pristupu i personalizaciji kartica

Napomena

U članku su navedeni osnovni biometrijski parametri. Razmatrane su metode identifikacije koje se u Rusiji široko koriste. Biometrijska identifikacija može riješiti problem kombiniranja svih postojećih korisničkih lozinki u jednu i primjenjivati \u200b\u200bih svugdje. Proces ekstrakcije svojstava otisaka prstiju započinje procjenom kvalitete slike: izračunava se orijentacija žljebova, koji u svakom pikselu odražavaju smjer utora. Prepoznavanje lica je najprihvatljivija metoda biometrijske identifikacije u društvu. Identifikacija osobe šarenicom sastoji se od dobivanja slike na kojoj je iris lokaliziran i kompiliran je njegov kod. Kao dvije glavne karakteristike bilo kojeg biometrijskog sistema mogu se koristiti pogreške prve i druge vrste. Identifikacija na osnovu uzorka šarenice jedna je od najpouzdanijih biometrijskih metoda. Beskontaktna metoda dobivanja podataka ukazuje na jednostavnost korištenja i moguću implementaciju u različitim poljima.

Ključne riječi: biometrijski parametri, lična identifikacija, otisci prstiju, prepoznavanje lica, iris, biometrijska identifikacija, algoritam, baze podataka, biometrijske metode, lozinka

10.7256/2306-4196.2013.2.8300

Datum upućivanja uredniku:

24-05-2013

Datum pregleda:

25-05-2013

Datum objave:

1-4-2013

Sažetak

U članku su navedeni glavni biometrijski parametri. Autor razmatra metode identifikacije koje se u Rusiji naširoko koriste. Biometrijska identifikacija pomaže riješiti problem objedinjavanja svih postojećih korisničkih lozinki u jednu i primijeniti je preko cijele ploče. Postupak ekstrakcije otisaka obilježja započinje procjenom kvalitete slike, izračunava se orijentacijski utor koji svaki piksel predstavlja smjer utora. Prepoznavanje lica je najprihvatljivija metoda biometrijske identifikacije u društvu. Identifikacija šarenice sastoji se od snimanja slike s lokalizacijom šarenice, a zatim formiranjem koda šarenice. Kao dvije glavne karakteristike bilo kojeg biometrijskog sustava moguće je koristiti pogreške tipa I i tipa II. Identifikacija na osnovu šarenice šarenice oka je jedna od najpouzdanijih biometrijskih metoda. Beskontaktna metoda dobivanja podataka u ovom slučaju sugerira jednostavnost upotrebe ove metode u različitim područjima.

Ključne riječi:

Biometrijska identifikacija, iris, prepoznavanje lica, otisci prstiju, lična identifikacija, biometrija, algoritam, baza podataka, biometrijske metode, lozinka

Uvod

Ljudi u modernom društvu sve više trebaju osobnu sigurnost i sigurnost svojih postupaka. Za svakog od nas pouzdana autorizacija postaje nužan atribut svakodnevnog života: široka upotreba bankovnih kartica, usluga e-pošte, različitih transakcija i upotreba usluga - sve to zahtijeva identifikaciju osobe. Već danas smo primorani da unesemo desetak lozinki, imaju token ili drugi identifikacijski marker sa nama. U takvoj se situaciji oštro postavlja pitanje: "Je li moguće sve postojeće lozinke smanjiti na jednu i primijeniti je svugdje bez straha od krađe ili zamjene?"

Biometrijski parametri

Biometrijska identifikacija može riješiti ovaj problem. Prepoznavanje osobe po biometrijskim podacima automatizirana je metoda identifikacije temeljena na fiziološkim (one su fizičke karakteristike i mjere se u određenim vremenskim trenucima) i bihevioralnim (predstavljaju niz radnji i događaju se u određenom vremenskom razdoblju) svojstva. U tabeli 1. navedeni su glavni.

Tabela 1

Biometrijski parametri

|

Često se primjenjuje |

Rijetko se koristi |

||

|

Fiziološki |

Bihevioralni |

Fiziološki |

Bihevioralni |

|

1. Otisci prstiju |

1. Potpis |

1. Retina |

1. Ključ rukopis |

|

2. Pokret |

|||

|

3. Iris |

3. Oblik ušiju |

||

|

4. Geometrija ruku |

|||

|

5. Odražaj od kože |

|||

|

6. Termogram |

|||

Zaustavimo se na tri uobičajena u Rusiji.

Otisci prstiju

Otisci prstiju (Sl. 1 a) su mali brazde na unutrašnjoj površini dlana i stopala osobe. Forenzičko ispitivanje temelji se na pretpostavci da ne postoje dva identična otisaka prstiju različitih ljudi.

Da bi uspoređivali otiske prstiju, stručnjaci koriste mnogo detalja o papilarnim uzorcima koji imaju sljedeće karakteristike: kraj utora, bifurkacija utora, nezavisni utor, jezero, grana, križ i drugi. Automatske metode upoređivanja djeluju na sličan način. Proces ekstrakcije svojstava otisaka prstiju započinje procjenom kvalitete slike: izračunava se orijentacija žljebova, koji u svakom pikselu odražavaju smjer utora. Zatim slijedi segmentacija žljebova i lokalizacija dijelova sa naknadnim prepoznavanjem.

Geometrija lica

Zadatak prepoznavanja lica ide od ruke za ruku s nekima od davnina. Putovnica opremljena fotografijom postala je sveprisutni i glavni dokument koji dokazuje identitet osobe. To je najprihvatljivija metoda biometrijske identifikacije u društvu. Jednostavnost snimanja ove biometrijske značajke omogućila je sastavljanje velikih baza podataka: fotografije u agencijama za provođenje zakona, kamere za video nadzor, društvene mreže i tako dalje.

Izvor slike mogu biti: digitalizacija dokumenata; nadzorne kamere; trodimenzionalne slike; infracrvene slike.

Lice se lokalizira na dobivenoj slici (slika 1 b), zatim se primjenjuje jedna od dvije metode: izgled lica i geometrija lica. Poželjna je metoda koja se temelji na analizi geometrije lica, čija povijest prepoznavanja ima tridesetogodišnju povijest.

Iris

Šarenica je obojeni dio oka između sklera i zjenice. To je, poput otisaka prstiju, fenotipska osobina osobe i razvija se tokom prvih mjeseci trudnoće.

Ideju o identifikaciji osobe šarenicom oka predložili su oftalmolozi već 1936. godine. Kasnije se ideja odrazila na neke filmove. Na primjer, 1984. godine snimljen je film o Jamesu Bondu, Never Say Never. Tek 1994. godine pojavio se prvi automatizirani algoritam za prepoznavanje šarenice, koji je razvio matematičar John Daugman. Algoritam je patentiran i još uvijek stoji u sistemu prepoznavanja irisa.

Uređaj za snimanje slike oka, koje će biti korisno i nevidljivo, jedan je od problema. Doista, istodobno bi trebao očitati iris šablona bez obzira na osvjetljenje. Postoji nekoliko pristupa. Prva se temelji na pretraživanju lica i očiju, a druga kamera s lupom dobiva visokokvalitetnu sliku šarenice. Druga zahtijeva da se ljudsko oko nalazi unutar određenog promatračkog područja jedne kamere.

Na dobivenoj slici je iris lokaliziran i sastavljen je njegov kod (sl. 1 c). Daugman je koristio dvodimenzionalni Gaborov filter. Uz to, kreira se maska \u200b\u200btamo gdje je slika bučna (prekrivanje trepavica i kapka) koja se nanosi na izvorni kod šarenice. Za identifikaciju se izračunava Hammingova udaljenost (bitna razlika između dva uzorka šarenice), koja će biti najmanja za identične šarenice.

|

|

|

|

Slika 1. Primjeri biometrijskih parametara |

||

Statističke karakteristike

Kao dvije glavne karakteristike bilo kojeg biometrijskog sistema mogu se koristiti pogreške prve i druge vrste. U oblasti biometrije, najpriznatiji koncepti su FAR (stopa lažne prihvaćanja) i FRR (stopa lažne odbijanja). FAR karakterizira vjerojatnost lažne slučajnosti biometrijskih karakteristika dvoje ljudi. FRR - verovatnoća uskraćivanja pristupa ovlašćenom licu.

Tabela 2 prikazuje prosjek za različite biometrijske sisteme

Tabela 2

Karakteristike biometrijskih sistema

Treba napomenuti da se ovi pokazatelji razlikuju ovisno o korištenim biometrijskim bazama podataka i korištenim algoritamima, ali njihov kvalitativni omjer ostaje približno isti. Analizirajući ove podatke, možemo zaključiti da je identifikacija na temelju uzorka šarenice jedna od najpouzdanijih biometrijskih metoda. Nekontaktni način dobivanja podataka ukazuje na jednostavnost korištenja i moguću implementaciju u različitim poljima.

Savremena nauka ne miruje. Sve češće i češće je potrebna visokokvalitetna zaštita za uređaje tako da neko ko ih slučajno preuzme ne može u potpunosti iskoristiti informacije. Pored toga, metode zaštite informacija od upotrebe ne samo u svakodnevnom životu.

Osim unošenja lozinki u digitalnom obliku, koriste se i individualiziraniji biometrijski sigurnosni sustavi.

Šta je ovo

Prije se takav sustav koristio samo u ograničenim slučajevima, radi zaštite najvažnijih strateških objekata.

Potom su nakon 11. septembra 2011. došli do zaključka da se takav pristup i može primijeniti ne samo na ovim područjima, već i na drugim područjima.

Stoga su tehnike identifikacije ljudi postale nezamjenjive u brojnim metodama za borbu protiv prijevara i terorizma, kao iu područjima kao što su:

Biometrijski sustavi pristupa komunikacijskim tehnologijama, mrežnim i računalnim bazama;

Baze podataka

Kontrola pristupa skladištima informacija itd.

Svaka osoba ima skup karakteristika koje se s vremenom ne mijenjaju, ili one koje se mogu mijenjati, ali istovremeno pripadaju samo određenoj osobi. U vezi s tim, mogu se razlikovati sljedeći parametri biometrijskih sistema koji se koriste u ovim tehnologijama:

Statički - otisci prstiju, fotografiranje ušnih zglobova, skeniranje mrežnice i drugi.

U budućnosti će biometrijske tehnologije zamijeniti konvencionalne metode provjere autentičnosti osobe s pasošem jer će se ugrađeni čipovi, kartice i slične inovacije u znanstvenim tehnologijama uvesti ne samo u ovaj dokument, već i u druge.

Mala digresija o metodama prepoznavanja ličnosti:

- Identifikacija - jedan mnogima; uzorak se uspoređuje sa svim raspoloživim za određene parametre.

- Autentifikacija - jedan na jedan; uzorak se upoređuje s prethodno dobivenim materijalom. U ovom slučaju osoba može biti poznata, dobiveni podaci osobe uspoređuju se s uzorkom parametra te osobe u bazi podataka;

Kako funkcioniraju biometrijski sigurnosni sistemi

Da bi se stvorila baza za određenu osobu, potrebno je njegove biološke pojedinačne parametre uzeti u obzir kao poseban uređaj.

Sistem pamti dobivene uzorke biometrijskih karakteristika (postupak snimanja). U ovom će slučaju biti potrebno napraviti nekoliko uzoraka kako bi se izradila tačnija kontrolna vrijednost parametra. Informacije koje sistem prima pretvaraju se u matematički kod.

Pored stvaranja uzorka, sustav može zatražiti dodatne radnje kako bi se kombinirao lični identifikator (PIN ili pametna kartica) i biometrijski uzorak. Ubuduće, pri skeniranju na usklađenost, sustav uspoređuje primljene podatke, uspoređujući matematički kod s već zabilježenim. Ako se podudaraju, to znači da je provjera identiteta bila uspješna.

Moguće greške

Sistem može stvoriti greške, za razliku od prepoznavanja pomoću lozinki ili elektroničkih ključeva. U ovom se slučaju razlikuju sljedeće vrste izdavanja netačnih podataka:

Greška tipa 1: lažna stopa pristupa (FAR) - jedna osoba može pogriješiti za drugu;

Greška tipa 2: omjer odbijanja lažnog pristupa (FRR) - osoba nije prepoznata u sustavu.

Kako bi se, na primjer, isključile pogreške ove razine, potrebno je sjecište pokazatelja FAR i FRR. Međutim, to je nemoguće, jer bi za to bilo potrebno izvršiti identifikaciju osobe DNK.

Otisci prstiju

Trenutno najpoznatija metoda biometrije. Nakon primitka pasoša, moderni građani Rusije prolaze obavezne otiske prstiju kako bi ih unijeli u ličnu kartu.

Ova metoda temelji se na jedinstvenosti prstiju i koristi se već duže vrijeme, počevši od forenzike (otiska prsta). Skeniranjem prstiju sustav uzorak prevodi u neku vrstu koda, koji se potom uspoređuje s postojećim identifikatorom.

Algoritmi za obradu podataka u pravilu koriste pojedinačni raspored određenih točaka koje sadrže otiske prstiju - grane, kraj linije uzorka itd. Vrijeme potrebno za prevođenje slike u kod i stvaranje rezultata obično je oko 1 sekunde.

Oprema, uključujući softver za nju, trenutno se proizvodi u kompleksu i relativno su jeftini.

Pogreške prilikom skeniranja prstiju ruke (ili obje ruke) se javljaju vrlo često ako:

Neobična vlaga ili suvi prsti prisutni.

Ruke su tretirane hemijskim elementima koji otežavaju identifikaciju.

Postoje mikro pukotine ili ogrebotine.

Postoji veliki i kontinuirani protok informacija. Na primjer, to je moguće u poduzeću u kojem se pristup radnom mjestu obavlja pomoću otiska prsta. Budući da je protok ljudi značajan, sistem možda neće uspjeti.

Najpoznatije kompanije koje se bave sistemima prepoznavanja otisaka prstiju: Bayometric Inc., SecuGen. U Rusiji rade na ovome: Sonda, BioLink, SmartLock itd.

Iris oka

Shema omotača nastaje u 36. tjednu razvoja fetusa, uspostavlja se za dva mjeseca i ne mijenja se tokom života. Biometrijski identifikacijski sustavi za iris nisu samo najtačniji među ostalim u ovoj seriji, nego su i jedan od najskupljih.

Prednost metode je u tome što se skeniranje, odnosno snimanje slike, može dogoditi i na udaljenosti od 10 cm i na udaljenosti od 10 metara.

Prilikom popravljanja slike podaci o lokaciji određenih točaka na irisu oka prenose se na računalo koje onda pruža informacije o mogućnosti prijema. Brzina obrade informacija o ljudskom irisu je oko 500 ms.

Trenutno ovaj sistem prepoznavanja na biometrijskom tržištu zauzima ne više od 9% ukupnog broja takvih metoda identifikacije. U isto vrijeme, tržišni udio tehnologije otiska prsta više je od 50%.

Skeneri koji vam omogućuju snimanje i obradu šarenice oka imaju prilično kompliciran dizajn i softver, pa stoga takvi uređaji imaju visoku cijenu. Pored toga, Iridian je izvorno bio monopolist u proizvodnji ljudskih sistema prepoznavanja. Tada su na tržište počele izlaziti i druge velike kompanije koje su se već bavile proizvodnjom komponenti raznih uređaja.

Tako se u Rusiji trenutno nalaze sljedeće kompanije koje formiraju ljudske sisteme prepoznavanja šarenicom oka: AOptix, SRI International. Međutim, ove tvrtke ne daju pokazatelje za broj pogrešaka 1. i 2. vrste, stoga nije činjenica da sustav nije zaštićen od lažiranja.

Geometrija lica

Postoje biometrijski sigurnosni sistemi povezani s prepoznavanjem lica u 2D i 3D modovima. Općenito, vjeruje se da su crte lica svake osobe jedinstvene i da se ne mijenjaju tokom života. Takve karakteristike kao što su udaljenosti između određenih tačaka, oblika itd. Ostaju nepromijenjene.

2D način je statički način identifikacije. Prilikom popravljanja slike potrebno je da se osoba nije pomerila. Pozadina, prisustvo brkova, brade, jarko svjetlo i ostali faktori koji sprečavaju sistem da prepozna lice, takođe su važni. To znači da će uz bilo kakve netočnosti rezultat biti netačan.

U ovom trenutku ova metoda nije naročito popularna zbog male preciznosti i koristi se samo u multimodalnoj (ukrštenoj) biometriji, što je kombinacija metoda za prepoznavanje osobe istovremeno po licu i glasu. Biometrijski sigurnosni sistemi mogu uključivati \u200b\u200bi druge module - za DNK, otiske prstiju i drugi. Osim toga, metoda poprečnog presjeka ne zahtijeva kontakt s osobom koju treba identificirati, što omogućava prepoznavanje ljudi po fotografiji i glasu snimljenim na tehničkim uređajima.

3D metoda ima potpuno različite ulazne parametre, tako da ih ne možete uporediti sa 2D tehnologijom. Za snimanje slike koristi se lice u dinamici. Sustav, popravljajući svaku sliku, stvara 3D model s kojim se dobiveni podaci upoređuju.

U ovom se slučaju koristi posebna mreža koja se projicira na lice osobe. Biometrijski sigurnosni sistemi, praveći nekoliko kadrova u sekundi, obrađuju sliku s uključenim softverom. U prvoj fazi stvaranja slike softver odbacuje neprimjerene slike na kojima je lice slabo vidljivo ili su prisutni sekundarni predmeti.

Tada program utvrđuje i zanemaruje suvišne predmete (naočale, frizuru itd.). Antropometrijske karakteristike lica su istaknute i upamćene, generirajući jedinstveni kod koji je zabilježen u posebnom skladištu podataka. Vrijeme snimanja slike je oko 2 sekunde.

Međutim, uprkos prednosti 3D metode nad 2D metodom, bilo kakve značajne smetnje na licu ili promjene izraza lica narušavaju statističku pouzdanost ove tehnologije.

Danas se koriste biometrijske tehnologije prepoznavanja lica zajedno sa najpoznatijim gore opisanim metodama koje predstavljaju oko 20% cjelokupnog tržišta biometrijske tehnologije.

Tvrtke koje se bave razvojem i primjenom tehnologije identifikacije lica: Geometrix, Inc., Bioscrypt, Cognitec Systems GmbH. U Rusiji po ovom pitanju rade sljedeće kompanije: Artec Group, Vocord (2D metoda) i drugi, manji proizvođači.

Vene na dlanu

Prije otprilike 10-15 godina, ušla je nova tehnologija biometrijske identifikacije - prepoznavanje ručnim venama. Ovo je postalo moguće zbog činjenice da hemoglobin u krvi intenzivno apsorbuje infracrveno zračenje.

Posebna IR kamera fotografira dlan vaše ruke kao rezultat toga na mreži se pojavljuje mreža vena. Ovu sliku softver obrađuje i prikazuje se rezultat.

Lokacija vena na ruci usporediva je s karakteristikama šarenice - njihove se linije i struktura ne mijenjaju s vremenom. Pouzdanost ove metode može se povezati i s rezultatima dobivenim identifikacijom irisom.

Za snimanje slike nije potrebno kontaktirati čitatelja, međutim pomoću ove stvarne metode moraju se ispuniti određeni uvjeti, pod kojima će rezultat biti najtačniji: nemoguće ga je dobiti ako na primjer fotografirate ruku na ulici. Takođe, kamera se ne može osvetliti tokom skeniranja. Krajnji rezultat će biti netačan ako postoje bolesti povezane sa godinama.

Distribucija metode na tržištu je samo oko 5%, međutim, pokazuje veliko interesovanje velikih kompanija koje su već razvile biometrijske tehnologije: TDSi, Veid Pte. Ltd., Hitachi VeinID.

Retina

Skeniranje uzorka kapilara na površini mrežnice smatra se najpouzdanijom metodom identifikacije. Ono objedinjuje najbolje karakteristike biometrijskih tehnologija za prepoznavanje osobe po šarenici i venama ruke.

Jedini trenutak kada metoda može dati netačne rezultate je katarakta. U osnovi, mrežnica ima nepromijenjenu strukturu tokom života.

Nedostatak ovog sistema je što se mrežnica skenira kada se osoba ne kreće. Tehnologija, složena u svojoj primjeni, pruža dugo vremena za obradu rezultata.

Zbog visokih troškova, biometrijski sustav nije rasprostranjen, međutim daje najtačnije rezultate svih metoda skeniranja ljudskih osobina koje se nude na tržištu.

Ruke

Prije toga, popularna metoda identifikacije geometrijom ruku postaje sve manje primjenjiva, jer daje najniže rezultate u usporedbi s drugim metodama. Kad se prsti za skeniranje fotografiraju, određuje se njihova dužina, odnos čvorova i drugih pojedinih parametara.

Oblik uha

Stručnjaci kažu da sve postojeće metode identifikacije nisu tako točne kao kod prepoznavanja osobe. Međutim, postoji način da se osoba utvrdi DNK, ali u ovom slučaju postoji bliski kontakt s ljudima, pa se smatra neetičkim.

Istraživač Mark Nixon iz Velike Britanije tvrdi da su metode ovog nivoa biometrijski sistemi nove generacije, koji daju najtačnije rezultate. Za razliku od mrežnjače, šarenice ili prstiju, na kojima se više vide vjerojatnosti vanjskih parametara koji čine identifikaciju, to se ne događa na ušima. Nastalo u djetinjstvu, uho raste samo bez glavnih promjena.

Izumitelj je metodu identifikacije osobe po organu sluha nazvao „pretvorbom slike zračenja“. Ova tehnologija omogućava snimanje slika zrakama različitih boja, što se zatim prevodi u matematički kod.

Međutim, prema naučniku, njegova metoda ima i negativne aspekte. Na primjer, dobivanje jasne slike može se spriječiti dlakom koja pokriva uši, pogrešno odabranim uglom i drugim netočnostima.

Tehnologija skeniranja uha ne zamjenjuje tako poznatu i poznatu metodu identifikacije kao otisci prstiju, ali se zajedno s njom može koristiti.

Vjeruje se da će to povećati pouzdanost prepoznavanja ljudi. Naročito je važna kombinacija različitih metoda (multimodalnih) u hvatanju kriminalaca, smatra naučnik. Kao rezultat eksperimenata i istraživanja nadaju se kreiranju softvera koji će se koristiti na sudu za jedinstvenu identifikaciju počinitelja iz slike.

Ljudski glas

Prepoznavanje se može obaviti i lokalno i na daljinu pomoću tehnologije prepoznavanja glasa.

Kada razgovaramo, na primjer, telefonom, sustav uspoređuje ovaj parametar s onima dostupnim u bazi podataka i pronalazi slične uzorke u postotku. Potpuna slučajnost znači da se identitet utvrđuje, odnosno da je došlo do identifikacije glasom.

Da biste pristupili nečemu na tradicionalan način, potrebno je odgovoriti na određena pitanja koja osiguravaju sigurnost. Ovo je digitalni kod, djevojačko prezime majke i ostale tekstualne lozinke.

Moderna istraživanja u ovom području pokazuju da je do tih informacija lako doći, pa se mogu koristiti metode identifikacije kao što je biometrija glasa. Istovremeno, nije poznavanje kodova podložno verifikaciji, već ličnost neke osobe.

Da bi to postigao, klijent mora reći lozinku ili započeti razgovor. Sistem prepoznaje glas pozivatelja i provjerava da li osoba pripada toj osobi - bez obzira da li je on onaj za koga tvrdi da je.

Biometrijski sustavi zaštite podataka ove vrste ne zahtijevaju skupu opremu, to je njihova prednost. Osim toga, za provođenje skeniranja glasa ne mora imati posebno znanje, jer uređaj neovisno proizvodi rezultat tipa "istina - laž".

Rukopis

Identifikacija osobe putem pisanja pisama odvija se u gotovo bilo kojem području života na kojem je potrebno staviti potpis. To se događa, na primjer, u banci, kada stručnjak uspoređuje uzorak stvoren prilikom otvaranja računa s potpisima koji su postavljeni prilikom sljedeće posjete.

Točnost ove metode nije visoka, jer se identifikacija ne događa uz pomoć matematičkog koda, kao u prethodnim, već jednostavnom usporedbom. Postoji visok nivo subjektivne percepcije. Osim toga, rukopis se uvelike mijenja sa godinama, što često otežava prepoznavanje.

U ovom je slučaju bolje koristiti automatske sustave koji će vam omogućiti da odredite ne samo vidljive podudarnosti, već i druge razlikovne značajke pravopisa riječi, poput nagiba, udaljenosti između točaka i drugih karakterističnih karakteristika.

Mihajlov Aleksej Aleksejevič

Šef Odeljenja, Istraživački centar PKU „Zaštita“, Ministarstvo unutrašnjih poslova Rusije, potpukovnik policije,

Koloskov Alexey Anatolyevich

Viši istraživač, istraživački centar PKU „Zaštita“ Ministarstva unutrašnjih poslova Rusije, potpukovnik,

Dronov Jurij Ivanovič

Viši istraživač, istraživački centar PKU „Zaštita“, Ministarstvo unutrašnjih poslova Rusije

ULAZ

Trenutno je brzo razvijanje biometrijskih sistema za kontrolu i pristup (u daljnjem tekstu biometrija) i u inostranstvu i u Rusiji. Doista, upotreba biometrije u sigurnosne svrhe izuzetno je atraktivna. Bilo koji ključ, tablet - TouchMemory, proxy-kartica ili drugi identifikator materijala može se ukrasti, napraviti duplikat i na taj način dobiti pristup objektu zaštite.

Digitalni PIN kôd (koji ga unosi osoba pomoću tipkovnice) može se popraviti banalnom video kamerom i tada postoji mogućnost ucjenjivanja osobe ili prijetnje fizičkim utjecajem na njega kako bi se dobila vrijednost koda. Rijetko je tko od čitatelja ili iz vlastitog iskustva ili iz iskustva svojih poznanika naišao na ovu metodu prevare. Postoji čak i termin koji označava ovaj način povlačenja pošteno zarađenog novca od građana - skimming (skim za skim).

Nemoguće je ukrasti ili dobiti biometrijski identifikator ucjenom, što ga u budućnosti čini vrlo atraktivnim za sigurnost i pristup. Istina, možete pokušati stvoriti imitator biološke osobine osobe, ali ovdje bi se biometrijski sustav trebao potpuno očitovati i odbaciti lažnjak.

Pitanje "zaobilaženja" biometrijskih sustava velika je i zasebna tema, a u okviru ovog članka nećemo se dotaknuti toga, a stvaranje imitatora ljudske biološke osobine nije lak zadatak.

Posebno je zahvalno napomenuti aktivan razvoj ove oblasti sigurnosne opreme u Rusiji. Na primer, „Rusko društvo za podsticanje razvoja biometrijskih tehnologija, sistema i komunikacija“ postoji od 2002.

Postoji i tehnički odbor za standardizaciju TC 098 „Biometrija i biomonitoring“, koji djeluje prilično plodno (izdato je više od 30 GOST-a, vidi: http://www.rusbiometrics.com/), ali nas kao korisnike najviše zanima GOST R ISO / IEC19795-1-2007 „Automatska identifikacija. Biometrijska identifikacija. Testovi performansi i izvještaji o ispitivanju u biometriji. Dio 1. Načela i struktura. "

UVJETI I DEFINICIJE

Da bi se razumjelo o čemu pišu u normativnim dokumentima, potrebno je definirati u terminima i definicijama. Najčešće, prema svom fizičkom principu, pišu o istoj stvari, ali to nazivaju potpuno drugačije. Dakle, o najznačajnijim parametrima u biometriji:

VERIFIKACIJA (verifikacija) je postupak u kojem se uzorak koji je predao korisnik uspoređuje s predloškom registriranim u bazi podataka (GOST R ISO / IEC19795-1-2007). Ovdje je važno da se jedan uzorak uspoređuje s jednim predloškom (usporedba jedan na jedan s biometrijskim predloškom), tako da će bilo koji biometrijski sustav imati bolje pokazatelje za provjeru u odnosu na identifikaciju.

IDENTIFIKACIJA (identifikacija) je postupak kojim se vrši pretraga u registracijskoj bazi podataka i daje lista kandidata koja sadrži od nula do jednog ili više identifikatora (GOST R ISO / IEC19795-1-2007). Ovdje je ključno da se jedan uzorak uspoređuje s mnogim obrascima (usporedba jedan prema mnogima), a sistemska greška se povećava više puta. Identifikacija postaje najkritičniji parametar za biometrijske sisteme koji se temelje na prepoznavanju karakterističnih osobina lica osobe. Za automobil su lica ljudi gotovo identična.

FAR (stopa lažne prihvaćanja) - vjerovatnoća neovlaštene tolerancije (greška prve vrste), izražena u postotku broja tolerancija od strane sustava neovlaštenih osoba (što znači provjera). Vjerojatni parametri su izraženi ili u apsolutnim vrijednostima (10-5), za FAR parametar to znači da će 1 osoba od 100 tisuća biti neovlaštena, taj postotak će biti (0,001%).

VLD - vjerojatnost lažne tolerancije (FAR), (GOST R ISO / IEC19795-1-2007).

FRR (stopa lažne odbijanja) - vjerovatnoća lažnog pritvora (greška druge vrste), izražena u postotku od broja odbijanja prijema od strane ovlaštenih osoba (što znači provjera).

VLND - vjerojatnost lažnog podrivanja (FRR), (GOST R ISO / IEC19795-1-2007).

FMR (False Match Rate) - vjerojatnost lažne slučajnosti parametara. Negdje smo to već pročitali, vidi FAR, ali u ovom se slučaju jedan uzorak uspoređuje s mnogim predlošcima pohranjenim u bazi podataka, tj. vrši se identifikacija.

VLAN - vjerojatnost lažne slučajnosti (FMR), (GOST R ISO / IEC19795-1-2007).

FNMR (False Non-Match Rate) - vjerojatnost lažnog neusklađivanja parametara, u ovom se slučaju jedan uzorak uspoređuje s mnogim predlošcima pohranjenim u bazi podataka, tj. vrši se identifikacija.

VLNS - vjerojatnost lažnog neusklađivanja (FNMR), (GOST R ISO / IEC19795-1-2007).

Parametri (poput ostalih navedenih gore) međusobno su povezani (slika 1). Mijenjajući prag FAR i FRR - „osjetljivost“ biometrijskog sistema, istovremeno ih mijenjamo, birajući željeni omjer. Zaista, moguće je postaviti biometrijski sistem na takav način da je vjerojatnije da će preskočiti registrirane korisnike, ali će proći i neregistrirani korisnici s velikom vjerojatnošću. Stoga bi ove parametre trebalo navesti istovremeno za biometrijski sustav.

Sl. 1. FAR i FRR grafikoni

Ako je naveden samo jedan parametar, trebalo bi vas upozoriti kao korisnika, jer je na taj način vrlo lako precijeniti parametre u usporedbi s konkurentom. Pretjerujući, možemo reći da će najniži koeficijent FAR biti neradni sustav, zasigurno neće dozvoliti nikome neovlašteno.

Više ili manje objektivan parametar biometrijskog sistema je koeficijent EER.

Koeficijent EER (jednaka stopa pogreške) je koeficijent na kojem su obje pogreške (greška u prijemu i greška odbacivanja) jednake. Niži je EER, veća je tačnost biometrijskog sustava.

Sličan graf konstruiran je za parametre FMR i FNMR (Sl. 2). Imajte na umu da ovaj graf treba uvijek biti povezan s veličinom baze podataka (obično se brojevi biraju u koracima od 100, 1000, 10000 obrasca itd.).

Sl. 2. FMR i FNMR grafovi

COO - krivulja kompromisno određivanje pogreške (eng. DET - krivulja kompenzacije greške u otkrivanju; DET krivulja). Izmijenjena krivulja performansi, čije su osi vjerovatnoće pogreške (lažna pozitivna na X osi i lažna negativna na osi Y) (GOST R ISO / IEC19795-1-2007).

Krivulja COO (DET) koristi se za crtanje vjerojatnosti pogrešaka usporedbe (VLNS (FNMR) nasuprot VLS (FMR)), vjerojatnosti pogreške pogreške (VLND (FRR) naspram VLD (FAR)) (Slika 3-4) i vjerojatnosti identifikacije na otvorenom skupu (VLOI ovisno o VLPI), (GOST R ISO / IEC19795-1-2007).

Sl. 3. DET raspored

Sl. 4. Primjer KOO krivulja (GOST R ISO / IEC19795-1-2007)

Grafovi koji prikazuju performanse biometrijskih sustava su prilično brojni, ponekad se čini da je njihova svrha zbuniti lakovernog korisnika. Postoje i PX krivulje operativne karakteristike (ROC - karakteristika krivulje radnog prijemnika) (Sl. 5-6), i naravno, razumijete da su to daleko od poslednjih krivulja i zavisnosti koje postoje u biometriji, ali radi jasnoće nećemo se zadržavati na njima.

Sl. 5. Primjer skupa krivulja PX (GOST R ISO / IEC19795-1-2007)

Sl. 6. Primjer ROC krivulje

PX krivulje (ROC) su neovisne o pragu, koji omogućava usporedbu operativnih karakteristika različitih biometrijskih sustava koji se koriste u sličnim uvjetima, ili jedinstvenog biometrijskog sustava koji se koristi u različitim uvjetima okoliša.

PX krivulje (ROC) koriste se za prikaz performansi algoritma usporedbe (1 - VLNS ovisno o VLAN-u), (1 - FNMR ovisno o FMR-u), operativnih karakteristika biometrijskih sustava za provjeru (1 - VLD ovisno o VLD), (1 - FRR ovisno o FAR), kao i o radnim karakteristikama biometrijskih identifikacijskih sustava na otvorenom skupu (vjerojatnost identifikacije ovisno o VLPI).

Napomena: VLPI - vjerojatnost lažno pozitivne identifikacije (engleski FPIR - stopa lažne pozitivne identifikacije-pogreške), tj. udio identifikacijskih transakcija neregistriranih korisnika u sustavu zbog čega se identifikator vraća (GOST R ISO / IEC19795-1-2007).

1) Parametre FAR (VLD), FRR (VLND) i FMR (VLS) FNMR (VLRS) ima smisla uzeti u obzir samo u zbiru.

2) Niži je koeficijent EER, veća je tačnost biometrijskog sistema.

3) Dobar ton biometrijskom sistemu je dostupnost DET (COO) i ROC (PX) grafova.

BORBE PARA I FR PARAMETRA BIOMETRIJSKIH SUSTAVA

Sada procijenimo koji parametri FAR i FRR trebaju biti u biometrijskim sustavima. Potražimo analogiju sa zahtjevima za skup digitalnog koda. Prema GOST-u, broj značajnih decimalnih znamenki mora biti najmanje 6, tj. raspon 0-999999 ili 107 opcija koda. Tada je vjerojatnost FAR-a 10-7, a vjerojatnost FRR-a određena je operabilnošću sustava, tj. teži ka nuli.

Na bankomatima se koristi 4-bitni decimalni kod (koji nije u skladu s GOST-om) i tada će FAR biti 10-5. Uzmite FAR \u003d 10-5 za određujući parametar. Koja se vrijednost može smatrati prihvatljivom za FRR? Ovisi o zadacima biometrijskog sustava, ali donja granica treba biti u području 10-2, tj. vi kao zakonski korisnik sustav nećete dozvoliti samo jednom u sto pokušaja. Za sustave s visokom propusnošću, na primjer, tvorničku kontrolnu točku, ta vrijednost treba biti 10-3, inače namjena biometrije nije jasna da se nismo riješili "ljudskog" faktora.

Mnogi biometrijski sustavi tvrde slične, pa čak i redoslijed boljih karakteristika, ali kako su naše vrijednosti vjerojatne, potrebno je navesti interval pouzdanosti ove vrijednosti. Od ovog trenutka proizvođači biometrija radije ne idu u detalje i ne navode ovaj parametar.

Ako postupak izračuna, eksperimentalni dizajn i interval pouzdanosti nisu navedeni, tada je zadana radnja pravila „trideset“, koje je iznio J. F. Poter u svom djelu „O kriteriju pogreške 30“) (1997).

O tome govori i GOST R ISO / IEC19795-1-2007. Pravilo tridesete kaže da bi istinita vjerojatnost pogreške bila unutar ± 30% utvrđene vjerovatnoće pogreške s razinom pouzdanosti od 90%, mora se zabilježiti najmanje 30 grešaka. Na primjer, ako je u 3000 neovisnih ispitivanja dobiveno 30 pogrešnih neusklađenih pogrešaka, sa 90% pouzdanosti se može reći da je prava vjerojatnost pogreške u rasponu od 0,7% do 1,3%. Pravilo slijedi izravno iz binomne distribucije u neovisnim ispitivanjima i može se primijeniti uzimajući u obzir očekivane performanse za obavljanje procjene.

Nakon toga slijedi logični zaključak: da biste dobili lažnu pristupnu vrijednost 10-5, morate provesti eksperimente 3x106, što je gotovo nemoguće fizički provesti stvarnim ispitivanjem biometrijskog sustava. Ovdje nas nejasne sumnje počinju mučiti.

Nada se da je takvo ispitivanje provedeno u laboratoriji usporedbom obrazaca ulaznih biometrijskih značajki s obrascima sustava baze podataka. Laboratorijski testovi omogućavaju ispravnu procjenu pouzdanosti ugrađenih algoritama za obradu podataka, ali ne i stvarni rad sustava. Laboratorijski testovi isključuju takve učinke na biometrijski sustav kao što su elektromagnetske smetnje (relevantno za sve biometrijske sustave), zaprašivanje ili zagađenje kontaktnih ili udaljenih čitača biometrijskih parametara, stvarno ljudsko ponašanje pri interakciji s biometrijskim uređajima, nedostatak ili višak osvjetljenja, periodične promjene osvjetljenja itd., da nikada ne znate što još može utjecati na tako složen sistem kao što je biometrijski sistem. Ako bi osoba mogla unaprijed predvidjeti sve negativno djelujuće faktore, tada bi bilo moguće ne izvesti cjelovite testove.

Iz iskustva s drugim sigurnosnim sustavima možemo tvrditi da čak i rad sigurnosnog sustava tokom 45 dana ne otkriva većinu skrivenih problema, a samo pokusni rad u trajanju od 1-1,5 godina omogućuje im uklanjanje. Programeri čak imaju pojam - "dečije bolesti". Svaki sistem bi trebao biti bolestan od njih.

Dakle, osim laboratorijskih ispitivanja, potrebno je provesti i cjelovite testove, naravno, procjenom intervala pouzdanosti s manjim brojem eksperimenata treba se vrednovati i drugim metodama.

Okrećemo se udžbeniku E.S. Wentzel, „Teorija vjerojatnosti“ (Moskva: „Nauka“, 1969., str. 334), koja kaže da li je vjerovatnoća P vrlo velika ili vrlo mala (što nesumnjivo odgovara stvarnim rezultatima mjerenja vjerovatnoća za biometrijske sisteme), interval pouzdanosti gradi na osnovu ne iz približnog, ali iz tačnog zakona distribucije frekvencija. Lako je provjeriti da li je ovo binomna distribucija. Doista, broj pojava događaja A u n-eksperimentima raspodijeljen je prema binomnom zakonu: vjerojatnost da se događaj A pojavi točno m puta jednaka je

![]()

a frekvencija p * nije ništa drugo nego broj pojavljivanja događaja podijeljen s brojem eksperimenata.

Ovaj rad daje grafičku ovisnost intervala pouzdanosti od broja eksperimenata (Sl. 7) za vjerojatnost pouzdanosti od b \u003d 0,9.

Sl. 7. Grafička ovisnost intervala pouzdanosti od broja eksperimenata

Razmotrimo primjer. Izvršili smo 100 terenskih eksperimenata od kojih smo dobili vjerovatnost za događaj jednaku 0,7. Zatim na osi apscese odložimo vrijednost frekvencije p * \u003d 0,7, provučimo ravnu crtu kroz ovu točku paralelnu s ordiniranom osi, a točke sjecišta ravne linije označimo s parom krivulja koje odgovaraju zadanom broju eksperimenata n \u003d 100; projekcije ovih točaka na osi ordinata i daju granice p1 \u003d 0.63, p2 \u003d 0.77 intervala pouzdanosti.

Za one slučajeve kada je točnost konstruiranja grafičke metode nedovoljna, mogu se upotrijebiti prilično detaljne tabelarne ovisnosti (slika 8) intervala pouzdanosti dan u radu I.V. Dunin-Barkovsky i N.V. Smirnova, „Teorija vjerojatnosti i matematička statistika u inženjerstvu“ (Moskva: Državno izdavačka kuća tehničke i teorijske literature, 1955). U ovoj tablici je x-brojač, n-nazivnik frekvencije. Verovatnoće pomnožene sa 1000.

Razmotrimo primjer. Sproveli smo 204 eksperimenta na terenu, od kojih se događaj desio 4 puta. Vjerovatnoća je P \u003d 4/204 \u003d 0,0196, granice intervala pouzdanosti su p1 \u003d 0,049, p2 \u003d 0,005.

Teoretski, podrazumijeva se da parametri navedeni u dokumentaciji trebaju biti potvrđeni certifikatima. Međutim, skoro u svim područjima života, Rusija ima institut dobrovoljnog certificiranja, stoga je certificirana za one zahtjeve za koje žele ili mogu dobiti potvrdu.

Uzimamo prvi certifikat za biometrijski sustav koji naiđe i vidimo 6 stavki GOST-a od kojih nijedan ne sadrži gore navedene parametre. Hvala bogu da se čak odnose na sigurnosnu opremu i sigurnosne standarde. Ovo nije najgora opcija, morali su se zadovoljiti prijemnicima i predajnicima radio sistema za prenos podataka (RSPI), certificiranih kao električni automobili.

Sl. 8. Ulomak tabelarne zavisnosti intervala pouzdanosti od broja eksperimenata za verovatnoću pouzdanosti od b \u003d 0,95

NAJZNAČAJNIJE LISTE

1) FAR (VLD) parametri moraju biti najmanje 10-5, a FRR (VLD) mora biti u opsegu 10 "2-10" 3.